セキュリティ研究者であるDaniele Antonioli氏はこのほど、「BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses|Daniele Antonioli」において、Bluetooth 4.2から5.4のSecure Simple PairingおよびSecure Connectionsペアリングを使用したBluetooth BR/EDRデバイスに脆弱性を発見したとして論文を発表した。

この脆弱性は「CVE-2023-24023」として追跡されており、短いキー長を強制する特定の中間者攻撃(MITM: Man-in-the-middle attack)が可能とされる。論文は「(PDF) BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses」から閲覧することができる。

発表された論文では、6つの攻撃手法「BLUFFS」を紹介している。これら攻撃手法に共通する戦略は、弱いセッションキーを強制し、これをブルートフォース攻撃にて解読するというもの。鍵の解読に成功した場合は後続のセッションで被害者になりすましたり、中間者攻撃を行って過去のセッションデータを復号したりすることができる。

Daniele Antonioli氏はこのBLUFFS攻撃を実証するツールキットを「GitHub - francozappa/bluffs: Bluetooth Forward and Future Secrecy Attacks and Defenses (BLUFFS) [CVE 2023-24023]」にて公開している。

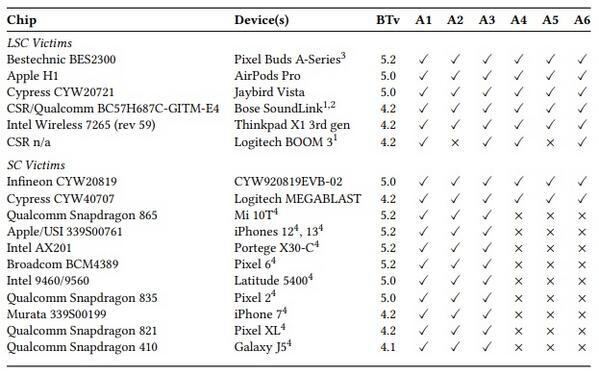

この論文では17種の異なるBluetoothチップを搭載した18台のデバイスに、6種のBLUFFS攻撃を行う実験をしている。従来の暗号化プリミティブとプロシージャを使用するレガシーセキュア接続(LSC)では、1つの例外を除いてすべてのチップがすべての攻撃に脆弱。ECDH、AES-CCMなどのFIPS準拠のものを使用するセキュア接続(SC)では、SCデバイスを別のSCデバイスになりすます攻撃パターンで2種のチップが脆弱だったとされる。

論文ではこの攻撃からデバイスを保護するために、実装レベルでの緩和策としてSCからSCへの強制を提案している。これはペアリングとセッション確立の間にSCを強制することで、双方のデバイスがSCをサポートしている場合に攻撃を防止することができるというもの。実際に、上記の実験でこれを実装しているデバイスがA4~A6までの攻撃パターンで攻撃を阻止している。

Bluetoothの標準化団体「Bluetooth Special Interest Group(Bluetooth SIG)」は、この脆弱性について、声明「Security Notice | Bluetooth® Technology Website」を発表している。これによると、デバイスの近くにいる攻撃者はこの脆弱性を悪用し、ノンス値を強制することですべてのセッションで同じ暗号化キーを使用させ、さらに最小の暗号化キー長を強制する可能性があるという。この結果、攻撃者はブルートフォース攻撃により復号に成功する可能性があるとしている。

Bluetooth Special Interest Groupはこの攻撃に対抗するため、Bluetoothの実装メーカーに対し、鍵強度が7オクテット未満の暗号化されたベースバンドリンク上のサービスレベルの接続を拒否することを推奨している。また、セキュリティモード4レベル4を常に使用できる実装の場合、16オクテット未満の鍵強度を持つ暗号化されたベースバンドリンク上のサービスレベルの接続を拒否することを推奨している。さらに、双方のデバイスがSecure Connections Only Modeで動作することも十分な鍵強度を保証するとしている。