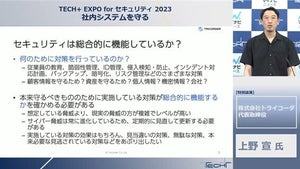

サイバーセキュリティの脅威が高まる中、企業や組織は何を重視して対策を練るべきだろうか。そして、何を守り、どこまでの攻撃・被害を想定して訓練しておくべきか。

9月12日から15日に開催されたオンラインセミナー「TECH+ EXPO for セキュリティ 2023」では、企業や組織におけるセキュリティの考え方について、セキュリティの専門家5名によるパネルディスカッションが行われた。本稿ではその様子をレポートする。

登壇者

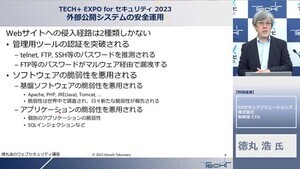

徳丸 浩 氏 EGセキュアソリューションズ株式会社 取締役 CTO 独立行政法人情報処理推進機構(IPA)非常勤研究員 技術士(情報工学部門)

北河 拓士 氏 NTTセキュリティ・ジャパン株式会社 コンサルティングサービス部

根岸 征史 氏 株式会社インターネットイニシアティブ セキュリティ情報統括室 室長

辻 伸弘 氏 SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

piyokango 氏 セキュリティインコ

-

左から、SBテクノロジー プリンシパルセキュリティリサーチャー 辻伸弘氏、セキュリティインコ piyokango氏、EGセキュアソリューションズ 取締役 CTO独立行政法人情報処理推進機構(IPA)非常勤研究員 技術士(情報工学部門)徳丸浩氏、NTTセキュリティ・ジャパン コンサルティングサービス部 北河拓士氏、インターネットイニシアティブ セキュリティ情報統括室 室長 根岸征史氏

「脆弱性が見つかったら対応すれば良い」という考え方はNG

まず、徳丸氏は脆弱性対応について、現在の問題意識をこう語った。

「私がセキュリティの仕事を始めた約20年前は、脆弱性診断と言うと、スキャナをかけて脆弱性が見つかったら修正するというものでした。しかし、脆弱性はスキャナで必ず見つかるものではない上に、サービスに影響があるため、パッチを当てたくないという心理が働くのは、今も昔も変わらない事情だと思います」(徳丸氏)

Log4jの脆弱性「Log4Shell」の対処でも問題になったように、システムを外部に公開していないからといって脆弱性対応を疎かにして良いというわけではない。徳丸氏によると、実際には脆弱性があっても放置されているケースが見られるという。このため同氏は「クラウド利用やサーバレスなどアプリのつくり方が多様になってきている中では、もっと前の段階から脆弱性の対応をどうするのか考えておくべき」だと指摘した。

徳丸氏の意見を受けて北河氏は、脆弱性診断を身近な事象に例えながらコメントした。

「脆弱性診断は、健康診断や人間ドックに例えられることが多いです。健康診断は数年かけて徐々に悪化していく病気をできるだけ早期に発見しようとするものであって、感染症や食中毒といった突発的な病気を予防するものではありません。セキュリティインシデントは、徐々に悪化していくというよりは突発的に起こるという性質が強くなります。脆弱性診断だけでなく、別の方法でもインシデントを予防していく必要があるでしょう」(北河氏)

アタックサーフェス管理は万能ではない?

昨今注目されるアタックサーフェス管理について言及したのは北河氏だ。SIM対応ノートPCや各部署で契約した回線やドメイン、取引先との閉域網接続などを例に挙げ、「アタックサーフェス管理は管理者が把握していないIT資産を発見するものだと言われているが、それだけでは見つけられない脅威がある」と言及した。

根岸氏は北河氏に同意した上で、ついつい広まりがちな認識に対して注意を促した。

「アタックサーフェス管理は、いつの間にか聞くようになった言葉のように思えますが、攻撃経路を把握して対応するという考え方は以前からあったものです。新しい用語やサービスが普及するということは、皆が必要性を認識できるメリットもあります。しかし、それだけやれば良いという発想になってしまうこともしばしばです。カバーできないことや本来やらなければいけないことを見逃しやすくなってしまう恐れもあります」(根岸氏)

またpiyokango氏は、「攻撃の起点になるところを潰してくれているというイメージがあるかもしれないが、ベンダー側はあくまでユーザーから指定されたところを管理している。ベンダーとユーザーの認識のずれが原因でインシデントにつながる恐れもあるのでは」と述べた上で、アタックサーフェス管理という言葉から抱くイメージに左右されないセキュリティ体制を構築しておくことの重要性を訴えた。

先進技術が生まれる今こそ、改めて見直したい初期侵入対策

出口対策やエンドポイントセキュリティが注目されたり、境界防御の限界が指摘されたりと、侵入を前提としたセキュリティ対策を考える流れがある中、「初期侵入への対策が疎かになっているのでは」と問題提起するのは根岸氏だ。

「攻撃技術が高度化し、境界防御で防げない攻撃ももちろんありますが、昔ながらの古い手法が減っているわけではないのです。セキュリティ対策としてやるべきことの範囲が広がった結果、元々注力できていた初期対策に漏れが出るケースが目に付くようになってきました」(根岸氏)

徳丸氏も根岸氏の意見に「心の底からそう思っていた」と同意した上で、米国金融大手のCapital One Financialが起こしてしまった1億件規模の情報漏えい事件について言及した。

同事件はWAF(Web Application Firewall)の設定ミスが原因と考えられている。徳丸氏は「MITの研究グループによる論文では、クラウドネイティブな構成やDevSecOpsを導入するなど先進的な手法を利用していた安心感から、伝統的な対策を疎かにしていたのではという指摘がされていた」と紹介した。

IT資産を客観視し、把握し続けなくてはいけないジレンマ

辻氏が話題に挙げたのは、自組織のネットワークやIT資産を客観視することについてだ。客観視できているつもりでも、自組織の体制を把握し続けることの難しさを指摘する。

「例えば、ファイアウォールの設定を導入後に変更することもあり得ますが、それが確認されているかには疑問が残ります。さらに、IT資産が増加・点在化していく状況を把握できていなければ、脆弱性情報が公表されても自社に影響があるかどうか判断できません。実際に、ファイアウォールの設定ミスを放置していることに気付けず、足元をすくわれた事例もありました」(辻氏)

根岸氏はこれを受けて「基本的な対策ができていないために問題につながっているケースは実際の事案でも多い」と、基本的なところから対策を見直していくことの大切さを強調した。

また辻氏は、「全て完璧にやらなければならないということではない。IT資産の棚卸しはISMS取得企業であれば必ずやるべきこと。これに加え、IPアドレスがアクティブな状態であるか否か、どのポートが開いているかなどを把握できるようにするだけでも進歩」だと語った。

公表情報は受け取る側の力が問われている

piyokango氏は、日々のセキュリティインシデントに関する情報収集の経験から、公表情報を含めた様々な情報をもとに総合的な観点から判断していくことの重要性を示した。

-

piyokango氏は今回のセミナーに際して、今年公表された100件以上のインシデント事例に目を通したそうだ

「公表事例に触れるにあたり、書かれている内容を読み解くばかりではなく、気を付けるべき点があるはずです。被害を受けた企業が公表された内容に目を通すと、状況を把握するのに必要となる情報が十分に説明されていないケースも見受けられます。そのような実態を踏まえないまま公表情報だけを見ていては、トレンドを見誤る可能性もあるのです」(piyokango氏)

piyokango氏の意見を受けて、根岸氏は「経済産業省から『サイバー攻撃被害に係る情報の共有・公表ガイダンス』が公開されたことで共有すべき情報の周知は進みつつあるが、細かいことをあまり公にしたくないという企業側の思惑もある。それを知らずに鵜呑みにしてしまうと、誤った判断につながりかねない」とコメントした。

辻氏も「公表する企業側からすると、情報を詳細に開示するメリットはあまりない上に、どこまで出すかの判断が難しいため、全ての情報が出てくるわけではない。情報を受け取る側の力が問われる」と補足した。

一方徳丸氏は、米国証券取引委員会が上場企業にセキュリティインシデントの情報開示を義務付けた例を挙げ、「最終的には法律で定める話だ」と、法整備を進めることの重要性も指摘した。