EY Japanは7月10日、日本政府のサイバーセキュリティ対策の一環となる、民間企業への「NIST SP800-171」(SP800-171)に相当する基準への対応義務化に関するメディア勉強会を開催した。

SP800-171は、米国のNIST(国立標準技術研究所)が定めたサイバーセキュリティのガイドラインだ。NISTのCSF(Cyber Security Framework)をベースとしており、セキュリティ対策の具体的な実装方法などのベストプラクティスが、14の領域と110項目に分かれて記されている。

2023年6月には、政府が2023年度中に業務委託先の企業に対して同ガイドラインに沿った8項目の点検を課し、それらへの対応を義務付ける旨が報じられた。防衛庁が取引する企業には、同対応がすでに適用されており、他省庁の業務委託先にも対象が拡大される予定だという。

勉強会では、今後定められる基準に盛り込まれる内容や、企業に求められる対応などが解説された。

CUIに相当する政府関連機密情報を社内で定義

日本のサイバーセキュリティ政策はサイバーセキュリティ戦略本部が担っており、サイバーセキュリティ基本法に基づいてさまざまな対策や、基準、ガイドラインが定められている。そして、同本部の事務局であるNISC(内閣サイバーセキュリティセンター)が、中央省庁や独立行政法人など、政府に関係する機関の情報保全に統一基準群を策定している。

EYストラテジー・アンド・コンサルティング パートナーの西尾素己氏は、「今回の報道内容からは、統一基準群において最低限守る必要のあるベースラインが、SP800-171に準拠したものになる可能性があると読み解ける。統一基準群では民間企業に対する基準は定められていない。だが、中央省庁や政府関連機関の業務委託先の民間企業のうち、政府の重要情報を扱う企業や、重要情報にアクセスできる機器を扱う企業などはSP800-171に準じた対応が求められるだろう」と予想する。

政府のサイバーセキュリティ対策がSP800-171に準拠した内容に変わっていく中で、西尾氏は米国政府が2010年に発した大統領令「EO 13556」と、2021年に発した「EO 14208」に注目する。

EO 13556は、F-35戦闘機の設計情報が2009年に中国へ漏えいしたことを受けて発令されたものだという。ハッカーによって政府外の民間企業から少しずつ戦闘機の情報が集められて情報漏えいが起こったことから、CUI(Controlled Unclassified Information、管理対象非機密情報)という新たな情報区分を作成した。CUIには、米国の国家安全保障に影響を及ぼすものの民間企業が生成しており、機密扱いになっていない情報が相当する。

SP800-171は、CUIを保護するための基準として作成されたという経緯があることから、日本企業にも今後、CUIのような自社で扱う政府関連の機密情報の定義づけが求められる可能性があるという。

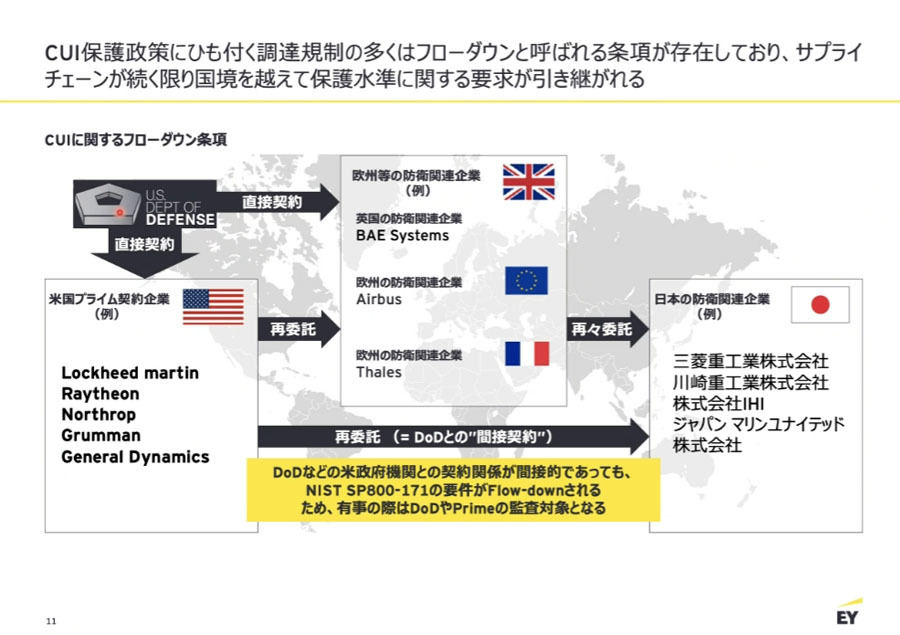

「加えて、CUIの保護政策に紐づく調達規制の多くにはフローダウンと呼ばれる条項が存在する。米政府機関との契約関係が間接的であっても、CUI保護のためにSP800-171の要件が再々委託先までフローダウンされる。SP800-171に準じた対応が求められる中で、日本企業は自らが米国の中央省庁や政府関連組織のサプライチェーンに入っていないかも確認するべきだ」(西尾氏)

他方で、米国ではCUI保護政策に基づく入札対応が2017年に防衛産業から始まり、2020年に全産業に展開した。日本の防衛装備庁は、CUIやSP800-171と同程度のセキュリティとして「新情報セキュリティ基準」と「保護すべき情報」を定めて、2023年から運用を開始している。

そうした背景を踏まえて、西尾氏は「防衛装備庁は保護すべき情報を定義しているが、他の省庁は同様の定義づけを行っていない。保護すべき情報が特定されていないと、民間企業にとってはSP800-171に対応すべきシステムの範囲が明確にならないため、CUIと対になるような情報クライテリアを持つ必要があるだろう」と指摘した。

SBOMへの対応が盛り込まれる可能性を視野に情報収集

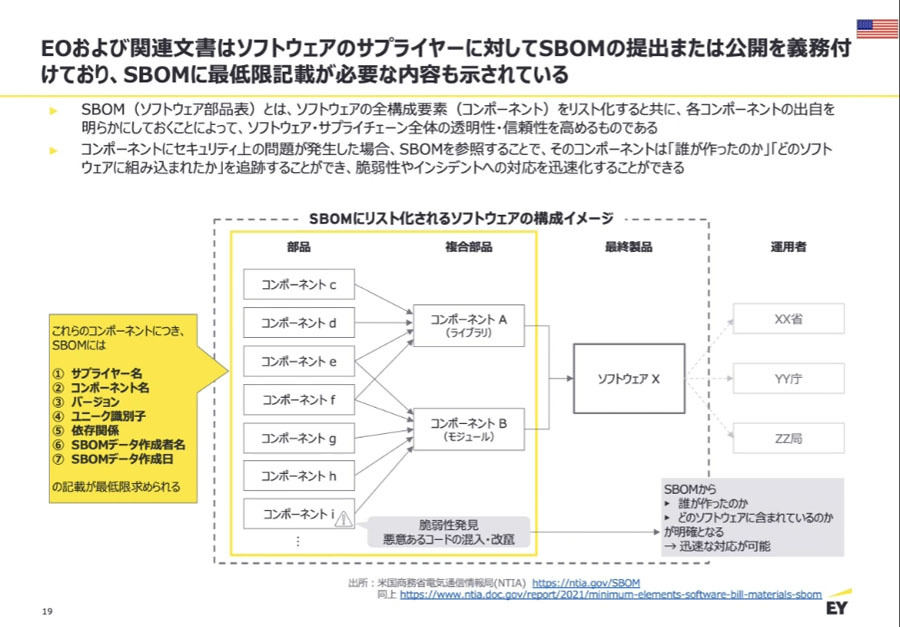

EO 14208は、2020年のSolarWinds事件や、2021年の米コロニアルパイプラインへのランサムウェア攻撃を受けて、ソフトウェアサプライチェーンに関する保護を目的にSBOM(Software Bill of Materials)やゼロトラストなどの導入を義務付けたものだ。

Microsoft Exchangeの脆弱性を突いた攻撃なども含め、政府の情報が窃取された事例が増えていることもあり、西尾氏は「日本政府もソフトウェアサプライチェーンに対する危機意識が高まっているはずで、SP800-171の採択の流れを踏襲してきていることから、14028を参考にすることが予想される」と述べた。

具体的には、政府統一基準にはソフトウェアサプライチェーンに対するアプローチが含まれ、企業へのSBOM対応も図られると西尾氏は考える。企業にはSBOMに関する情報収集が推奨されるという。

しかし、政府はソフトウェア業界の標準を作る機関ではないので、「脆弱性が発見された場合、●日以内に対応することが望ましい」といった指針を示すような対応が予想されるという。

最後に西尾氏は、「EO 13556が発出され、我が国は13年後にようやく対応が追いつくことになった。『日本は10年遅れている』とよく言われるが、このタイミングでソフトウェアサプライチェーン保護に目を向けないと、EO 14028に準じたルールを2034年に適応させるといった事態にもなりかねない」と警鐘を鳴らした。