The Hacker Newsは10月26日(米国時間)、「Kimsuky Hackers Spotted Using 3 New Android Malware to Target South Koreans」において、北朝鮮のスパイ組織である「Kimsuky」が韓国を標的としたAndroidマルウェアを配布していると伝えた。韓国のサイバーセキュリティ企業であるS2Wの調査により3種類の異なるAndroidマルウェアが発見されており、それぞれ「FastFire」「FastViewer」「FastSpy」と名付けられている。

KimsukyはBlack Banshee、Thalium、Velvet Chollimaなどの名前でも知られている北朝鮮のサイバー攻撃グループ。北朝鮮政権によってグローバルな情報収集の任務を負わされていると考えられており、韓国、日本、米国のユーザおよび組織を標的にしているとみられている。

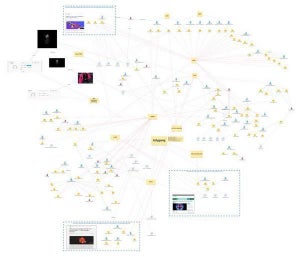

発見されたFastFireはGoogleのセキュリティプラグイン「Hancom Office Viewer」として偽装しており、FastSpyは「AndroSpy」をベースにしたリモートアクセスツールであることが判明している。どのマルウェアもFirebaseからコマンドを受け取り、追加のペイロードをダウンロードするよう設計されている。

FastViewerとFastSpyに関してはAndroidのアクセシビリティサービスAPIが悪用されており、MaliBotに類似した方法でスパイ行為を行っていることがわかった。ターゲットとなるデバイスが制御され、電話やSMS、ユーザの位置情報、ドキュメント、キーストローク、電話のカメラ、マイク、スピーカーからの情報が窃取されてしまうという。

S2Wは、これらのマルウェアがKimsukyのものであるとする根拠として「mc.pzs[.]kr」というサーバドメインを挙げている。このドメインは2022年5月に同グループによって組織された北朝鮮関連のプレスリリースを装ったマルウェアの配布キャンペーンでも採用されていたことが確認されている。

Kimsukyのモバイルデバイスを狙った戦略が高度化しており、Androidを狙った巧妙な攻撃には注意が必要だと述べられている。またKimsukyの新たな戦略を理解することで積極的な感染予防に役立てられると伝えている。