SailPoint テクノロジーズジャパンは10月14日、企業のアイデンティティ(ID)の管理やセキュリティに対する取り組みの調査結果を発表した。同日には調査結果に関連したオンライン記者説明会が開かれた。

今回の調査はアイ・ティ・アールと共同で実施し、調査結果を「デジタル&サステナブル時代に求められるアイデンティティ・ガバナンス」と題したホワイトペーパーにまとめて公開している。

SailPoint テクノロジーズジャパン 社長 兼 本社バイスプレジデントの藤本寛氏は、同調査を実施した意図について、「効率化やコスト削減だけでなく、新たな顧客価値創出や新規ビジネスモデル実現などに取り組む企業が現れ始めている。また、ゼロトラストも啓発から実践の段階に移りつつある。一方で、レガシーシステムとクラウドサービスの混在は続いており、そうした中で、セキュリティや情報漏洩対策ならびにアイデンティティ・アクセス権限管理の強化における、企業の実態や適応すべき課題に焦点を当てるべく調査を実施した」と説明した。

なお、調査の対象者は、IT戦略またはアイデンティティ/セキュリティ/アクセス管理に関与している部次長以上の役職者・役員・経営者となる。調査の有効回答数は379件となる。

ツール利用もアイデンティティの詳細は把握できず

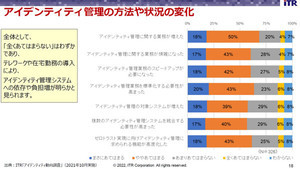

説明会では、同調査結果の分析を担当したITR プリンシパル・アナリストの浅利浩一氏が、「企業ITとアイデンティティ・セキュリティ全般」「SaaS」「IaaS」「非構造化データ」の4つの分野別に、企業のIDガバナンスの課題を解説した。

「この2年間で、すべての分野においてクラウド利用は拡大しており、社員だけでなく協力会社やパートナー企業の社員もアカウントを取得するようになったため、アイデンティティ/アカウントの数は急激に増大した。。セキュリティリスクの範囲が広がり、セキュリティ対策が追いついていないことが懸念される」と浅利氏は述べた。

実際に同調査にて、「アイデンティティ/アカウント数の増加理由」(複数回答)を聞いたところ、「アイデンティティの数は増えていない」は6%に留まり、多くの企業が「より多くのクラウドアプリケーションの採用」(46%)、「協力会社やパートナー企業の社員/アカウントの増加」(45%)、「テクノロジーを活用する従業員の増加」(33%)などを、アイデンティティ/アカウント数の増加理由に挙げている。

「過去12ヵ月で経験したセキュリティインシデント」(複数回答)を聞いた質問では、「セキュリティポリシー違反」が43%で最多となり、「ユーザーが業務上の電子メールを個人的な電子メールに転送」(34%)、「退職した元従業員のアカウントによるデータ漏洩」(28%)が続いた。

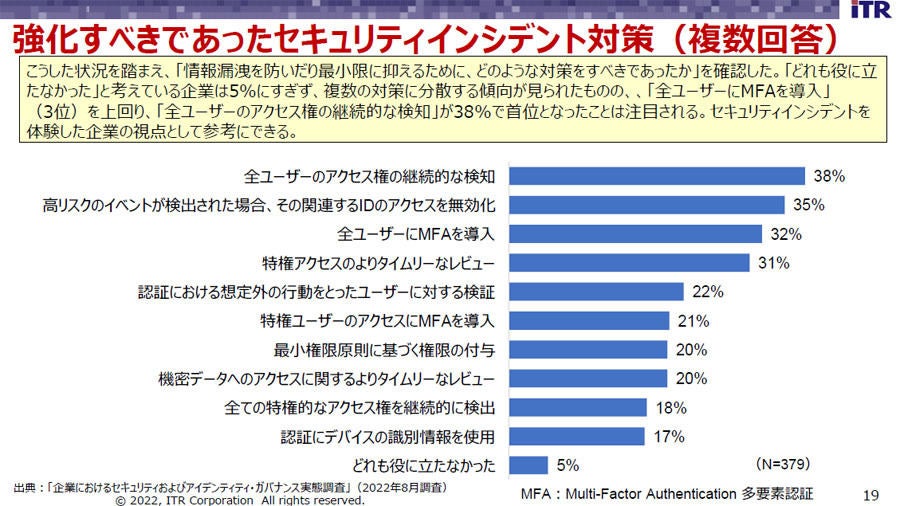

調査では、「強化すべきであったセキュリティインシデント対策(複数回答)」についても聞いている。その結果、複数の対策に分散する傾向が見られたものの、「全ユーザーのアクセス権の継続的な検知」が38%で首位となった。

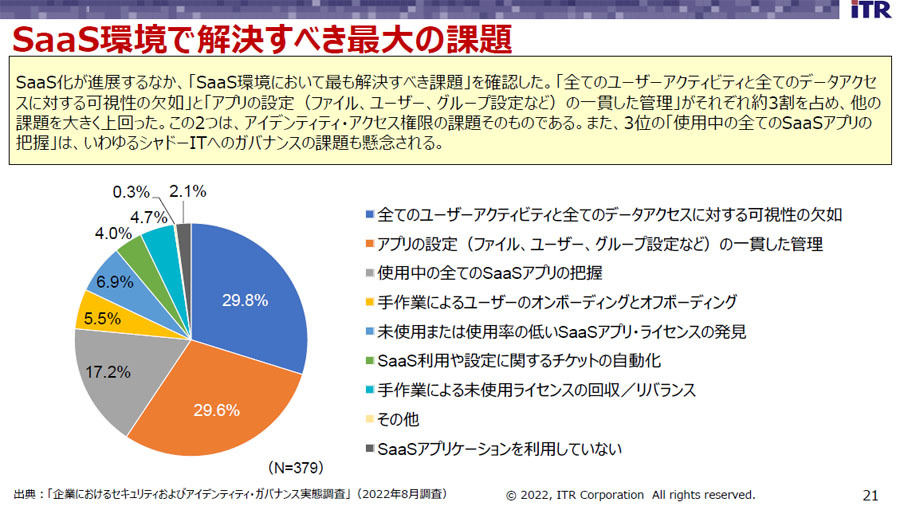

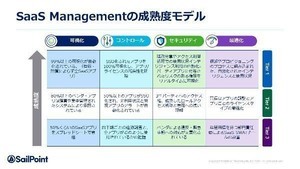

基幹系業務システムのSaaS(Software as a Service)化について、導入に当たって解決すべき課題を質問した「SaaS環境で解決すべき最大の課題」では、「全てのユーザーアクティビティと全てのデータアクセスに対する可視性の欠如」と「アプリの設定(ファイル、ユーザー、グループ設定など)の一貫した管理」がそれぞれ約3割を占め、他の課題を大きく上回った。

「この2つは、アイデンティティ・アクセス権限の課題そのものである。また、『使用中の全てのSaaSアプリの把握』が3番目に多かったことから、シャドーITに対するガバナンスの課題も懸念される」と浅利氏。

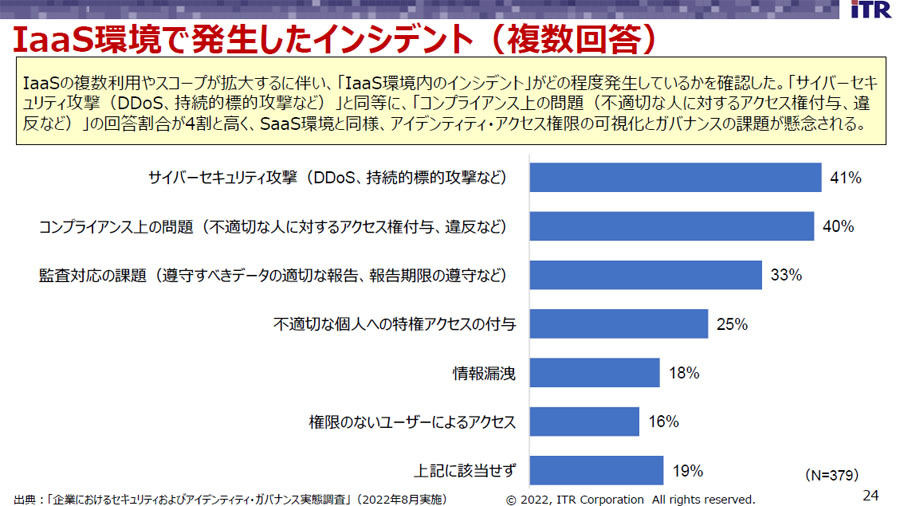

IaaS(Infrastructure as a Service)における調査では、「IaaS環境で発生したインシデント」(複数回答)を聞いている。その結果、「サイバーセキュリティ攻撃(DDoS、持続的標的攻撃など)」と、「コンプライアンス上の問題(不適切な人に対するアクセス権付与、違反など)」の回答割合が約4割と高く、SaaSの調査結果と同様、アイデンティティ・アクセス権限の可視化とガバナンスの課題がIaaSにおいても懸念されるという。

また、アクセスレポートの自動化が課題だという。同調査で「IaaS環境に関するアクセスレポートの作成方法」(複数回答)について確認したところ、自動化できている企業は26%に過ぎず、「アクセスレポート作成プロセスの一部に手作業の工程がある」が48%で「アクセスレポートは全て手作業で作成させる」が37%だった。

「手作業への依存や負担が大きいままIaaSの利用が拡大すると、抜け漏れや誤りなどのヒューマンエラーによるセキュリティリスクが内在する可能性が高くなる」(浅利氏)

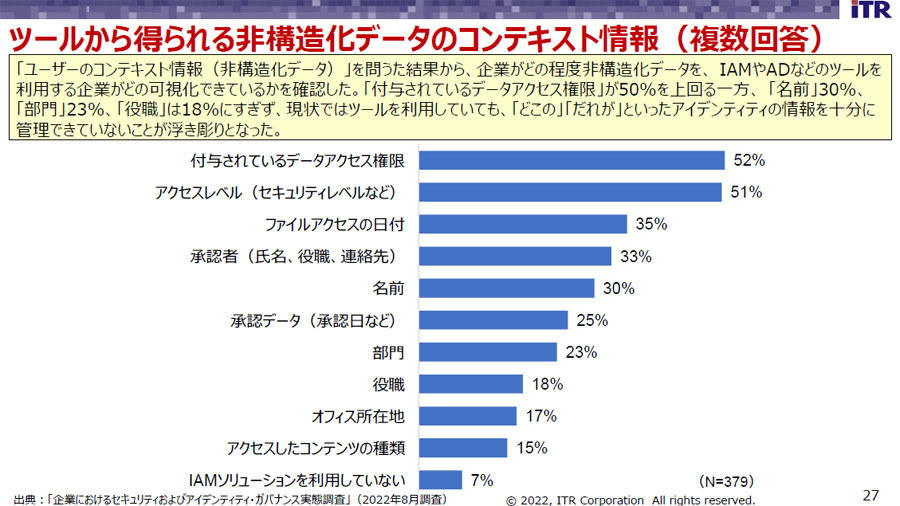

同調査では文書、画像、動画、Eメールなどの企業の日常業務で発生する非構造化データについて、企業がIAM(Identity and Access Management)ツールを用いて、どの可視化できているかを確認している。

「ツールから得られる非構造化データのコンテキスト情報」(複数回答)の質問では、「付与されているデータアクセス権限」が50%を上回る一方、「名前」は30%、「部門」は23%、「役職」については18%だった。調査結果から浅利氏は、「現状ではツールを利用していても、アイデンティティの情報を十分に管理できていないことが浮き彫りとなった。企業によっては、人材のオンボード・オフボードも可視化できていないのではないか?」と浅利氏は分析した。

AIでアイデンティティ管理の自動化をアップグレード

調査結果を振り返って、藤本氏は「最初に取り組むべきは可視化だ。自社の状態が把握できていないと何も対策できないし、セキュリティホールの放置につながりかねない。また、クラウド利用の拡大でアイデンティティ管理の対象となるシステムが増え、アイデンティティそのものも増加することが予想される中では、自動化が重要になる」と指摘した。

同社では、アイデンティティ管理の自動化にあたって、「正しい自動化」を目指してAIの活用に注力するという。

正しい自動化とは、生産性を向上させつつ、セキュリティ上のリスクを増大させない自動化を指す。例えば、アクセス権限の付与を自動化する際、本来は権限を保有してはいけないユーザーを基準に、アイデンティティのコピーが行われる「アクセスクローン」が発生する可能性があるという。

「作業効率が上がる一方で、結果としてセキュリティリスクも高まるような自動化に陥らないように、アクセス付与の正当性の判断はAIに任せつつ、事業上の重要な意思決定を人間が行うなど、当社ではアイデンティティ管理をアップグレードしていく」と藤本氏は語った。