Security Affairsは8月18日、「PoC exploit code for the critical Realtek RCE flaw released online」において、Realtekが提供してるネットワークデバイス向けのシステムオンチップ(SoC)に報告されている脆弱性「CVE-2022-27255」について、これを攻撃に悪用する概念実証(PoC)コードが公開されたと伝えた。

CVE-2022-27255はFaraday Securityの研究チームによって発見され、Realtekでは2022年3月にセキュリティアドバイザリをリリースしている。今回、米国で開催されたセキュリティカンファレンスのDEF CONにおいて、同研究チームがその技術的な詳細とPoCコードを公開した。

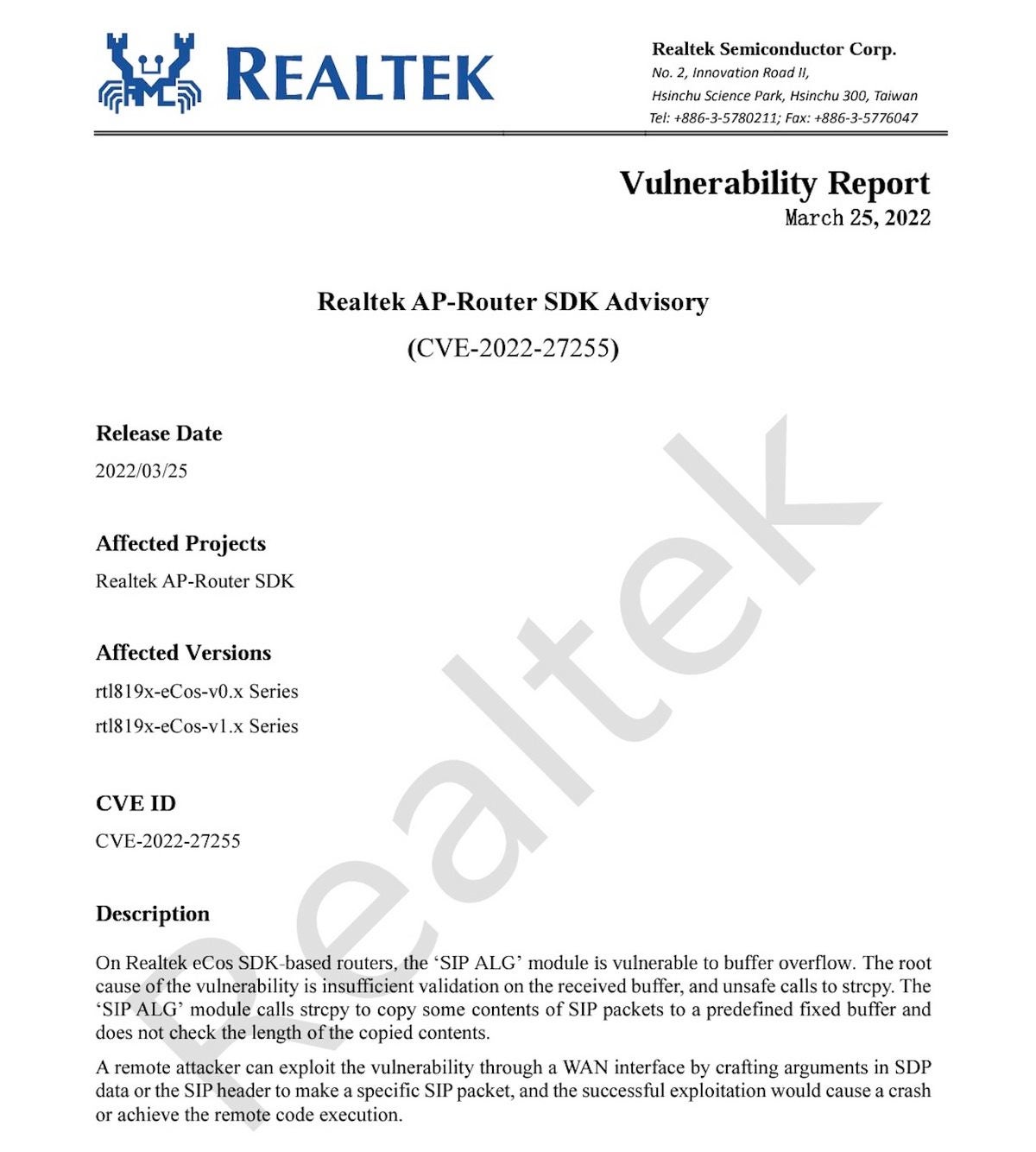

Realtekによるセキュリティアドバイザリは、次のPDF文書として公開されている。

この脆弱性は、Realtek製のRTL819xチップを搭載するデバイスに影響を与える。アドバイザリによれば、この脆弱性はeCosオペレーティングシステム用のSDKのSIP ALGモジュールに発見されたもので、受信したバッファの検証が不十分なことに起因してバッファオーバーフローが引き起こされる危険性があるという。攻撃者は、SDPデータやSIPヘッダーの引数を細工して特定のSIPパケットを作成することによってこの脆弱性を悪用し、システムのクラッシュを引き起こしたり、リモートから任意のコードを実行したりすることができる。

Faraday Securityの研究チームの発表では、ターゲットの選択から、ファームウェアの分析、脆弱性の悪用方法、ファームウェアイメージにおける検出の自動化方法などが解説されている。この脆弱性の悪用にはユーザーの操作を必要としないため、「極めて危険」と研究チームは指摘している。

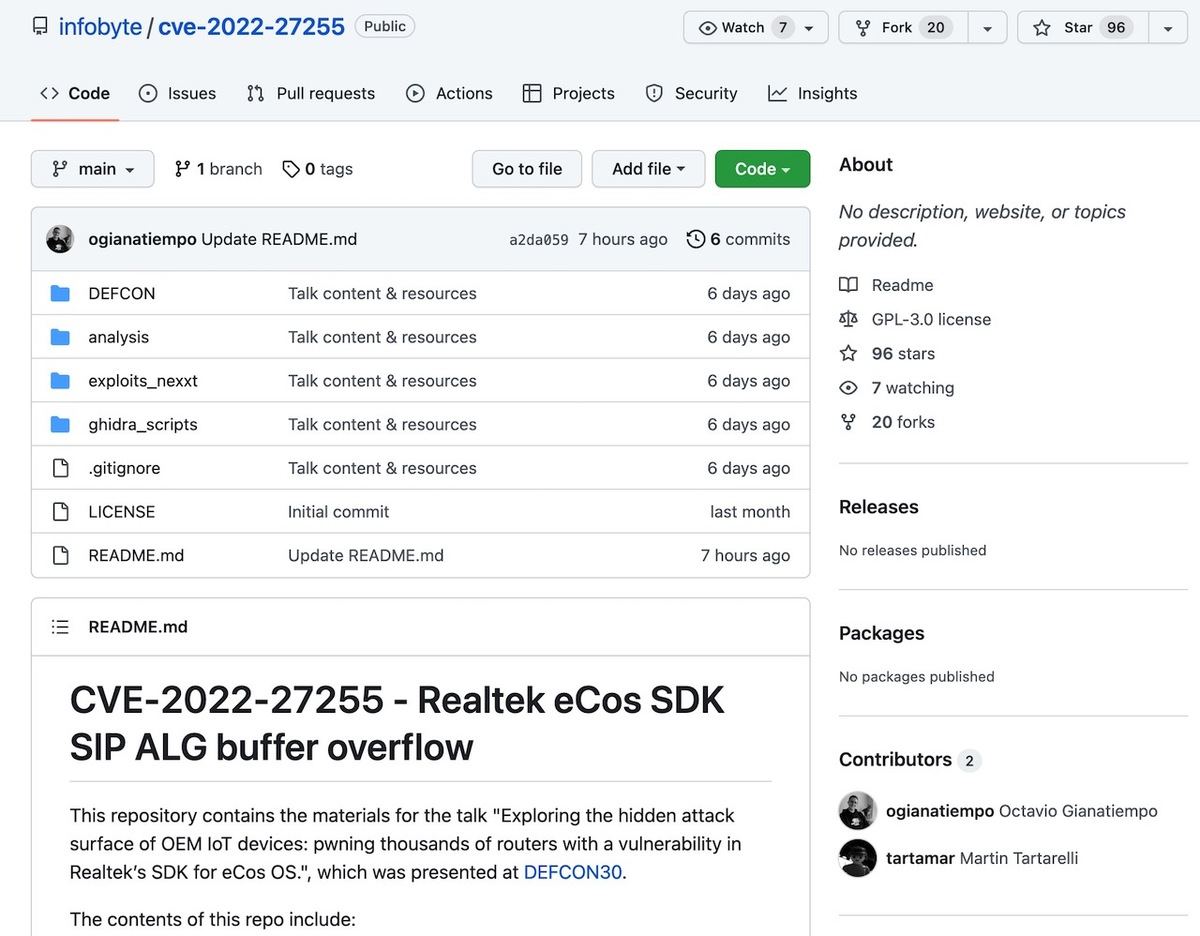

DEF CONの発表で使用されたプレゼンテーションや、概念実証コード、CVE-2022-27255 の検出スクリプトなどは、研究チームが公開した次のGitHubリポジトリで入手できる。

CVE-2022-27255のCVSS v3のベーススコアは9.8で、深刻度「Critical(緊急)」に指定されている。Realtekは2022年3月にこの脆弱性を修正するパッチを公開している。しかし、RTL819xを搭載するネットワーク製品は数百万台にも上るため、依然として修正プログラムが適用されていないデバイスは多数残っているという。もし影響を受ける製品を使用している場合には、早急に対処することが推奨される。