Trellixは8月4日、2022年第1四半期(2022年1月~2022年3月)の脅威動向をまとめたレポート「Threat Report:Summer 2022」を発表した。同レポートには、同社のThreat Researchチームが同時期に観測した脅威動向の情報をベースにした分析やセキュリティ対策への提言などがまとめられている。

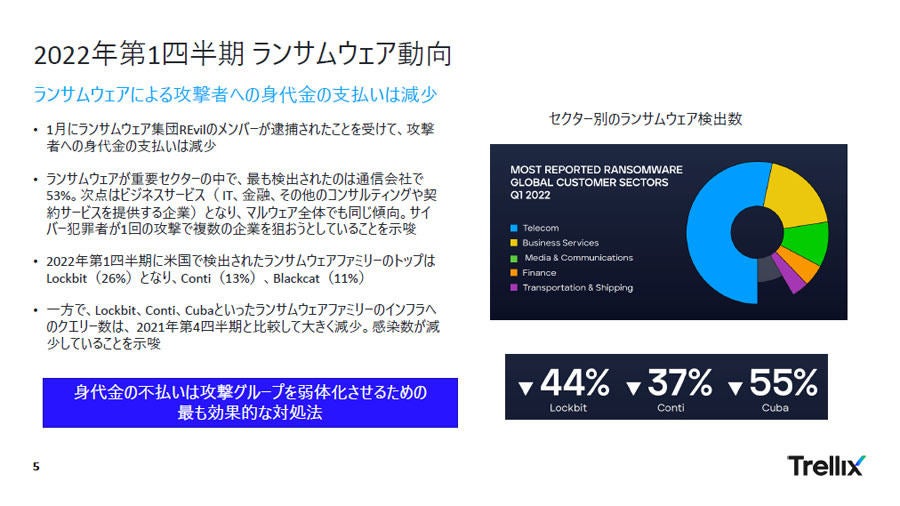

同日に開催された記者発表会では、2022年第1四半期に起きたランサムウェアの動向が紹介された。同期に米国で検出されたランサムウェアのトップはLockbit(26%)となり、Conti(13%)、Blackcat(11%)が続いた。

また、正規のOSのプログラムや管理用ツールを悪用した「環境寄生型(Living off the Land、LotL)」攻撃も活発だった。同期に頻繁に使用された標準搭載のツールは、「Windows Command Shell」が41.9%、「PowerShell」が37.14%、「Remote Access Tool」が20.48%だった。環境規制型攻撃の攻撃者は、「APT41」(39%)、「Gamaredon Group」(39%)、「APT35」(33%)の順に多かった。

IT・金融・コンサルティングなど、BtoBサービス提供企業が標的に

Trellix 執行役 セールスエンジニアリング本部 ディレクターの櫻井秀光氏によれば、1月にランサムウェア犯罪を行う「REvil」グループのメンバーが逮捕されたことを受けて、ランサムウェアによる攻撃者への身代金の支払いが減少したという。

「主要なランサムウェアグループが提供するRaaS(Ransomware as a Service)へのクエリ数からランサムウェアの感染端末数を把握できる。Lockbitは44%、Contiは37%、Cubaは55%もクエリ数が減少しており、感染端末総数の減少も身代金の支払い額減少に影響を与えていると考える」(櫻井氏)

また、バックアップを取っていることから身代金の不払いを決断する企業も増えており、そちらの動向も身代金支払い額の減少に影響しているという。

「企業から身代金が支払われなければ犯罪組織は弱体化する。そのため、身代金の不払いがランサムウェアグループを弱体化させる有効な対処法になる」と櫻井氏は述べた。

同期の注目のトピックとしては、Contiの内部チャットが2月に流出した件が挙げられた。チャットには、ロシアの諜報機関との関係性を裏付ける内容やロシアへの忠誠の表明が書かれており、ロシアの諜報組織がContiにさまざまな指示を行っていたことが明らかになったという。一方、Contiは解体が確認されたものの、Contiの上層部メンバーは逮捕されておらず、別の組織を作って金銭目的の攻撃と国家の指示を受けたサイバー攻撃の両方を行う可能性がある。

「Contiの例からわかるように、攻撃者の完全な根絶は困難だ。国家の後ろ盾のあるランサムウェアグループは身代金が得られなくても、国家から支援を受けて新型のRaaSを作成するかもしれない。企業・組織はランサムウェアの戦術、技術、および手順(TTP:Tactics、Techniques、Procedures)を確認し、攻撃が成功する前に保護できる備えをする必要がある」と櫻井氏は指摘した。

また、産業セクター別のランサムウェアの動向について、最も多く検出されたのは「通信会社(53%)」だったが、IT・金融・コンサルティングなど、企業に対してサービスを提供する「ビジネスサービス」も次いで標的となっている点に同社は注目する。同セクターの企業が標的になる理由は、取引先の情報も含めて複数の企業をターゲットにできるからだという。

ビル・施設向けのアクセス制御システムで脆弱性を発見

今回のレポートでは、原油パイプライン、水処理施設、電力供給関連施設などの重要インフラにおいても脅威に備えるべきだと警鐘を鳴らしている。現状で、そうした重要インフラがサイバー侵害を受けた数はそれほど多く報告されていないものの、一度攻撃が成功すると被害が甚大なためだ。

稼働後にシステムを止めることが難しいという業界の特性上、パッチを充てたり、再起動せず、ハードウェアやソフトウェアの更新を行わずに、設定上の問題や脆弱性が放置されている重要インフラは多い。

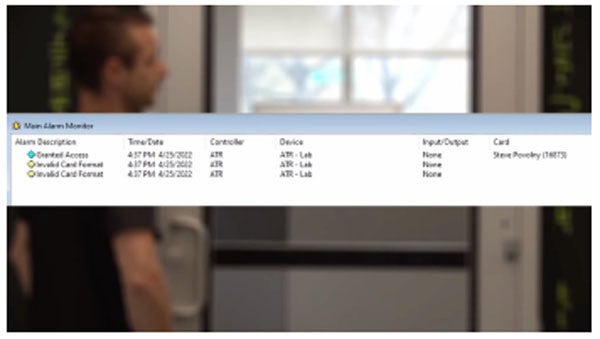

説明会では、産業用制御システムのうち、施設の入退室管理などの物理セキュリティ対策に利用されるアクセス制御システムの脆弱性が紹介された。具体的には、Carrierが提供するHID Mercuryコントローラパネルに4つのゼロデイ脆弱性と、パッチは存在するもののCVE(Common Vulnerabilities and Exposures)として報告されていない4つの脆弱性があることを同社が発見した。脆弱性の内の2つを突くことで、認証不要かつリモートで任意のコードの実行やリブートが可能だ。

例えば、攻撃者が遠隔からドアの開錠や施錠を管理ソフトウェアの検知を避けながら実行できてしまう。

櫻井氏は、「OT(Operational Technology)とITの融合が進むことで、重要インフラがサイバー攻撃のターゲットになるリスクも増加する。事後対策の実施が容易な環境でないからこそ、せめて新しい施設を建設する際は、企画・設計の段階でセキュリティ対策を組み込むセキュリティ・バイ・デザインが必要になる」と評した。

Eメール対策では、サンドボックスをすり抜けた攻撃に注意

旧McAfee Enterpriseと旧FireEyeが統合して設立されたTrellixでは、旧FireEyeのEメールセキュリティ製品も扱っており、今回はEメールを悪用した脅威動向も紹介された。同社では、サイバー攻撃のエントリーポイントとして継続して利用されていることから、Eメールの対策強化を推奨している。

同社のセキュリティ製品で検出された悪質なメールの大半には、認証情報を盗んだり、マルウェアをダウンロードさせたりすることを目的としたフィッシングURLが記載されていたという。また、エクスプロイトに利用される添付ファイルの拡張子を調べたところ、RTF(リッチテキスト)ファイルが50.76%、Office関連のファイルが31.25%、OLE(Object Linking and Embedding)を使用したオフィス文書が17.99%だった。

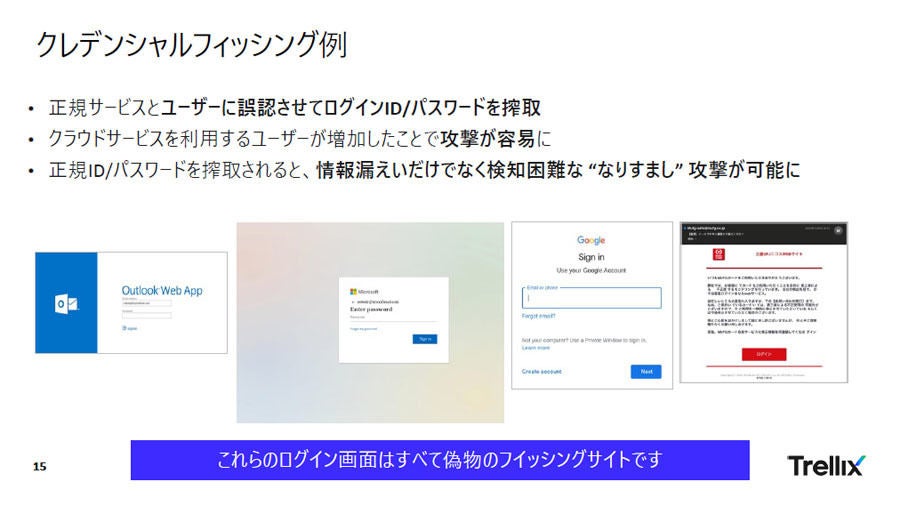

認証情報(クレデンシャル)の不正取得を目的としたクレデンシャル・フィッシング攻撃は、クラウドサービスの利用の増加(認証情報の入力機会の増加)によって増えてきているという。このタイプの攻撃は、正規ID/パスワードを搾取されてしまうと情報漏えいだけでなく、セキュリティ製品でも検知困難な“なりすまし”が発生する。

しかし、偽サイトは本物と判別がつかないように作りこまれており、見分けるのは困難だ。そのため、現状ではメール内の文章がおかしくないか、普段と異なるタイミングでメールが届いていないかなどを疑い、送信元をよく確認して不用意にURLにアクセスしないことが対処法となる。

フィッシングメールのURLからアクセスした先の通信は、HTTPSで暗号化されているため、従来のメールセキュリティ対策では、暗号化された内容を復号してチェックすることが難しい。また、Eメールを悪用したランサムウェア攻撃で添付ファイルを開封してしまうとインターネットから暗号化されたバックドアファイルがダウンロードされてしまうが、このファイルもWebセキュリティでは検知できない。

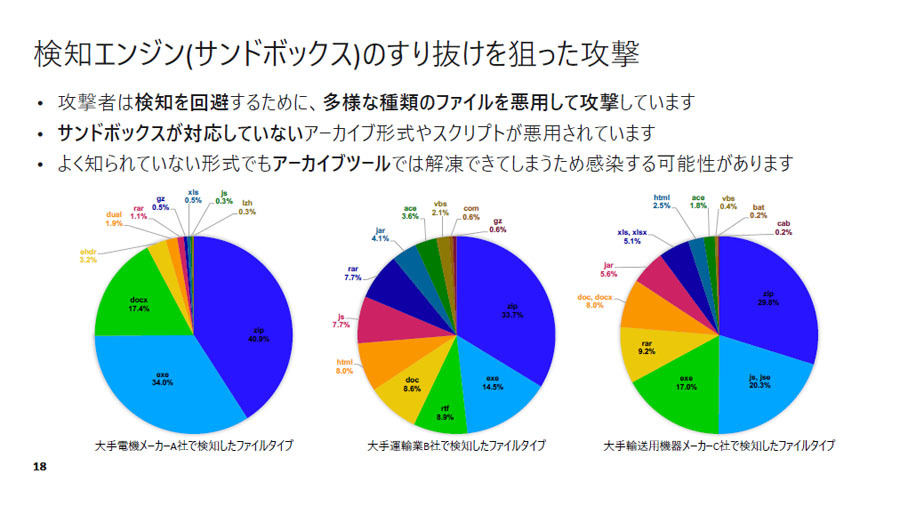

また、システムから隔離された仮想実行環境である「サンドボックス」を利用して、悪意のあるファイルなどを実際に動作させて検証を行うセキュリティ対策もあるが、サイバー攻撃者はサンドボックスが対応していないアーカイブ形式やスクリプトを用いて検知を回避しているという。

最近の攻撃メールでは常に新しいURLが作成され、メールボックスに格納後にURLを有害化する“時間差攻撃”を行うメールも現れている。そのため、同社は偽サイトの高精度な識別だけでなく、作成後間もないURLの検査や時間差攻撃を見逃さないための定期的なURL検査といった高度なURL分析機能の実装を提案する。

加えて、櫻井氏は、「Eメールゲートウェイには、サンドボックスでファイルを実際に動作させたり、URLリンク先のファイルをダウンロードして分析を行ったりする動的解析だけでなく、サンドボックスの検知を回避する最新の攻撃手法への対応が求められる」とした。