フィンランド・ヘルシンキで「Sphere 2022」を6月1~2日に開催したWithSecure。本稿ではメディア向けに行われたWithSecure CTO(Chief Technology Officer)のChristine Bejerasco(クリスティン・ベヘラスコ)氏の「ランサムウェアリサーチ」をテーマにした講演を紹介する。

日和見主義から“感染方法を分ける”モデルへ

過去10年間でセキュリティ業界において最も話題となったのはランサムウェアと言っても過言ではない。当初は個人PCへの攻撃が主体となっていたが、昨今では企業をターゲットに巨額の金銭を要求するまでに至っている。WithSecureでは前身のF-Secure時代から、こうしたランサムウェアの変化をつぶさに観察してきた。

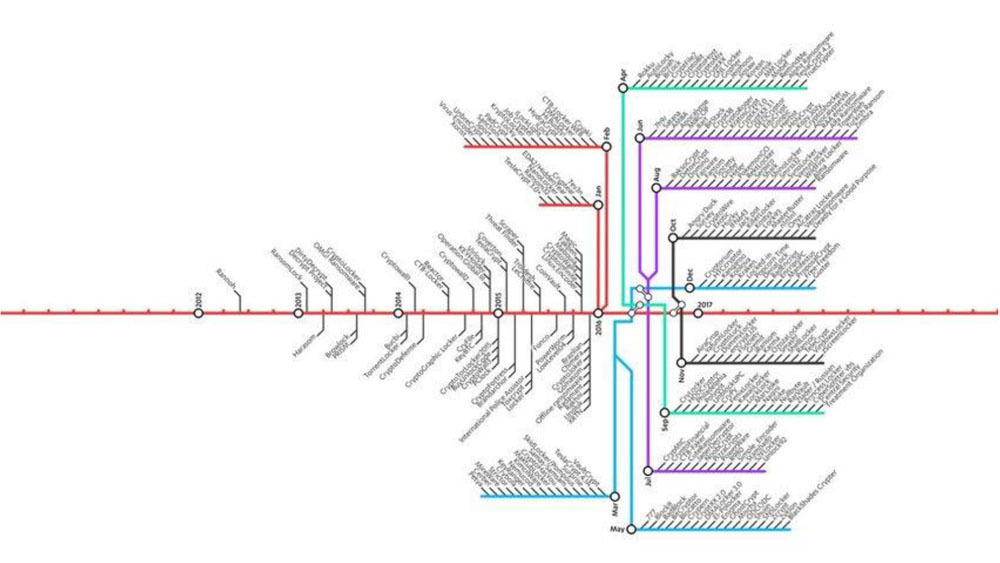

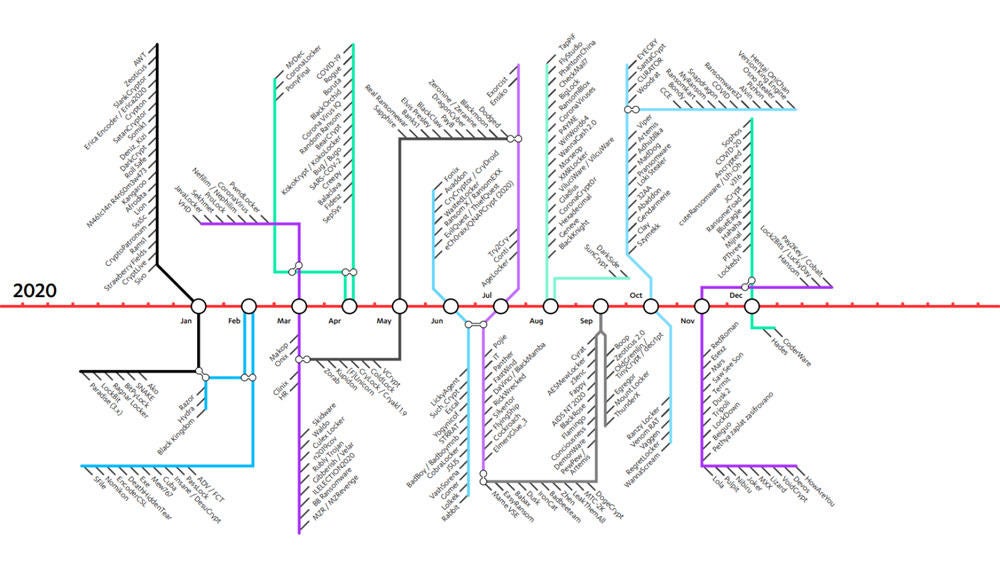

まず、ベヘラスコ氏は「私たちはランサムウェアを10年以上追跡しています。私たちが作成したランサムウェアのチューブマップ(地下鉄マップ)では、2014年~2016年にかけてランサムウェアが脅威を増していることを明確に示しています」と述べた。

ただ、この間のランサムウェアは多くの人をターゲットにする日和見的なものであり、悪意のあるスパムメールを送り、そこに含まれるリンクなどをクリックすればインストールされ、ファイルを暗号化して攻撃者は身代金を支払うだろうと期待していたという。

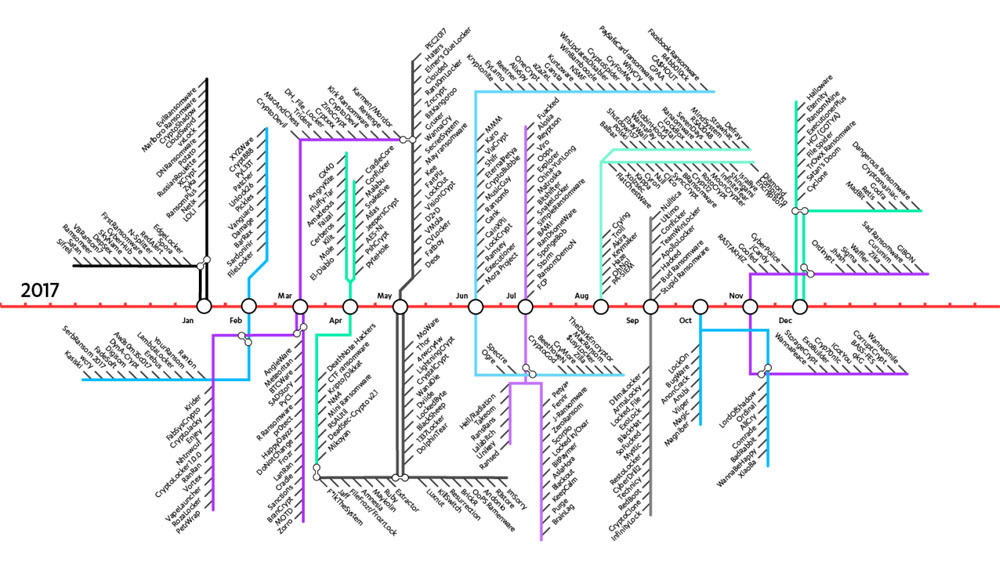

2017年は新しいランサムウェアが最も多く登場した時期となり、悪意のあるスパムにおけるペイロードの40%がランサムウェアだったほか、チューブマップのページに収まりきらないくらい脅威アクターが増加した。

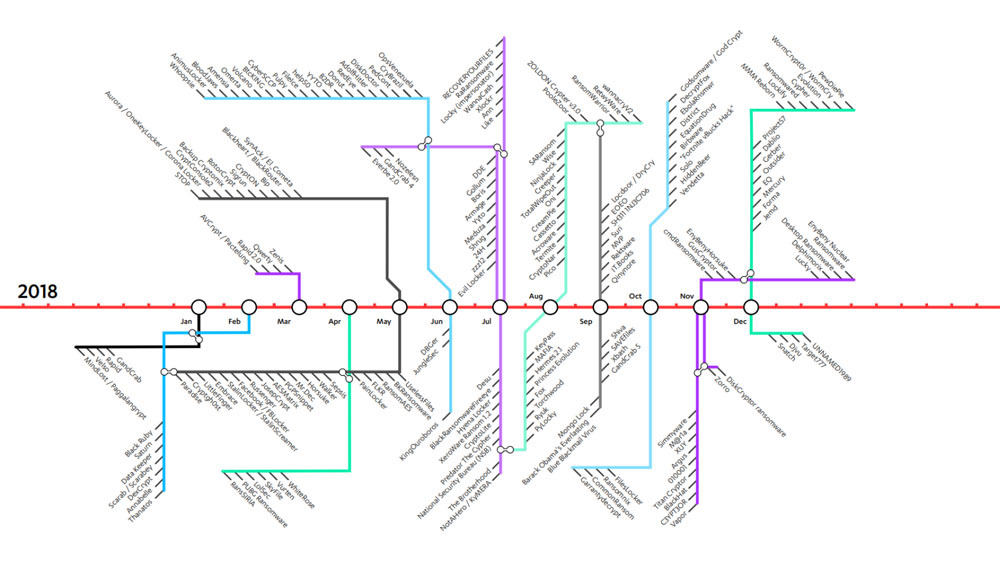

2018年は新しい脅威は減少したものの、多くの攻撃者が個人よりも組織をターゲットにした方が儲かるということに気づき始め、ランサムウェアに関して組織が少しずつ報告をするようになった。

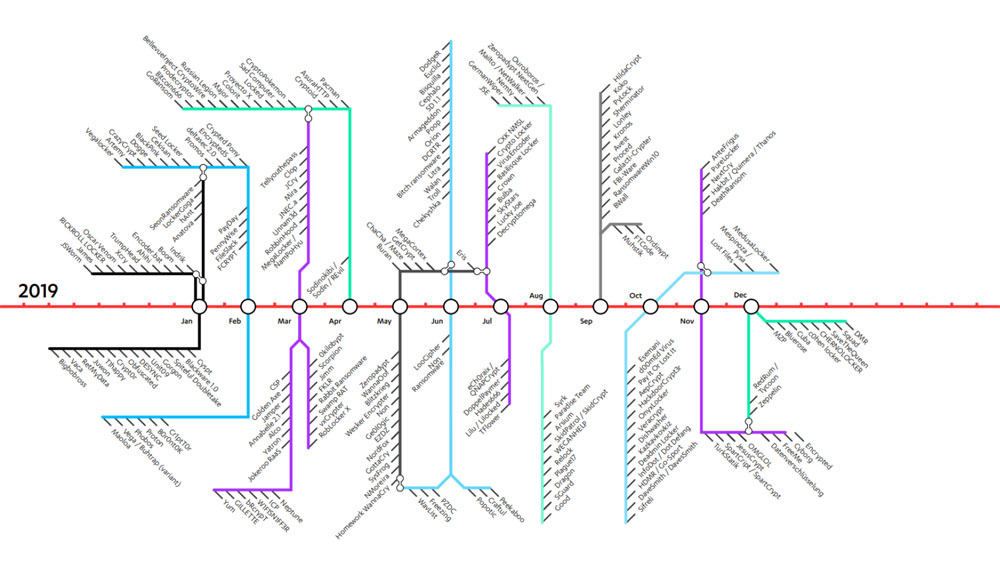

2019年は2018年に引き続き、攻撃者は組織を対象にした攻撃を仕掛け、少しずつ成功し始める。

2020年は、組織をターゲットとしていたが、攻撃者が数十万~数百万ドルの身代金の支払いを要求するようになり、成功を収めた。また、2020年はランサムウェアの攻撃者が“感染方法を分ける”モデルが見られ、組織への感染、プロファイリング、ランサムウェアの感染と別々の攻撃者が感染させるという事例が見られるようになったという。

ベヘラスコ氏は「一例としてEmotetとTrickBot、Ryukの組み合わせが挙げられます。Emotetは別のマルウェアがインストールされるように不正侵入に用いるバックドアを設置し、TrickBotは組織内に侵入して、あるデバイスから別のデバイスに水平移動(ラテラルムーブメント)して組織をプロファイリングします。そして、Ryukはどの組織が身代金を支払う可能性が高いかを見極め、感染とプロファイリングという汚い仕事を別の攻撃者に任せることで実際にRyukは大成功を収めました。2020年は世界的なパンデミックの最初の年であったため、病院や医療機関を攻撃して、かなりの勝利を収めたのです」と説明する。

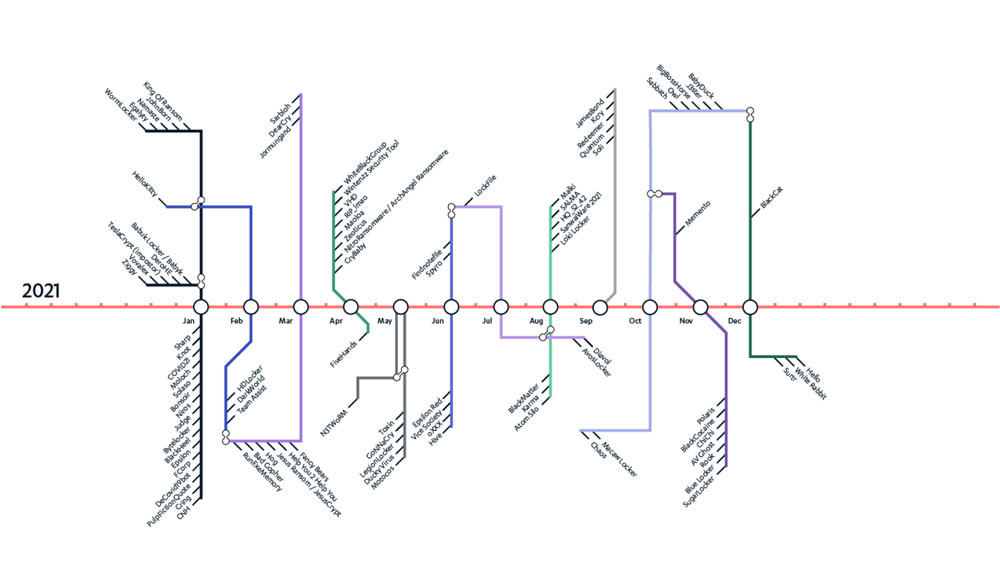

さらに、2020年は組織内のファイルを盗み、暗号化するだけでなく、身代金を支払わなければ情報を公開するという恐喝の手法が発生し、同社ではこれを「ランサムウェア2.0」と位置付けている。2021年のチューブマップはまばらに見え、脅威が減少するとともに新しいランサムウェアファミリーも減少したが、脅威自体は継続しているという。