セキュリティ企業のEclypsiumは6月2日、公式ブログ「Conti Targets Critical Firmware - Eclypsium」において、悪名高いランサムウェア「Conti」を用いる攻撃グループがファームウェアベースの攻撃手法の研究を行っていることが明らかになったと伝えた。Contiは2020年5月に登場したランサムウェアで、背後にいるサイバー攻撃グループはロシア政府と関わりがあるとされている。

Contiに関する興味深い動向としては、2022年2月にContiランサムウェアグループの内部情報がリークされたことが挙げられる。このときにリークされた情報には、Contiのソースコードのほかに、メンバー同士のチャットやログなども含まれていた。Eclypsiumの研究グループがこのリークされた情報を分析したところ、メンバーがファームウェアベースの最新の攻撃手法を研究していることが明らかになったという。

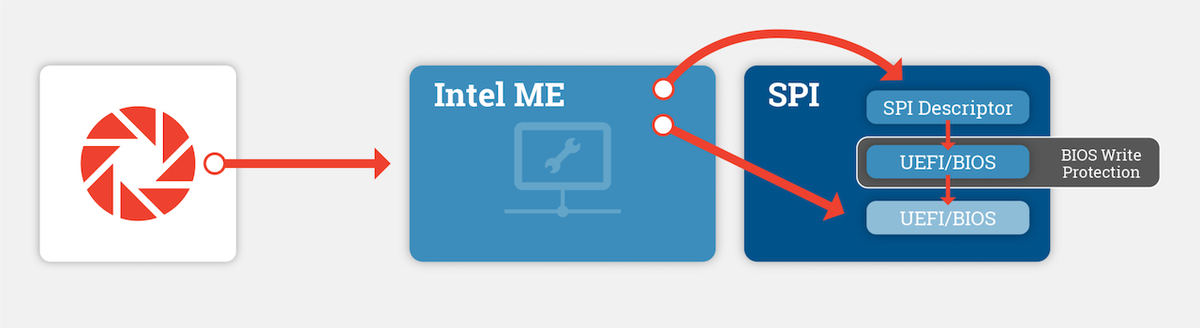

チャットの内容からは、UEFIおよびBIOSを直接標的とする従来の攻撃手法に加えて、Intel Management Engine(ME)またはIntel Converged Security Management Engine(CSME)を標的にしている様子が伺えるとのこと。MEやCSMEは、Intelのプロセッサに同梱されているマイクロコントローラであり、もしこれを侵害することができれば、SPIフラッシュメモリにアクセスして内容を書き換えることが可能になる。

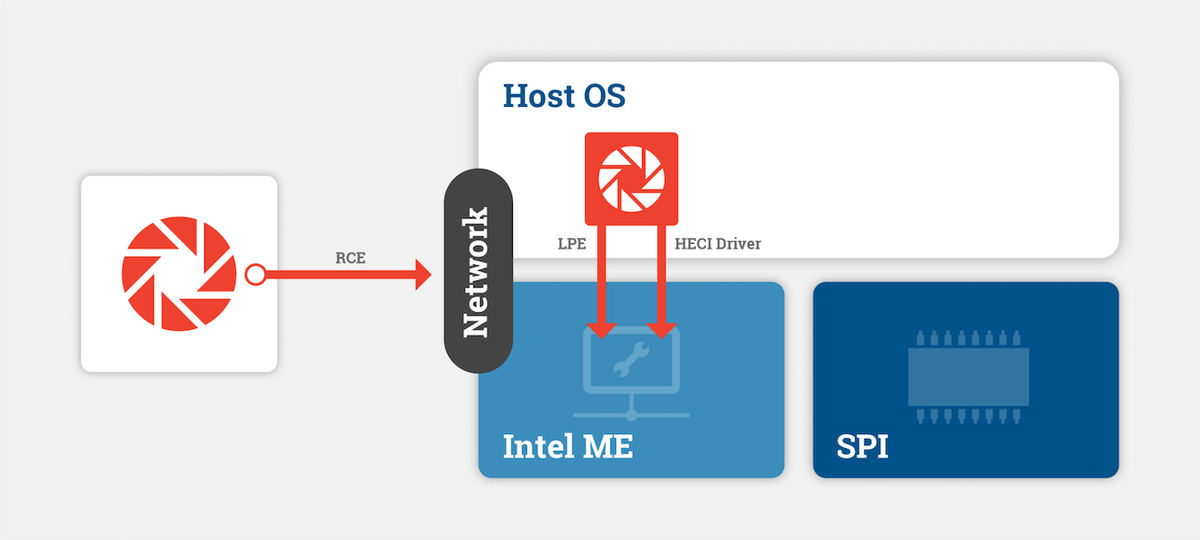

Eclypsiumの研究チームでは、実際の攻撃は次の3つのフェーズで行われる可能性が高いと考察している。

- 攻撃者がターゲットホストへのアクセスを確立する

- 攻撃者がMEを制御できるようにする

- MEを使用してUEFI/BIOSを書き換えるか、またはSMM(システム管理モード)の実行する

チャットの内容から、攻撃グループは2021年6月にはすでに概念実証(PoC)コードを開発していた可能性が高いという。現時点ではまだこの手法が実際の攻撃に利用された形跡はないようだが、攻撃者の関心がUEFI/BIOSへの直接攻撃からMEファームウェアへの攻撃に移っているという事実は、標的となる被害者の数がさらに多くなる危険性を含んでいると研究者は指摘している。