Malwarebytes Labsは4月29日(米国時間)、「The top 5 most routinely exploited vulnerabilities of 2021|Malwarebytes Labs」において、2021年に悪用された脆弱性のトップ5の詳細を説明した。これは、米国(CISA、NSA、FBI)、オーストラリア(ACSC)、カナダ(CCCS)、ニュージーランド(NZ NCSC)、および英国(NCSC-UK)と各国のサイバーセキュリティ当局が共同で公開したデータによるもの。

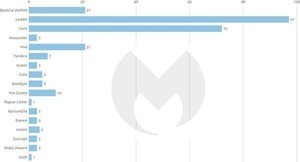

トップ5にリストアップされた脆弱性は次のとおり。

- Log4Shell(CVE-2021-44228) - Apache Log4j 2におけるリモートコード実行の脆弱性

- CVE-2021-40539 - Zoho ManageEngineにおける認証バイパスの脆弱性

- ProxyShell - Microsoft Exchange Serverにおける複数のリモートコード実行の脆弱性

- ProxyLogon - Microsoft Exchange Serverにおける、不正アクセスを可能にする複数の脆弱性

- CVE-2021-26084 - AtlassianのConfluence ServerおよびConfluence Data CenterにおけるOGNLインジェクションの脆弱性

2021年11月に報告されたLog4Shelは、Apache Log4j 2を利用するJavaアプリケーションに対して、リモートから任意のJavaコードを読み込ませて実行させることを可能にするもの。その影響範囲の大きさと悪用の容易さから瞬く間に広まり、これまでに多くの脅威アクターによる悪用が確認されている。

CVE-2021-40539はZohoが提供しているManageEngine ADSelfService Plusで発見されたREST APIの実装における脆弱性で、攻撃者は悪意をもって加工されたリクエストを送信することで、認証をバイパスしてリモートから任意のコードを実行することができる。

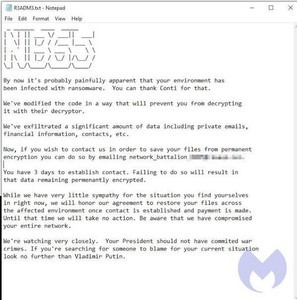

ProxyShellはMicrosoft Exchange Serverにおいて発見されたCVE-2021-34523、CVE-2021-34473、およびCVE-2021-31207の脆弱性につけられた通称である。この3つの脆弱性を組み合わせることで、攻撃者は標的のサーバ上で任意のコードを実行することができる。

ProxyLogonもやはりMicrosoft Exchange Serverの脆弱性で、CVE-2021-26855、CVE-2021-26857、CVE-2021-2685、およびCVE-2021-27065の通称となっている。この4つの脆弱性を組み合わせると、攻撃者は標的のExchange Serverに不正にログインすることができる。その後、任意のWebシェルを配置し、データの盗難をはじめとする任意のアクションを実行することが可能となる。

CVE-2021-26084はAtlassianが提供しているチームコラボレーション・プラットフォームのConfluence ServerおよびConfluence Data Centerにおける脆弱性で、OGNL(Object Graph Navigation Language)で実行されるコードを埋め込む「OGNLインジェクション」攻撃が可能というもの。悪用すると、リモートから対象システム上で任意のコードを実行することができる。

Malwarebytes Labsでは、これらの脆弱性から読み取ることができる傾向として、インターネットに接続された、人気があって広く利用されているソフトウェアが、より多くの潜在的な被害者になることを挙げている。そして、概念実証コード(PoC)が公開されるなどして悪用が容易な状態にあれば、それだけ潜在的な脅威アクターの数も増加すると指摘している。したがって、これらの要件を満たす脆弱性が登場した場合は、優先的に対策を講じる必要がある。