「DirtyMoe」は、主にクリプトジャッキング(暗号資産の不正なマイニング)と分散サービス運用妨害(DDoS)攻撃を目的としたボットネットとして動作する、Windowsをターゲットとしたマルウェアである。最初に発見されたのは2016年頃で、それから何度かのバージョンアップを経た後、2021年になって急激にその規模を拡大した。

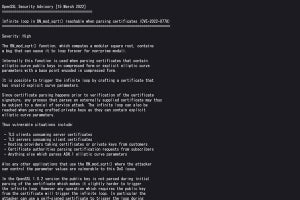

Avast Softwareが公開した2022年3月17日のレポートによると、このDirtyMoeにユーザーの操作を必要とせずに感染を拡大できるワームのような機能が備わっていることが、最新の調査で確認されたという。

Avastによる分析の結果、DirtyMoeのワームモジュールについて3つの重要な発見が得られたという。1つは、このワームモジュールが「EternalBlue」と呼ばれるWindowsのファイル共有プロトコルに関する脆弱性や、「Hot Potato」と呼ばれる特権昇格の脆弱性など、既知の脆弱性を標的にしているという点である。具体的な標的としては、次の脆弱性が挙げられている

- CVE:2019-9082: ThinkPHPにおける複数のPHPコードインジェクションのRCE脆弱性

- CVE:2019-2725: Oracle WebLogic ServeのAsyncResponseServiceにおけるデシリアライゼーションのRCE脆弱性

- CVE:2019-1458: WizardOpiumと呼ばれる攻撃活動に使われたWindowsにおける権限昇格の脆弱性

- CVE:2018-0147: Cisco Secure Access Control Systemにおけるデシリアライゼーション脆弱性

- CVE:2017-0144: SMBにおけるRCE脆弱性(EternalBlue)

- MS15-076: Windowsにおける特権昇格の脆弱性(Hot Potato)

2つ目の発見は、このワームモジュールがサービスコントロールマネージャーリモートプロトコル(SCMR)やWMI(Windows Management Instrumentation)、そしてMS SQL Serverなどを悪用した辞書攻撃を行うという点である。

そして3つ目の発見は、このワームモジュールが位置情報に基づいて次の被害者のターゲットIPアドレスを自動で生成するアルゴリズムを持っているという点だという。この機能によって、1つのワームモジュールが1日に数十万のプライベートおよびパブリックIPアドレスを自動で生成して攻撃する可能性があると指摘されている。

ワームモジュールは、ランダムに生成した標的に対して情報収集を行い、それをもとに適切なペイロードを使用して攻撃を開始する。ペイロード配信は、通常はSMBまたはMS SQLプロトコルなどを用いて実行されるという。ペイロードが正しく実行された場合、ペイロードに含まれるRCEコマンドが実行されて、DirtyMoeマルウェアがデプロイされる。

前述のように、DirtyMoeワームモジュールは既知の脆弱性を悪用するため、感染の広がりを防止するには最新のパッチを適用して脆弱性の影響を排除しておくことが重要になる。特に、2021年末に発見されたLog4j 2のRCE脆弱性(通称:Log4Shell)のような影響範囲の大きい脆弱性は、DirtyMoeワームモジュールにとっては格好の標的になる可能性があるため、特に警戒が必要だと指摘されている。