Microsoftは1月3日、Apache Log4j 2.x(以下、Log4j 2)のCVE-2021-44228をはじめとする脆弱性に関するガイダンスページ「Guidance for preventing, detecting, and hunting for exploitation of the Log4j 2 vulnerability」を更新した。同社によれば、この脆弱性を悪用した攻撃の試みは12月末まで収まらず、多くの攻撃者が既存のマルウェアキットや攻撃戦術にこの脆弱性を追加していることを観測したという。

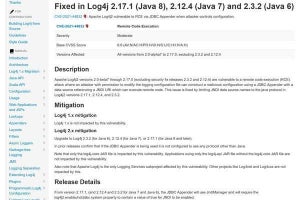

Log4j 2に報告されている一連の脆弱性(CVE-2021-44228、CVE-2021-45046、CVE-2021-44832)は、通称「Log4Shell」とも呼ばれており、悪用されるとリモートから任意のコードを実行されたり、サービス運用妨害(DoS)攻撃などを受けたりする恐れがある。攻撃への悪用が極めて容易なことから、早急に対処することが推奨されている。

Microsoftではこれらの脆弱性がソーシャルネットワーク上で広まった直後の12月11日から、Microsoft Security Blog上で独自のガイダンスページを公開し、状況に応じて随時更新を続けてきた。2022年1月3日の更新では、最新の動向の追加とともに、冒頭に現状の要約を記載している。

この要約には、Log4Shell悪用の試みが続いている現状に加えて、「多くの既存の攻撃者が、コインマイナーからハンズオンキーボード攻撃まで、既存のマルウェアキットと戦術にこれらの脆弱性のエクスプロイトを追加しているのを観察した」と記載されている。すなわち、攻撃者は脆弱なサーバを発見すると、このリモートコード実行の脆弱性を悪用してコインマイナーやトロイの木馬、バックドアのためにbashシェルなどを仕込み、将来的な攻撃のための準備を行う。これらの攻撃ベクトルは広範囲で、侵害を受けた場合の影響は長期間に及ぶ恐れがある。

またMicrosoftでは、国家が支援するサイバー犯罪グループや、コモディティ型の犯罪組織もLog4Shellの手法を悪用しようとしていることも観察しているという。現時点では目立った被害は報告されていないが、今後、大規模で組織的なサイバー攻撃活動にLog4Shellが悪用される可能性も十分に考えられる。

Microsoftのガイダンスでは、実際に観察された攻撃ベクトルや攻撃活動、脆弱なシステムの検索方法および修正方法、攻撃の痕跡を検出する方法などが詳細に解説されている。Log4Shellの影響範囲は極めて広大であり、思わぬ場所に影響を及ぼしている可能性も否定できない。組織のシステム管理者は、使用しているアプリケーションがLog4j 2に直接依存しているか否かにかかわらず、攻撃の痕跡の監視を注意深く続けることが推奨される。