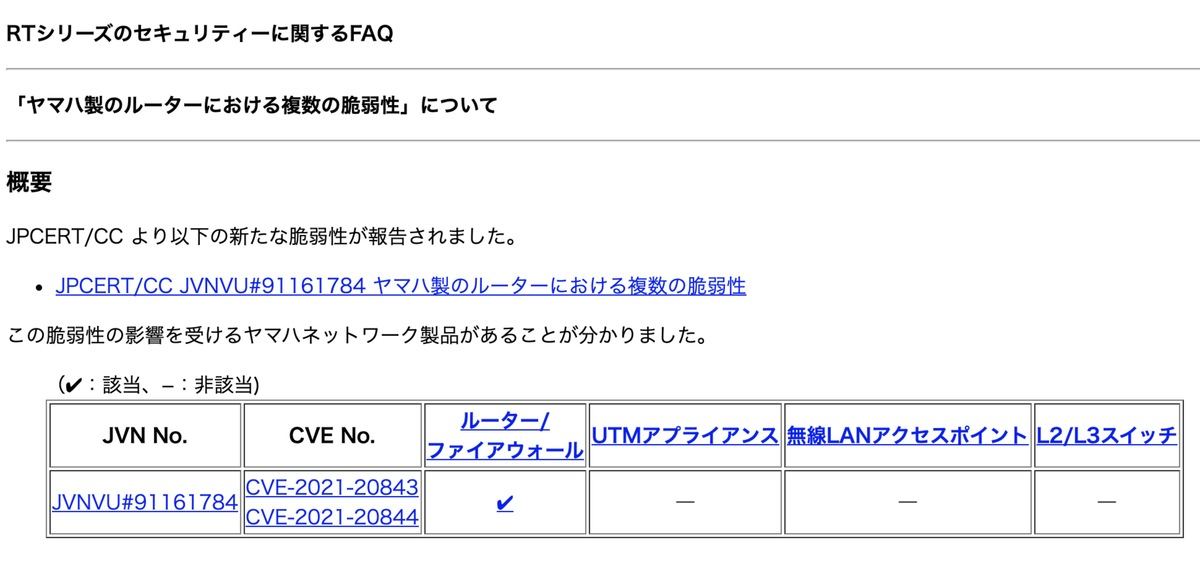

JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)は11月9日、「JVNVU#91161784: ヤマハ製のルーターにおける複数の脆弱性」において、ヤマハ株式会社が提供している複数のルータ製品に脆弱性が報告されていると伝えた。これらの脆弱性を悪用されると、攻撃者によって影響を受けた製品の設定情報が変更されたり、機密情報が窃取されたりする危険性があるという。

報告されている脆弱性に関する詳細は、ヤマハ、NTT東日本、NTT西日本よりそれぞれ次のアナウンスがリリースされている。

報告されている脆弱性は次のとおり。

- CVE-2021-20843: クロスサイトスクリプトインクルージョン

- CVE-2021-20844: HTTPレスポンスヘッダインジェクション

悪用された場合に想定される影響は脆弱性によって異なるが、いずれもWeb GUIにログインした状態のユーザーが攻撃者によって作成された悪意のあるページにアクセスすることで被害を受ける。CVE-2021-20843を悪用されると、製品の設定情報が変更される可能性がある。また、CVE-2021-20844を悪用された場合は、製品の設定情報が変更されるほか、機微な情報を窃取される可能性もあるという。

影響を受ける製品およびバージョンは次のとおりとなっている。

- RTX830 Rev.15.02.17およびそれ以前

- NVR510 Rev.15.01.18およびそれ以前

- NVR700W Rev.15.00.19およびそれ以前

- RTX1210 Rev.14.01.38およびそれ以前

いずれの脆弱性も修正版のファームウェアがリリースされており、それぞれ次のバージョンにアップデートすることで脆弱性の影響を回避することが可能となっている。

- RTX830 Rev.15.02.20

- NVR510 Rev.15.01.21

- NVR700W Rev.15.00.22

- RTX1210 Rev.14.01.40

何らかの理由によるファームウェアをアップデートできない場合は、HTTPサーバー機能を無効にするか、すべてのホストからのWeb GUI設定画面へのアクセスを禁止することでも、脆弱性の影響を回避可能とのことだ。