「BrakTooth」は、シンガポール工科デザイン大学とシンガポール科学技術研究庁(A*STAR)の研究グループによって2021年9月に報告されたBluetoothの脆弱性の総称である。BrakToothには全部で16個の脆弱性が含まれており、市販されている1400以上の製品に影響を及ぼすと言われている。

米コンピュータ緊急事態対策チーム(US-CERT: United States Computer Emergency Readiness Team)は11月4日(米国時間)、「BrakTooth Proof of Concept Tool Demonstrates Bluetooth Vulnerabilities|CISA」において、このBrakToothの概念実証(PoC)ツールが研究グループによって公開されたと伝えた。BrakToothを悪用されると、サービス運用妨害(DoS)やから任意のコード実行などのさまざまな攻撃にさらされる危険性があるため、早急に回避策を講じることが推奨されている。

BrakToothに関する詳細な情報は次のページで公開されている。

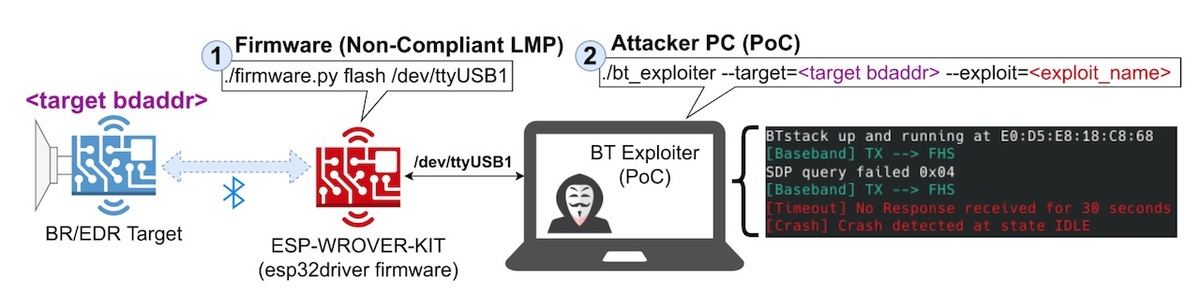

BrakToothによる攻撃は、カスタムされたLMPファームウェアを備えたESP32開発キットと、PoCツールを実行するためのPCさえあれば実行可能だという。PoCツールはシリアルポートを介してESP32ボードと通信し、指定されたBluetoothデバイスに対して攻撃を仕掛けることができる。

実施できる攻撃の例としては、IoTデバイスへの任意コードの実行、ノートPCやスマートフォンのサービス運用妨害(DoS)、オーディオ製品のフリーズが紹介されている。攻撃に使用する環境は15ドル未満で構築できるという。

研究グループでは、ベンダーによる対応のための猶予期間を設けた上で、2021年10月末頃に脆弱性の検証に利用可能なPoCツールを公開する予定とアナウンスしていた。これは、ベンダーやBluetooth製品の開発者が自分の製品を検証できるようにすることを考慮してのことだ。PoCツールはGitHubリポジトリで公開され、現在は誰でもダウンロードして利用できる状態になっている。

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は、Bluetooth製品のメーカーやベンダー、および開発者に対し、BrakToothの詳細レポートを確認した上で脆弱やSoCアプリケーションを更新するか、または適切な回避策を実施するよう呼びかけている。