JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は9月10日(米国時間)、「JVNVU#91973538: OpenSSL における暗号通信を解読可能な脆弱性 (Raccoon Attack)」において、OpenSSL 1.0.2系に脆弱性が存在すると伝えた。この脆弱性を悪用されると、中間者攻撃を行う第三者によって暗号化された通信の内容が解読される危険性があるという。

開発元のOpenSSL Projectからは、対象の脆弱性に関して次のセキュリティアドバイザリが公開されている。

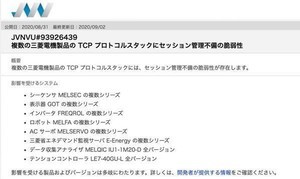

この脆弱性の影響を受けるプロダクトおよびバージョンは次のとおり。

- OpenSSL 1.0.2wより前のOpenSSL 1.0.2系のバージョン

OpenSSL 1.0.2はすでにサポートが終了しているため、プレミアムサポートを契約している場合を除いてアップデートを受けることができない。そのため、対策を行うには影響を受けないOpenSSL 1.1.1へアップグレードすることが推奨されている。この脆弱性はDiffie-Hellman鍵交換が有効な場合にのみ影響を受けるため、OpenSSL 1.1.1へのアップグレードができないケースでは、ランタイム設定でDiffie-Hellman鍵交換を無効にすることによって被害を防止できるという。

なお、OpenSSL 1.0.2 のプレミアムサポートを契約している場合は、脆弱性の修正が反映されたOpenSSL 1.0.2wにアップデートすることができる。OpenSSL 1.1.0は既にサポートが終了しているため、この脆弱性の影響は検証されていないという。