米国土安全保障省のCybersecurity and Infrastructure Security Agency (CISA)は6月17日(米国時間)、「Microsoft Operating Systems BlueKeep Vulnerability|US-CERT」において、Windowsシステムの脆弱性「BlueKeep」に関する情報を公開した。

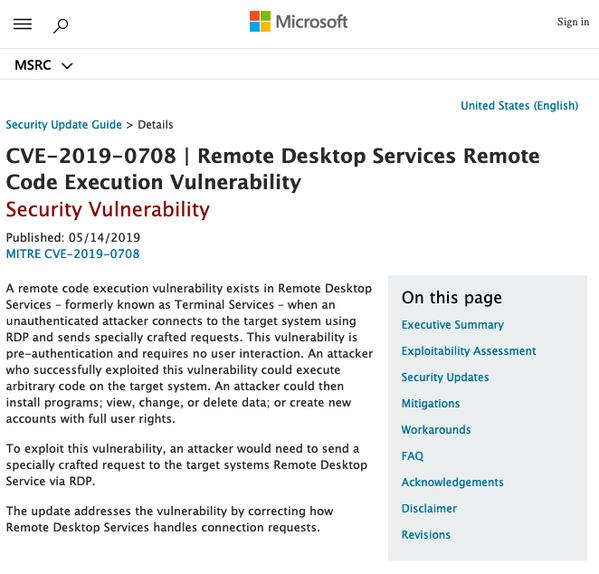

BlueKeepはWindowsのリモートデスクトッププロトコルに関連した脆弱性で、この脆弱性を悪用されると遠隔から影響を受けたシステムでコードが実行される危険性があるとされている。Microsoftは、5月の月例セキュリティ更新プログラムでこの脆弱性の修正プログラムを提供したが、サポートが終了したWindows XPとWindows Server 2003にもこの脆弱性があるとして、話題になっていた。

今回のCISAの発表では以下のように、脆弱性が存在するOSとして、Windows 2000、Windows Vistaが追加されている。

- Windows 2000

- Windows Vista

- Windows XP

- Windows 7

- Windows Server 2003

- Windows Server 2003 R2

- Windows Server 2008

- Windows Server 2008 R2

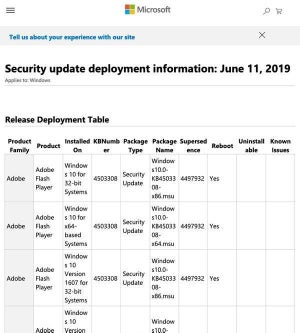

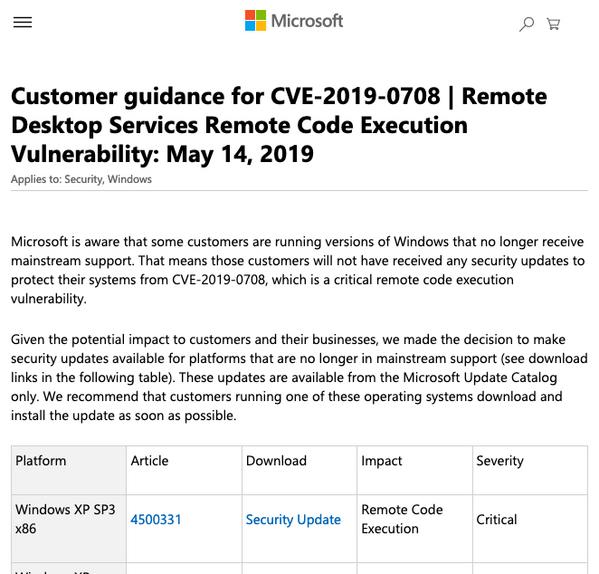

CISAは次のセキュリティ情報をチェックするとともに、可能な限り迅速にアップデートを適用することを推奨している。今回の脆弱性に関しては、セキュリティサポートが終了したバージョンに対してもセキュリティパッチが提供されている。

- CVE-2019-0708 | Remote Desktop Services Remote Code Execution Vulnerability|Microsoft

- Customer guidance for CVE-2019-0708 | Remote Desktop Services Remote Code Execution Vulnerability: May 14, 2019|Microsoft

-

Customer guidance for CVE-2019-0708 | Remote Desktop Services Remote Code Execution Vulnerability: May 14, 2019|Microsoft

セキュリティパッチを適用できないオペレーティングシステムまたは適用不可能なシステムを使っている場合は、次の方法が緩和策として提示されている。

- Windows 10などサポートが提供されているプロダクトへ移行する

- 不要なサービスを無効にする

- ネットワークレベル認証を有効にする。Windows 7、Windows Server 2008、Windows Server 2008 R2などにおいてネットワークレベルを有効にすることで、セッション要求が認証されるようになり、BlueKeepに対して緩和策として機能する

- ネットワーク外部からのTCPポート3389へのアクセスをブロックする

この脆弱性は影響を受けるシステムが膨大で、かつ危険性が高いため注目を集めている。悪用された場合は大規模な攻撃が展開される可能性があり注意が必要。