Microsoftはプロセッサの脆弱性「Meltdown」に対処するためのパッチをすでにアップデートに取り込んでいる。しかし、セキュリティ研究家のUlf Frisk氏が3月27日、自身のブログ「Security|DMA|Hacking: Total Meltdown?」で、2018年1月または2月のアップデートを適用したWindows 7 x64とWindows 2008 R2に脆弱性が存在すると指摘した。

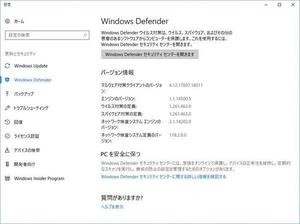

2017年12月のアップデートまでしか適用していないWindows 7 x64や、2018年3月のアップデートが適用されたWindows 7 x64、Windows 10やWindows 8.1といったプロダクトにはこの脆弱性は存在していないと説明がある。

2018年1月および2018年2月のパッチが適用されたWindows 7はメモリ保護の設定が誤っており、ユーザランドのプロセスがカーネルランドのメモリに自由にアクセスできる状態になっているという。アクセスにあたって特別な処理は必要なく、通常のプロセスから自由にメモリ内容の読み込みや書き込みが実施できるとされている。

Frisk氏のブログには、オープンソース・ソフトウェアとして公開されているツールを使って、脆弱性の状況を確認する方法も掲載されている。