JPCERT コーディネーションセンター(JPCERT/CC)は2月7日、2月2日に発表した「Adobe Flash Playerの未修正の脆弱性(CVE-2018-4878)」を修正したバージョンがAdobe Systemから公開されたので、迅速に適用するよう呼び掛けている。

Adobeは、対象の脆弱性(CVE-2018-4878)を悪用した標的型攻撃の発生を確認していることを明らかにしていた。2月5日以降に同脆弱性を修正したバージョンを公開することを予告していたが、2月6日(米国時間)に脆弱性を修正したバージョンが公開された。

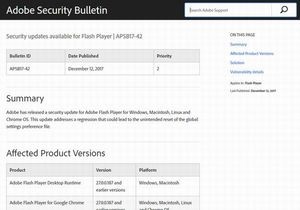

今回の修正には、アドバイザリ (APSA18-01)で指摘されていた脆弱性(CVE-2018-4878)以外の修正も含まれているという。修正済みのバージョンは以下の通り。

- Adobe Flash Player Desktop Runtime (28.0.0.161) (Windows, Macintosh および Linux)

- Adobe Flash Player for Google Chrome (28.0.0.161) (Windows, Macintosh, Linux および Chrome OS)

- Adobe Flash Player for Microsoft Edge and Internet Explorer 11 (28.0.0.161) (Windows 10 および Windows 8.1)

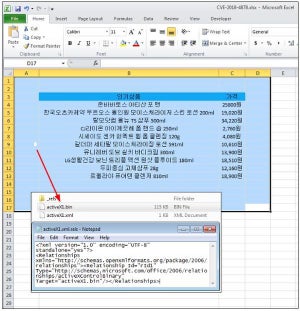

また、JPCERT/CCはMicrosoft OfficeにFlashを埋め込まれるケースも報告されているとして、不審なファイルは開かないように注意するとともに、ファイルを開く必要がある場合はMicrosoft Officeの「保護されたビュー」で開くことで、影響を回避するよう、アドバイスしている。