ビジネスシーンでIT産業の活用が叫ばれているなか、サイバー脅威は既に経営レベルの問題となったが、日本マイクロソフト マイクロソフトテクノロジーセンター セキュリティアーキテクト 蔵本雄一氏は、「攻撃者の費用対効果を下げる対策が必要不可欠」と語る。本稿ではTech Summitのブレイクセッション「セキュリティマニアックス~インフラ編 サイバー攻撃からビジネスを守る!~」で語られたセキュリティ対策の実践方法を報告する。

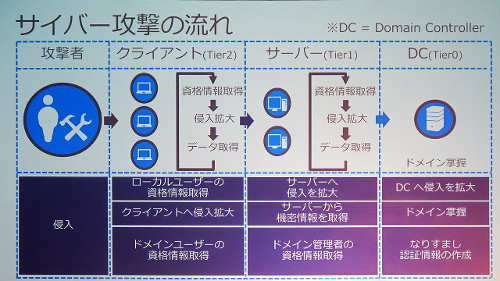

日本マイクロソフトは2016年11月2日から2日間、IT開発者・IT技術者向けカンファレンス「Microsoft Tech Summit」を開催した。100を超えるブレイクアウトセッションを披露しているが、日本マイクロソフト マイクロソフトテクノロジーセンター セキュリティアーキテクト 蔵本雄一氏が登壇した「セキュリティマニアックス~インフラ編 サイバー攻撃からビジネスを守る!~」では、容易に古いシステムが攻撃を受けて、サイバー攻撃者に乗っ取られていく様を披露。「1台侵入されるとマルウェアは、ラテラルムーブメント(水平移動: マルウェアの侵入拡大移動経路を指す)を行うため、誰かが標的型攻撃メールを開いただけで軒並み攻撃される」(蔵本氏)と言う。

昨今のサイバー攻撃者は自己顕示などから金銭目的に変化しているため、被害者側である企業も対策を変更しなければならない。だが、今も用いられる標的型攻撃メール訓練やファイルのパスワード保護、検知率の高いウイルス対策ソフトなどは"代表的な勘違い"と断言し、セキュリティ対策はスポーツ競技と同じく対戦者の癖や考えを知った上で、「『正しく恐れる』のが重要。効率的に立ち回らないと、費用や時間、人的リソースが無駄になってしまう」(蔵本氏)とセキュリティ対策のマインドセットを強調した。

また現状として、企業の多くは過去にサイバー脅威を受け、単に企業担当者側が気付いていない、もしくは被害が顕在化していないと説明。調査機関の"侵入から242日は脅威を検出不可"という数値を掲げつつも、アジア圏の企業に絞り込むと2倍の数値になるデータも浮かび上がると蔵本氏は述べている。また、マルウェアの67%は特注品(特定企業向けにカスタマイズ済み)のため、既存のシグネチャ(ウイルス対策ソフトのパターンファイル)では捕獲できない。つまり、ウイルス対策ソフトによるセキュリティ対策には限界があり、「(会場を指して)ここは無菌室ではない。細菌がいても風邪を引かないように耐性を身に付けるのが重要」(蔵本氏)だ。

さらにブラックマーケットの現状も披露。iOSの脆弱性は1件あたり50万ドルで売買され、単純なウイルスは3万円もあればブラックマーケットから購入可能。例えばここにランサムウェア(感染したPCにアクセスの制限を設けて、被害者に身代金を請求するマルウェアの一種)を組み合わせれば、サイバー攻撃者は1425パーセントの費用対効果を得られる。「感覚的にはバブル期の土地転売や、高額なレバレッジを利かせたFX取り引きに近い」(蔵本氏)とサイバー攻撃者の心理状態を分析しつつ、ブラックマーケットで情報やツールがやり取りされている現状を認識すべきと強調した。

ハッキングのデモンストレーションでは、ペネトレーションテスト機能を搭載するLinuxディストリビューション「Kali Linux」を利用し、Windows 7をハッキング。Path the Hashでパスワードを抜き取り、ラテラルムーブメントで別PCからファイルサーバーなどへ侵入する方法を披露した。さらにドメインサーバーとして稼働しているWindows Server 2012 R2にリモートデスクトップ接続し、Kerberosチケットの有効期限を10時間から10年に変更するGolden Ticket化を行った。「標的型攻撃メール訓練を行っても開封率などサイバー攻撃者は気にしてない。8時間でクライアントPCがハックされ、24時間でファイルサーバー、48時間でドメインサーバーまで暴かれる」(蔵本氏)と言う。

他方でWindows Defender ATP(Advanced Threat Protection)でマルウェアによる対策を講じつつ、Credential Guardで資格情報の奪取を防ぎ、Microsoft ATA(Advanced Threat Analytics)でサイバー脅威をいち早く検知するWindows 10やセキュリティソリューションをアピール。ファイル暗号化による対策も、Azure Information Protectionで疑わしいAPIの呼び出しや、レジストエントリーの変更といったマルウェアの各種攻撃やファイル改ざんを防げると言う。

聴講したIT技術者に対して、「セキュリティフレームワークを使ってセキュリティ対策に取り組んでほしい」(蔵本氏)と述べつつ、ISO 27001やNIST(米国立標準技術研究所) SP 800-53などセキュリティフレームワークを紹介。セキュリティ対策を自動車運転に見立てて、「まずは事故を起こさないように運転する。事故を起こした場合も被害を軽減させるため、シートベルトやエアバッグを取り付ける。これが現状のセキュリティ対策で費用対効果が多い方法」(蔵本氏)と述べながら、防御力向上や被害軽減に留まらず、検知分析や事後対応など多層防御の重要性を強調した。

阿久津良和(Cactus)