IP電話乗っ取りが報道されている中、ネットエージェント株式会社が原因調査を行った。IP電話のSIPサーバーがインターネットから直接アクセス可能であったこと、また販売元がリモート操作をするためにID・パスワードを共通にし、しかも公開状態であったことが原因のようだ。

IP電話乗っ取りでシェラレオネの有料ダイヤルへ通話。250万円請求された会社も

ニュースでも大きく報道されているIP電話乗っ取りは、企業のIP電話が不正に利用され、高額な国際電話の請求が来た事件だ。3月ごろから発生しており、通話先は西アフリカのシェラレオネ。約30秒の通話が、機械的に1万回以上で繰り返されていた。通話料金は1回あたり175円で、総額で250万円も請求された企業もあったという。

このシェラレオネの電話番号に、電話をかけさせることで、シェラレオネの通信会社もしくは関連会社からキックバックの形でお金を得ていたと思われる。

ネットエージェント会長の杉浦 隆幸氏によれば「今回の事件では、レカム社が販売しているIPビジネスホンが原因。インターネットに電話の主装置(SIPサーバー)がインターネットに公開状態であったこと、および管理者の初期ID・パスワードが変更されずにいたことから乗っ取られてしまった」としている。

販売元がリモート操作するためにID・パスワードを固定したまま

問題のIP電話機は、レカム株式会社が販売している「AI-900」「AI-900SC」というIPビジネスホン。このIP電話機を導入した80社ほどが乗っ取り被害にあったと思われ、被害総額は5000万円から1億5000万円ほどではないかと試算されている。ネットエージェントによれば、原因は大きく分けて3つある。

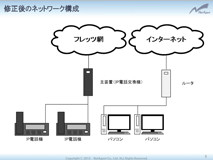

原因の1つ目は、IP電話の管理と制御を行うSIPサーバー(IP電話交換機、主装置)が、インターネットに公開されていたこと。通常はSIPサーバーがネットに公開されることはなく、多くはフレッツなどの専用サーバーのみに接続する。そのため家庭用のIP電話機では同様の事件は起きない。

しかしレカム社のIP電話機では、海外に置いたIP電話機を、日本国内で使えることを特徴としていたこともあり、SIPサーバーがネットに公開されていた。そのため、犯人がネット経由でSIPサーバーにアクセスし、シェラレオネあての通話ができてしまったのだ。なお、現在はネットからアクセスできないように変更されている。

2つ目の原因は、SIPサーバーのID・パスワードが初期設定のままであり、かつレカム社のWebサイトで公開されていたことだ。レカム社のWebサイトにある説明書に、ID・パスワードが書かれており、初期設定のままであれば、誰でもアクセスできる状態にあった。

「初期設定のまま」と聞くと、利用者の不注意のように思えるが、今回のケースはやや特殊で違うようだ。理由は、レカム社がリモート操作のために、あえてID・パスワードを初期設定のままにしていたということ。これが3つ目の原因となる。

調査した杉浦氏によれば「販売元のレカム社が、顧客のSIPサーバーにインターネットから管理者としてログインし、ファームウェアのアップデートや設定などをしていた。被害企業にはID・パスワードを変更するようにと言っていなかったようだ」とのことで、実際にレカム社のWebサイトでは「電話機の設定変更はリモートメンテナンスで行う」との表記がある。

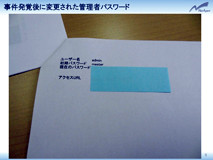

つまりレカム社がリモートメンテナンスのために、あえてID・パスワードを初期設定のままで放置していた可能性が高い。下記の画像はネットエージェントが調査した企業に、被害がわかってから届いたレカム社からの通知だ。

今までのIDとパスワードは「admin」と「master」であったが、パスワードを変更したという通知だ。レカム社側が、初期設定のままでネット公開しているID・パスワードを、そのままリモートメンテナンスに使っていた証拠となる。

短縮ダイヤルが漏洩していた可能性も。ソフトウェアが古いことも問題か

さらにレカム社のIP電話には問題がある。ネットエージェントの調査によると、SIPサーバーに登録していた短縮ダイヤルが漏洩した可能性があるとのことだ。

レカム社のIP電話には短縮ダイヤル機能があり、よく使う電話番号を登録できた。この機能に対してアクセス制限がまったくない状態であり、ポート80から見られる状態にあったとのこと。短縮ダイヤルに登録があれば、犯人はこれを見ることができた状態だった。

またSIPサーバー自体のセキュリティにも疑問が残る。レカム社のWebサイトによれば2009年からセキュリティ対策を強化しておらず、かなり古いバージョンであるPHP 5.2.9を利用していた。杉浦氏は「古いバージョンのPHPを使っているため、何らかの脆弱性があることも考えられる」としている。

犯人像はわからない。というのも、被害発覚後にレカム社がリモートメンテナンスで初期化をし、不正アクセスのログが消えてしまっているからだ。ネットエージェントによれば、被害後にレカム社によって、以下のように変更されている。

リモート操作によって管理者のパスワードが変更された

IP電話の利用者に無断で、設定の変更と初期化をされた事例もあった

不正アクセスのログが消去された

インターネットからアクセス不可に変更された

NTT東日本とNTT西日本のフレッツ接続の場合、フレッツ網のみへの接続に変更された

安全対策のためにパスワード変更・初期化が行われているのだが、それによって不正アクセスのログも消されている。そのため犯人の追跡が難しくなっている。

このようにネットエージェントの調査の事例では、販売元のレカム社による過失が大きい。特に初期設定のID・パスワードをそのままにしてリモートメンテナンスに使い、かつID・パスワードをネットに公開していたことは、大きな過失と言えるだろう。

他社のIP電話機器はまだ不明

ネットエージェントが調査したのは、レカム社のIP電話機乗っ取りの事例だが、他社のIP電話機・システムでも被害が出ている可能性はある。

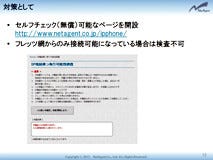

そのためネットエージェントでは、現在IP電話を利用している企業が、IP電話乗っ取りの可能性があるかどうかを検査できる簡易的なサービスを、Webサイトで公開した。

この検査では「SIPサーバーがアクセス不可になっているか」「Web管理画面がアクセス不可になっているか」「DNSオープンリゾルバになっていないか」などの調査を行う。これによって問題がある場合は、IP電話機提供の事業者に問い合わせが必要になる。またネットエージェントは、このページのデータを元に、他の事業者での問題を把握したいとしている。

この問題について杉浦氏は「各社のIP電話機の実態調査が必要だ。公開されているSIPサーバーがないかなどの情報収集を行うべきだろう。また通信キャリアの協力も必要だ。今回の事件では通信キャリア側の瑕疵はないと考えるが、高額請求を防ぐ手立てがあった方がいい。ブラックリスト方式による拒否機能があれば、高額請求を防ぐことができるだろう」と述べた。