パロアルトネットワークスは12月11日、2014年に主要産業で確認されたマルウェアに関する分析結果を発表した。

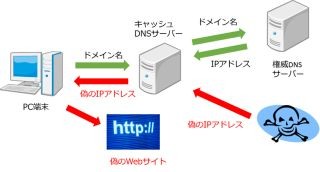

調査結果によると、攻撃者がマルウェアを配信する経路は、87%が電子メール経由、11.8%がWebブラウザー(HTTP)経由だった。そのほかにも、50種類以上のアプリケーションや通信機能を介して配信されていたことを確認した。

電子メールとWebブラウザーを介する攻撃から守るには、企業がネットワーク上で許可されたすべてのアプリケーションでマルウェアを識別できるようにすることが重要だという。

攻撃者は、同じマルウェアを使い回すことがない。90%以上が1回もしくは2回の攻撃のみで使われていた。つまり、攻撃のたびに別のマルウェアを利用している。

これは、攻撃者がセキュリティ対策製品からの防御を回避するためと考えられている。バッチファイルによって対策されてしまったら、そのマルウェアを使う意味がない。常に新しいマルウェアにすることで、セキュリティメーカーとの「イタチごっこ」が続いている。

単独でのセキュリティ機能では、すべてを攻撃を防御することが難しい。管理者は、複数の段階で攻撃を識別して防御するセキュリティを考慮する必要がある。

KulouzとAsproxと呼ばれるマルウェア群は、2014年10月に記録された攻撃セッションの約80%を占めており、医療、小売、金融サービスなど約2000の組織が被害を受けた。これらのマルウェアによる攻撃は、数年前から続いているが、未だに決定的な防御策がないのが現状だという。

分析結果は、パロアルトネットワークスの定期レポート「Unit 42 Threat Landscape Review」の最新版に公開されている。脅威インテリジェンスチームであるUnit 42が調査・分析をしている。