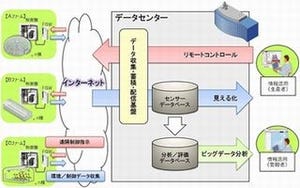

日立製作所は6月5日、サイバー攻撃に悪用されるマルウェアの挙動を自動的に解析するマルウェア解析システムの試作に成功したと発表した。

同システムでは、OSやソフトウェアのバージョンが異なる環境下で、マルウェアの挙動解析を自動的に行えることに加え、環境依存型のマルウェアの挙動把握やマルウェアが影響を受ける環境の特定を容易に行うことができる。

これまで高度な専門知識を有したマルウェア解析者が手作業で行ってきた一連の解析作業(動的解析、観測、挙動解析、レポート)を自動で行うことで、解析全体にかかる時間を75%短縮する。

試作したマルウェア解析システムに用いた主な技術は、「多種動的解析環境の構築」「マルウェア特徴情報の抽出」「外部のマルウェア解析サービスと連携」。

「多種動的解析環境の構築」では、環境によって挙動の異なるマルウェアを解析するため、複数種類の解析エンジンや、動的解析環境を用いてマルウェア解析システムを構築。動的解析環境は、従来から培ってきたマルウェア解析ノウハウに基づいてマルウェアの攻撃傾向を分析し、攻撃を受けやすい環境を選定・構築した。

「マルウェア特徴情報の抽出」では、専門家のマルウェア解析ノウハウ(暗黙知)を形式知化して挙動を解析するとともに、解析結果からマルウェア特有の挙動を抽出する技術を開発。これはマルウェアが解析を逃れるために備えている隠匿機能や不審なネットワーク接続のマルウェア特有の不正行動を抽出するもので、容易にマルウェアの脅威を明らかにする。

文書ファイルなどの機密情報に寄生するマルウェアはマルウェアの解析作業を外部に委託しづらいという課題があったが、マルウェアが寄生する機密情報を外部に提供することなく、外部のマルウェア解析サービスと連携することで、機密保護しながら解析の精度を高める技術を開発した。

試作したシステムは、総務省実証事業「サイバー攻撃解析・防御モデル実践演習の実証実験の請負」におけるマルウェア解析の実証の成果を活用している。