企業が運営するWebサイトは、販売チャネル、そして顧客とのコミュニケーション窓口として重要な役割を果たすようになった。その重要性が増すに従い、サイト上で顧客とやり取りされる情報の価値も高まっている。多くの企業は重要なそれらの情報を守り、自社の信用を不当に貶めないためにも「Webサイトのセキュリティ確保」を優先度の高い課題ととらえて取り組みを行っている。

「脆弱性対策」もそうした取り組みの重要な要素だ。近年、用途に応じた多様なWebアプリケーションが開発されているなか、そのプログラムの構造上の脆弱性を突いた攻撃により、情報漏洩などの被害を受けるケースが増えている。そうした事件が広く報道されることにより、自社サイトの脆弱性対策として、Webアプリケーションの「脆弱性診断サービス」を利用する企業も増加傾向にあるという。

こうしたサービスを利用する形も含めて、Webアプリケーションに潜んでいる脆弱性を排除しようとする取り組みは効果的だ。しかし、SCSKのITマネジメント事業部門でWebセキュリティソリューション課のシニアエンジニアを務める山田慎一氏は「それだけでは不十分」と話す。

「Webアプリケーションの脆弱性対策に気を取られることで、他のレイヤにおける対策が疎かになるケースも出てきてしまっています。それでは、本末転倒だと言わざるを得ません」

「システム全体」での脆弱性対策が求められる

山田氏のいう「他のレイヤ」とは、Webアプリケーションが動作しているシステム全体を構成する要素だ。つまりOS、ミドルウェア、フレームワーク、Webアプリケーションサーバ、Webサーバ、データベースサーバなどが含まれる。

安全性の高いWebアプリケーションやWebサービスの実現を目指して活動を行っている世界的なプロジェクト「Open Web Application Security Project(OWASP)」は、Webアプリケーションの重大なセキュリティリスク要因について最新の「トップ10」を発表し、サイト運営に関わる人々へ注意を呼びかけている。

2010年に発表されたトップ10の中には、クロスサイトスクリプティング(XSS)やクロスサイトリクエストフォージェリ(CSRF)といった、Webアプリケーションに由来する脆弱性に並び、「セキュリティの不適切な設定」という項目が含まれていた。

一般的なWebサイト構築に利用されるOSやミドルウェア、データベースには、商用、オープンソースソフトウェア(OSS)を問わず、いわゆる「定番」と呼ばれる製品がある。現場では、その数種類の定番製品の中から、用途に応じた組み合わせを選択してシステムが構築されるケースが多い。そのため、攻撃者の側からすれば、攻撃のターゲットをある程度絞りやすいということになる。ある製品にこれまで発見されていなかった脆弱性が見つかったような場合、その脆弱性を利用して攻撃が可能なサイトが多数発生するというわけだ。

「パッケージとして販売されているミドルウェアでも、エンジンに定番のOSSが使われるケースは増えています。そのため、特定のミドルウェア製品におけるセキュリティリスクの発生が引き起こす影響は大きく、そこへの対策の重要性も増してきています」(山田氏)

ミドルウェアのセキュリティリスクを減らす「4つの対策」

Webシステムの脆弱性によるセキュリティリスクを増大させないために、山田氏は4つの対策を提案する。

1つ目は、「Webアプリケーションにかかわるすべてのシステムを最新に保つ」というものだ。これは、Webサーバ、アプリケーションサーバ、ミドルウェア、データベースサーバとして利用している製品の「セキュリティ情報」にくまなく注意を払い、ベンダーやプロジェクトが提供する最新のセキュリティパッチをできる限り遅滞なく適用していくというものだ。

2つ目は「不要なアプリケーションの除外、不要な設定やサービスの無効化」だ。パッケージとして提供されるミドルウェアには、関連する複数の機能が最初から含まれているものがある。それらの中には、実際の運用には不要なものあるだろう。こうした不要な機能が動作している場合、その部分に発生した脆弱性が攻撃されてしまう可能性は高くなる。導入時に不必要なアプリケーション・設定・サービスを削除したり、無効にしたりしておくことは、その後のセキュリティリスクを低減するために重要な作業となる。

3つ目は「デフォルト(標準状態)のアカウントやパスの変更、無効化」である。これは2つ目とも関連する内容だが、パッケージのミドルウェアでは、導入時の作業をスムーズにするために、初期状態で管理者のためのアカウントやパスがあらかじめ設定されていることが多い。こうしたアカウントやパスは一般に広く知られているだけに、攻撃者にとっては格好のターゲットとなる。実運用に入る前に、こうしたデフォルトのアカウントを削除したり、パスを変更したりといった作業を確実に行っておくことが大切だ。

これら3つの対策は、いわばWebサイト構築におけるセキュリティ確保の「基本中の基本」である。実際の構築や運用に携わる人にとっては常識と言えるだろう。しかしながら、そうした対策が客観的に有効な状態を保っているかどうかを常にモニタリングできているケースは少ないのではないだろうか。山田氏は4つ目の対策として「定期的なセキュリティ監査の実施」を強く勧める。

「ミドルウェアの脆弱性対策とセキュリティ監査という作業は、Webサイトの構築時にはよく行われています。しかし、その後は疎かになる場合が少なくありません。ミドルウェアに関する脆弱性の情報や新たな攻撃手法に関する情報は、日々更新されています。そして、いくつかのソフトウェアが連携して動いているWebシステムでは、その中の1つが脆弱性を抱えることで、全体でのセキュリティリスクが高まってしまいます。Webアプリケーションのレイヤと同様に、その基盤を構成しているOS、ミドルウェア、データベースのレイヤについても、定期的にセキュリティ監査を行うことをお勧めします」

ツールの活用で定期的な監査を効率化

山田氏によれば、こうした定期的なセキュリティ監査は「できれば四半期に1回は行うことが望ましい」という。とはいえ、実際に運用を行う立場で、日々の脆弱性情報やセキュリティパッチのリリース情報に気を配りつつ、監査を繰り返していくことは難しいケースも多いだろう。

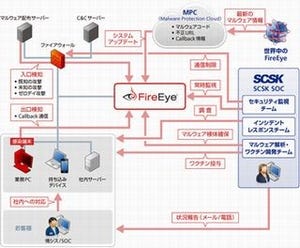

SCSKでは、そうした企業が効率的にWebサイトのセキュリティリスクを管理できるよう、ネットワークやWebシステム全体に対してセキュリティ診断を行うサービスを提供している。このサービスでは、米BeyondTrustが開発する「Retina Network Security Scanner」と呼ばれるツールを利用し、企業がインターネットに向けて公開しているWebサーバ群の稼働状況を、セキュリティの観点からチェックする。

チェックの内容は、Webサイトを構成するさまざまなソフトウェアの脆弱性の有無やバージョン、サービスの稼働状況、暗号化レベル、SSLを含むセキュリティに関する各項目の設定状況など、多岐にわたる。スキャンの結果は複数の「リスクレベル」に分けられたレポートとして提供されるため、企業はその内容に応じて、緊急度の高いものから対策を行うといったことが可能になる。

ツールを利用してセキュリティチェックを行う利点は複数あるが、その1つは日々更新される最新の脆弱性情報、最新のセキュリティパッチ情報などが、すべてツールに含まれている点だ。個別の情報収集や確認作業が必要なくなる点で大きな省力化が図れる。また、ツールによる作業の自動化によって、ヒューマンエラーを排除し、漏れのない監査が可能になる。

SCSKは、診断サービスの提供に加え、自社で定期的なセキュリティ監査を行いたい企業のためにツールの販売、使用方法のトレーニングなども行っているという。

「まれなケースですが、あるアプリケーションのバージョンアップによって、手作業で行っていた設定が危険な標準状態に戻ってしまったということもあります。Webサイトの運用を続けていくなかで、気をつけているつもりでも実際には見逃してしまっているようなリスクの発見や対策には、こうしたツールを利用した『定期的な監査』が有効です」

企業によっては、数十や数百の規模で運営しているWebサイト。さらに、それぞれのサイトは多数のソフトウェアが互いに連携しながら動作しており、規模が拡大すればするほど、すべてのレイヤを通じた確実なセキュリティ確保のためのコストは上昇していく傾向にある。

「対策のコストが高いがゆえ、それを見越した攻撃者による標的になる可能性は高いとも言えます。企業はそれを理解し、より効率的なWebサイトのセキュリティ監査の仕組みをサイト運営のプロセスに組み込み、定期的に回していくことが必要だと考えます。そうすることが、結果的にセキュリティ脆弱性を破られることによる金銭的な損害の発生や信用の失墜といった事態を回避することにつながっていくはずです」

SCSK株式会社

ITマネジメント第一事業本部

セキュリティソリューション部

Webセキュリティソリューション課

シニアエンジニア

山田 慎一

セキュリティ製品の導入、運用サポートに従事するエンジニア。

エンタープライズ向けセキュリティソフトのエンジニアとして 官公庁、教育機関、金融業、物流業などにセキュリティ製品の導入、 運用サポートを経験。プラットフォームセキュリティ分野において 精力的に活動している。