昨年WPA-TKIPに関する検証結果が誤解を生んだ理由

BeckとTewsは「WPA-TKIPの三重の認証化」を欺き、リプレイ攻撃によって偽造パケットを認証させる攻撃を提案した。まずTKIP-IV認証では、IEEE 802.11eでのQoS制御を利用してリプレイ攻撃が可能なことを示した。さらにチェックサム認証では、chopchop攻撃と呼ばれるとWEPでのリプレイ攻撃を利用して平文を逐次的に復元する方法を利用する。またMIC認証では、MICHAELの逆関数が存在することから、先のchopchop攻撃で復元できた平文を用いて、MIC鍵を導出できる。MIC鍵を得ることができれば、偽造パケットは作成可能である。

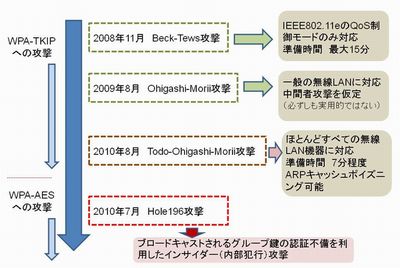

この「Beck-Tews攻撃」はIEEE 802.11eかつQoS制御の環境でのみ適応可能である。また、ARPパケットの1つの平文を復元するために12分から15分程度の時間が必要である。復元した平文からMICHAELの逆関数を利用して得られたMIC鍵を用いれば、偽造パケットを作成可能である。

昨年、我々のグループはBeck-Tews攻撃の適応環境が「IEEE 802.11eかつQoS制御の環境のみ」と必ずしも一般的でないことから、その一般化と攻撃時間の短縮を試みた。まず、中間者(Man in the middle)攻撃を行うことによって、一般の無線LAN環境でも攻撃可能であることを示した。そしてMIC鍵が得られた仮定の下では、中間者攻撃を成功させるために、1分以下で偽造パケットを作成可能であることも示した。

しかし、MIC鍵の導出までにかかる時間はBeck-Tews攻撃と変わらず、この1分という数値だけが「WPA-TKIPが1分以内に破られる」とタイトルに踊った。そのうえ、先に発表しているWEPの鍵導出方法と混同され、「マスター鍵が1分以内に導出される」という誤報が一部に広まった。また、必ずしも一般的でない中間者(Man in the middle)攻撃を仮定したことで、その現実性について疑問が投げかけられた。これらの結果、WPA-TKIPの真の脆弱性が十分理解されないという現状に至っている。

環境の制限を除き攻撃時間を半減させた今年発表の攻撃手法

こうしたなか、我々は2010年8月に開催されたセキュリティに関する国際会議「JWIS2010」において、WPA-TKIPには深刻な脆弱性が存在し、ほとんどすべての無線LAN機器において、容易にシステムダウン(通信不能)させることが可能であることを示した。

JWIS2010で披露した我々の手法はBeck-Tews攻撃と異なり、IEEE802.11eでのQoS制御に依存しない。したがって、ほぼすべての無線LANシステムにおいて適応可能である。また、Beck-Tews攻撃では全体で12分から15分程度の攻撃時間を有したが、この手法が攻撃に要する時間は7分程度であり、攻撃時間を半分以下に減少させている。

我々の攻撃手法の要点は以下のとおりだ。まず、通常のパケットをQoS制御がなされたパケットに偽造することで、通常のネットワークに対しても有効な攻撃とした(QoS偽造攻撃)。この方法によってほぼすべての無線LANシステムで攻撃が可能となる。提案する攻撃方法はIEEE 802.11eの脆弱性を突いたものだ。重要な点は、無線LAN装置のチップセットがIEEE 802.11eに対応さえしていれば、この偽造攻撃が成立することである。なお、ノートPCに内蔵されているチップセットをはじめ、ほぼすべての無線LANカードとUSBに対して、本攻撃が有効であることを確認している。

さらに、我々はCRC32の特徴を利用した攻撃を高速化する方法を提案した。「reverse chopchop攻撃」と称するこの方法は、chopchop攻撃が暗号文の最下位バイトから逐次的に平文を復元することに対し、暗号文の先頭バイトから逐次的に平文を復元する方法である。reverse chopchop攻撃を用いれば、ARPパケットのすべての情報をより高速に回復できることを示した。

まだまだ安全からは遠い無線LAN暗号化の現状とその対策

WPA-TKIPに関しては、7分程度の時間を要するものの、容易に偽造パケットを生成でき、しかもその偽造パケットを送信することで、その無線LANシステムに関わるすべてのネットワークサービスを停止させることが可能だとわかった。この攻撃はWEPのように(マスター)鍵を直接導出する方法ではないが、外部の第三者が何の前触れもなく、容易にシステムダウン可能である点から、WPA-TKIPの脆弱性は無視できない深刻なものと言える。

この脆弱性の対策としては、WPA-AESと呼ばれる、TKIPではなく、CCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol)に基づく方式に変更することが推奨される 。またWPA-TKIPを利用するとなれば、偽造パケットを排除するためのIDS(侵入検知システム)やIPS(侵入防御システム)の設定を考慮すべきである。とにもかくにも、「WPA-TKIPに深刻な脆弱性はない」という話はデマなのだ。