前回までは、「ネットワーク」「インフラ」「アプリケーション」レイヤーにおけるDDoS攻撃対策について解説してきました。今回は、「脅威インテリジェンス」を活用したDDoS攻撃対策を紹介します。

脅威インテリジェンスとは

脅威インテリジェンスとは、複数の情報源から収集した脅威情報のことで、セキュリティ部門はその脅威情報を分析し、リスクを理解するとともに、セキュリティソリューションのデータフィードとして活用します。脅威インテリジェンスがセキュリティベンダーからサービスとして提供され、実際にセキュリティ対策に活用されるようになったのは近年のことです。

脅威インテリジェンスサービスでは、主にIPアドレスや悪意のあるホスト・ドメイン名・URL、C2サーバやマルウェアの詳細情報などがリアルタイムで提供されます。データフィードと合わせて、カスタマイズされたアラートやレポートも提供されるのが一般的です。

それでは、DDoS防御において脅威インテリジェンスをどう活用したらよいのでしょうか。

脅威インテリジェンスのDDoS防御への活用

これまでも解説してきたように、DDoS攻撃は、多数のボット化した端末から攻撃トラフィックを送信したり、脆弱性のある端末を反射攻撃(リフレクション攻撃)の踏み台として利用したりします。

このようなボット化した端末は、挙動や発信するトラフィックの特徴からどのタイプのウイルスに感染しているのか把握することができます。同様に脆弱性のある端末も、外部からアクセス可能な状態になっており簡単に特定することができます。

インターネット上には脆弱性のある端末をスキャンし、その情報をデータベース化して検索できるサイトがあります。

最も有名なサイトは「SHODAN」ですが、そのサイトで「port:53 recursion enabled」で検索すると、2018年8月1日時点で、世界で4,812,543の脆弱性のあるオープンなDNSサーバ(オープンリゾルバ)が存在していることがわかります。日本には43,430のオープンなDNSが存在します。

また、SHODAN上で「port:11211」を検索すると、41,179のmemcached(分散型メモリキャッシュシステム)サーバが公開されていることが確認できます。日本では1,299台のサーバがインターネット上に公開されています。

セキュリティベンダー各社も、このような脅威インテリジェンスのマップを提供しています。SHODANと同様に、オープンリゾルバやmemcached、smnp、NTP、SSDPなどのアンプリフレクション攻撃で利用される脆弱性のあるサーバ数を確認でき、IPアドレスもデータフィードとして提供されます。

また、Mirai、WireX、Leaperなどのウイルスに感染してDDoS攻撃のためにボット化した端末群のIPアドレスが提供されることもあります。

Miraiは、第1回で紹介したDynのインシデントでその存在が知られるようになった有名なウイルスです。WireXはAndroid端末に感染するウイルスとして、 LeaperはMiraiと同じようにIoTをターゲットにしたウイルスとして知られています。

脆弱性のある端末やボット化した端末のIPアドレス情報は、DDoS攻撃を対策する上で有効です。

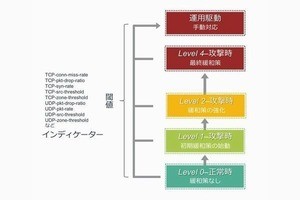

これらのIPアドレスから通常より多いアクセスがあった場合、DDoS緩和策も初期の段階から積極的な緩和策を取ることができます。

例えば、脆弱性が確認されていないソースIPに対しては、通常のベースラインより大きく離れた時に緩和策を実行して誤検知を避けるようにします。しかし、脆弱性が確認されているIPアドレスからアクセスがあった場合は、ベースラインから少し離れた段階で緩和策を実施し、感度を上げて対策を実施することも可能です。

また、HTTPフラッドやスロー攻撃のトラフィックが感染しているIoTデバイスから発信されているケースはDDoS攻撃しか考えられませんので、初めからブロックすることもできます。

このように脅威インテリジェンスにより、DDoS攻撃に関連するIP情報を集めて、緩和策と連携することは効果的なDDoS対策になります。

四柳 勝利(よつやなぎかつとし)

A10ネットワークス株式会社 ビジネス開発本部 ビジネスソリューション開発部 セキュリティビジネスディベロップメント&アライアンスビジネスマネージャ

セキュリティ業界での18年の経験を生かし、製品やソリューションに捉われない、セキュリティ投資の方向性について講演やメディアを通じて啓蒙活動を行っている。エバンジェリストとして、企業のセキュリティリスク、対策、課題に精通している。近年は、クラウドセキュリティアライアンス日本支部(CSA Japan)CASB WGにてクラウドセキュリティ啓蒙に力を入れている。

公認情報システム監査人(CISA)、Certfied Information System Security Professional (CISSP)、GIAC Certifed Intrusion Analyst (GCIA)

セキュリティベンダーのプリンシパルアーキテクト、コンサルティングファームのシニアマネージャを経て、2016年よりA10ネットワークスのセキュリティビジネスの責任者に着任。イベントでの講演、書籍や寄稿記事の執筆などセキュリティの啓発活動にも従事。