Check Point Software Technologiesは12月3日(米国時間)、「Vulnerability in Google Play Core Library Remains Unpatched in Google Play Applications - Check Point Research」において、Google Play Coreライブラリで発覚した脆弱性「CVE-2020-8913」の影響を受けるAndroidアプリが依然として多数存在すると伝えた。

CVE-2020-8913は2020年8月に公表されたローカルコード実行の脆弱性で、同4月6日にはすでにGoogleによって修正パッチがリリースされているが、多くのAndroidアプリがまだパッチを適用しないまま公開され続けているという。

CVE-2020-8913はAndroidアプリのサンドボックスの仕組みに存在する脆弱性。Androidアプリはサンドボックス内に「確認済み(verified)ファイル用」と「未確認(non-verified)ファイル用」の2種類のフォルダを持つ。確認済みのフォルダのファイルはGoogle Play Coreライブラリに読み込まれて実行されるが、未確認のフォルダのファイルは自動ではライブラリによって実行されないという制限がある。

CVE-2020-8913を悪用すると、第三者が別のアプリケーションの確認済みのフォルダにファイルをプッシュすることができてしまうという。これにより、プッシュされたファイルは脆弱なアプリケーションで自動的に読み込まれ、そのアプリケーションのスコープにおいて実行される。この脆弱性を悪用されると、攻撃者によって対象となったアプリケーションが保持する機密情報の取得などが可能となる。

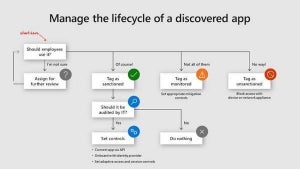

この脆弱性はバージョン1.7.2以前のGoogle Play Coreライブラリに存在するもので、現在のバージョンでは既に修正されている。しかし、Androidアプリがこの修正を適用するには、アプリの開発者が使用するライブラリのバージョンを個別にアップデートする必要がある。

Check Pointの調査では、2020年9月の時点でGoogle Playに公開されたアプリの13%がこのライブラリを利用しており、そのうちの8%が脆弱なバージョンを使用していたという。そして現在も依然としてさまざまなジャンルのアプリが脆弱なままであり、その中には多数のユーザーが利用する著名なアプリも含まれているとのこと。

Check Pointの記事では、実際にこの脆弱性を利用してブラウザに保存されているブックマークを盗む実証実験のデモが掲載されている。