未来の働き方におけるセキュリティは、これまでのセキュリティとは大きな違いがあると矢野氏は指摘する。

これまでのセキュリティは、矢野氏によると「What」、すなわち何をやるべきかを追求する議論が主流だったという。

ベストプラクティスや他社事例が重視される背景には、このWhatの一覧が容易に入手できるメリットがあったと矢野氏は語る。

しかし矢野氏は、今後のセキュリティではベストプラクティスや他社事例があまり使えないかもしれないと指摘する。その理由は、Whatではなく「How Much」、どのくらいやればセキュアになるのかを追求していくのが今後のセキュリティの活動なのだという。

また、新しい働き方ではその形は会社によって異なり、扱うデータや業務も異なり、従業員のセキュリティに対する認識度合いも異なるため、他社のベストプラクティスをそのまま適用するのは難しいとのことだ。

今後のセキュリティ手法

では、従来の手法が通用しないこれからのセキュリティにおいて、何をすればいいのだろうか。

その議論の前に、今後のセキュリティではベストプラクティスも他社事例も通用しないとのコンセンサスを取ることと、セキュリティの議論の領域を最初に定義することが重要だと矢野氏はいう。

コンセンサスとは、従来の情報漏洩対策に加えて、成りすましや不正侵入、業務の阻害といったポイントも含めて議論すべきということだ。

矢野氏は、新しいセキュリティではセキュリティと利便性のバランス調整が肝要であり、その調整の前段階として、セキュリティの最小要件を実装しておく必要があるという。 セキュリティの最小要件として矢野氏は、ユーザー認証、アクセス制御、データ保護、脅威分析の4点を挙げる。

1点目のユーザー認証では、今後は2要素認証が前提になると矢野氏は説く。

2要素認証として固定パスワードにワンタイムパスワード(OTP)を加えて運用している企業もあるが、難しさを感じているケースもあるのではないだろうか。 しかし矢野氏は、少しテクノロジーに特化した認証技術を使えば、ユーザーの負担を減らせる可能性があるという。

具体的には、例えばスマートフォンへのプッシュ通知を使った認証や、顔または指紋といった生体認証などだ。

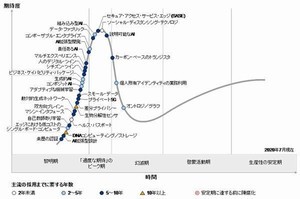

2要素認証は、従来はIDaaSと呼んでいたSaaS Delivered IAMの領域が該当し、プッシュ通知や生体認証には専門のベンダーの技術が既に存在するので、「テクノロジーを活用した新しいユーザー認証の技術的な評価を、今からすぐ始めてください」と矢野氏は呼びかけた。

2点目のアクセス制御について、従来はIPアドレスの指定やデバイス個々の識別により実現しており、これらは今後も重要だと矢野氏はいう。

これらに加えて上層のレイヤーである、アプリケーションレイヤーとユーザーレイヤーでもアクセス制御の実装が必要とのことだ。言い換えれば、ユーザーの権限管理となる。 具体的には、個々のユーザーに付与する権限を業務に必要な部分のみに限定する、すなわち最小権限の法則の適用だ。

「アクセス制御についてはネットワーク、デバイス、アプリケーション、ユーザー、この4つのスタックがちゃんとカバーされていることを、今から確認してください」(矢野氏)

3点目のデータ保護について、既に通信やストレージの保護といった形で実施している企業は多いのではないか。

矢野氏は、これらも引き続き重要ではあるが、今後は保護すべき領域がクラウドやモバイルなど多様化していくため、ルールの徹底や実際の保護が重要視されると解説する。

そのような保護は既に利用可能だが、データ制御の機能を本格的に使うと、ユーザーには相当数のアラートやメッセージ、通知が送られてくると矢野氏は指摘する。

アラートなどにはユーザー自身が対処する必要があるが、その意味するところはユーザーがルールを知らなければわからないため、データ保護で最も問題になるのはツールの部分ではないという。

矢野氏は、「従業員の人たちがセキュリティ面でちゃんとキャッチアップできているか、こういったところが見ていくポイントとして最も重要になってきます」と解説した。

4点目の脅威分析では、すべきことは操作ログの取得と異常の検知だという。

このうち異常検知にはCASBやSIEMといったツールを使用でき、従来は担当者の勘に頼っていたような部分を、よりシステマティックに、より合理的に進められるような、アナリティクスのエンジンを持つ製品が多く存在すると矢野氏は紹介する。

「こういったテクノロジーをもっと深く追求することで、よりセキュリティの運用が汎用的になったり属人化を防げたりといったところも見据えることができるので、テクノロジーの評価を今から始めてください」(矢野氏)