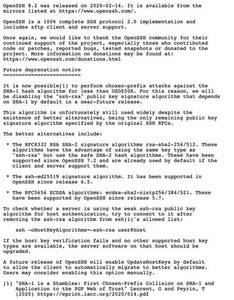

OpenBSDプロジェクトは5月27日(米国時間)、「OpenSSH Release Notes - OpenSSH 8.3」において、OpenSSHの最新版となる「OpenSSH 8.3」の公開を伝えた。OpenSSHは100%SSHプロトコル2.0互換の実装系。リモートログインなどにおいて主要なツールとして利用されており、欠かすことのできないツールとなっている。

今回のリリースで特に注目されるのは、将来のリリースで「ssh-rsa」公開鍵署名アルゴリズムをデフォルトで無効化すると発表された点。これは、SHA-1アルゴリズムに対する攻撃が廉価に実施可能であることが示されたことに対する対応措置。このアルゴリズムより優れた代替手段は既に存在しているものの、依然として広く使われている。今回のリリースでは無効化されていないが、この変更は多くのユーザーに影響を与える可能性があり、注意が必要。

OpenBSDプロジェクトは「ssh-rsa」の代替として、以下の選択肢があることを説明している。

- RFC8332 RSA SHA-2署名アルゴリズム「rsa-sha2-256/512」。このアルゴリズムはssh-rsaと同じ鍵タイプを使うという利点があり、さらにより安全なSHA-2ハッシュアルゴリズムが使用されている。サポートはOpenSSH 7.2以降ですでに導入されており、クライアントとサーバがサポートしている場合にはすでにデフォルトで使用されている。

- ssh-ed25519署名アルゴリズム。OpenSSH 6.5以降でサポートされている。

- RFC5656 ECDSAアルゴリズム「ecdsa-sha2-nistp256/384/521」。OpenSSH 5.7からサポートされている。

具体的に、どのバージョンで「ssh-rsa」公開鍵署名アルゴリズムの使用がデフォルトで無効化されるかは明らかにされていない。今後、これまで公開鍵を使ってログインしていたサーバにログインできなくなった場合、この機能の無効化が原因となっている可能性がある。これまでの鍵を使い続けるのであれば、設定の変更が必要になると見られる。