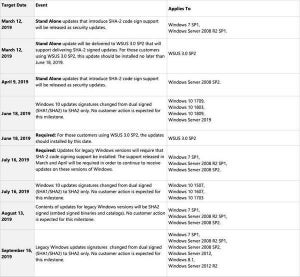

IPAは2月28日、脆弱性情報データベース「JVN」において、Windows 7の脆弱性の情報を公開した。

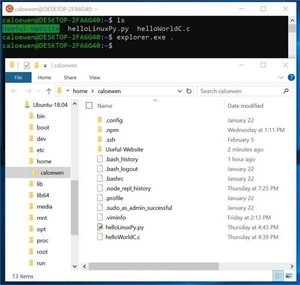

Windows 7の標準のDLLファイルには、プログラムの実行時に必要とする他のDLLファイルを呼び出し元プログラムと同一のディレクトリから読み込むように作られているものが存在する。

こうした中、細工されたDLLファイルが実行ファイルと同一のディレクトリに置かれていた場合、任意のコードを実行されるおそれがあるという。

マイクロソフトは、この脆弱性について「『アプリケーションディレクトリにおけるDLLの植え付け』の問題であり、実際の攻撃実現性が限定的であるとしてセキュリティ更新プログラムによる対応は行わない」という姿勢を示している。

IPAは、対策として、Windows 7 を 最新の Windows 10 へアップグレードすることを推奨している。

また、以下のワークアラウンドを実施することで、脆弱性の影響を軽減できるという。

- システムディレクトリへの書き込みは管理者にのみ許可する (Windows の初期設定)

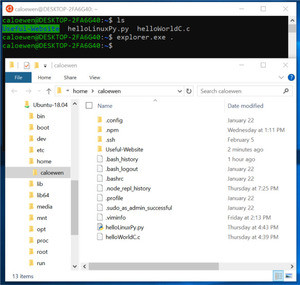

- Windows PCは管理者権限を持たない標準ユーザーアカウントで操作することを原則とし、必要なときのみ管理者アカウントで操作する アプリケーションをインストールしたディレクトリに信用できないファイルが存在しないことを確認する

- 社内でアプリケーションを共有ディレクトリに置き、各Windows PCから実行させるような運用を行っている場合は、当該ディレクトリを読み取り専用にする