Malwarebytesは7月2日(米国時間)、「New macro-less technique to distribute malware - Malwarebytes Labs|Malwarebytes Labs」において、米セキュリティベンダーのSpecterOpsのセキュリティリサーチャーであるMatt Nelson氏が、Microsoft Officeのドキュメントにおいて、マクロを悪用せずにマルウェアの感染を行える方法を発見したと伝えた。

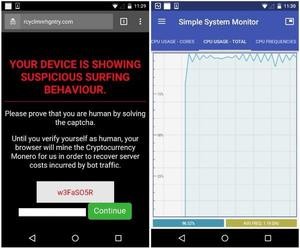

Windows 10特有のファイルに拡張子が「.SettingContent.ms」というものがある。これはフォーマットとしてはXML形式のファイルで、コントロールパネルに対してショートカットを作成する目的で使われている。問題はこのファイルのDeepLink要素に任意のコードを書くことが可能という点にあり、ここに指定したコードがユーザーに許可なしで実行されてしまうという。Nelson氏によると、当面のところ、Microsoftはこの不具合を修正するつもりはないとのことだ。

現在でも、オフィスドキュメントなどに細工をすることはマルウェア感染を促す有力な方法として使われている。Malwarebytesは記事の中でこうした攻撃に対応していくには、適切な保護技術を利用すること、ユーザーに対するトレーニングを実施していくことが大切だと指摘している。