|

米Intelは11月20日 (現地時間)、「Intel Management Engine (ME)」「Intel Server Platform Services (SPS)」「Intel Trusted Execution Engine (TXE)」の脆弱性に関する情報 (INTEL-SA-00086)を公開した。

セキュリティ研究者から指摘されていたIntel Active Managementテクノロジに関する脆弱性を調査した結果、新たに8件 (CVE-2017-5705~5712)の脆弱性の存在が確認された。内訳は、 Intel Manageability Engine Firmwareが4件、Server Platform Serviceが2件、 Intel Trusted Execution Engineが2件。対象となるのは、MEファームウェアバージョンの11.0/11.5/11.6/11.7/11.10/11.20、SPSファームウェアバージョン4.0.x.x、TXEバージョン3.0.x.xを使っているプラットフォーム。具体的には、以下のような製品が影響を受ける。

- 第6世代/第7世代/第8世代Coreプロセッサー ファミリー

- Xeonプロセッサー E3-1200 v5/ v6ファミリー

- Xeonプロセッサー スケーラブル ファミリー

- Xeonプロセッサー Wファミリー

- Atom C3000プロセッサー ファミリー

- Apollo Lake Atomプロセッサー E3900シリーズ

- Apollo Lake Pentium

- Celeron N/Jシリーズプロセッサー

Intel MEは独立したサブシステムとして、システムのアップデートやトラブル検出、復旧といったシステム管理者によるタスクの遠隔管理を可能にする。システム管理権限に関わる重要な機能だけに、脆弱性の存在は深刻なトラブルになり得る。Intelが公表した脆弱性が攻撃された場合、外部から認証プロセスを回避して第三者がリモート管理機能にアクセスできる可能性がある。そのため、米国では国土安全保障省傘下の情報セキュリティ対策組織「[US-CERT」が、対策情報に注意するよう企業のシステム管理者および一般ユーザーに呼びかけている。

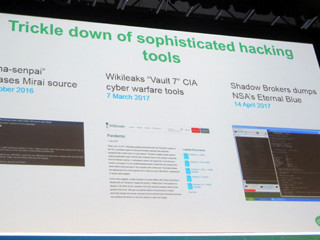

幸い多くの脆弱性の攻撃にはローカルアクセスが必要であり、また現時点で攻撃の報告はない。だが、12月にBlack Hat Europe 2017 (12月4日~7日)において、Positive Technologiesのセキュリティ研究者が、Intel MEに関する脆弱性を検出し、内蔵の保護機能を回避して攻撃する方法を紹介する予定だ (How to hack a turned-off computer, or running unsigned code in Intel Management Engine)。

対策として、Intelは脆弱性 (INTEL-SA-00086)の有無を調べるツール「INTEL-SA-00086 Detection Tool」をWindowsとLinux向けに用意した。脆弱性の修正には、ファームウエアのアップデートが必要。Acer、Dell、富士通、HPE Servers、Intel (NUC、Compute Stick、Compute Card)、Lenovo、パナソニックなどが対策情報の提供を開始している。マザーボードメーカーでは、ASUS、Gigabyteがファームウエアのアップデートを提供し始めた。

Intelの情報公開を受けて、PCメーカーやマザーボードメーカーが素早い対応を進めているので、所有するPCやサーバーがINTEL-SA-00086の影響を受ける場合、ファームウェアアップデートが提供されていないかどうか、こまめに確認することをお勧めする。