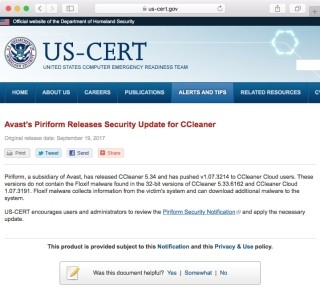

Cisco Talosは9月20日(米国時間)、「Cisco's Talos Intelligence Group Blog: CCleaner Command and Control Causes Concern」において、CCleanerに混入されていたマルウェアの分析を進めた結果、C&Cサーバとの通信の内容より2段階目のローディングの段階から特定の企業を攻撃対象にしていた可能性が高いという発表を行った。

先日から人気のクリーンソフト「CCleaner」にマルウェアが混入されていたとして話題を集めているが、これを発見したのがCisco Talosとなる。同社は公式ブログで、CCleanerに混入していたマルウェアの挙動について説明している。

記事では次のドメインが、マルウェアの攻撃対象となっていた可能性があると指摘している。

- singtel.corp.root

- htcgroup.corp

- samsung-breda

- Samsung

- SAMSUNG.SEPM

- samsung.sk

- jp.sony.com

- am.sony.com

- gg.gauselmann.com

- vmware.com

- ger.corp.intel.com

- amr.corp.intel.com

- ntdev.corp.microsoft.com

- cisco.com

- uk.pri.o2.com

- vf-es.internal.vodafone.com

- linksys

- apo.epson.net

- msi.com.tw

- infoview2u.dvrdns.org

- dfw01.corp.akamai.com

- hq.gmail.com

- dlink.com

- test.com

研究者らはこうした結果を受け、攻撃者は知名度の高いIT企業を狙っており、知的財産などに興味を持っている可能性が高いと指摘。マルウェアに感染しているバージョンのCCleanerを削除するかまたは修正されたバージョンへアップグレードするといった対処のみならず、マルウェアに感染する前のシステムにロールバックしたりイメージから元に戻すことなどを推奨している。未知のマルウェアに感染している危険性もあり、感染が明らかになる前の状態に戻すことも選択肢として考えるべきだといった指摘をしている。