トレンドマイクロは10月27日、メールに添付したMicrosoft Office文書のマクロを利用して、オンライン銀行詐欺ツールをダウンロードさせる手口を新たに3件確認したとセキュリティブログで注意喚起した。

3種のマルウェアスパムは、すべて同一のオンライン銀行詐欺ツールを頒布するもの。Trend Micro Smart Protection Networkの観測によると、10月27日中に合計1万1000通以上の偽装メールを確認しているという。

手口は、実在の企業からの請求書送信を偽装するものが2種、ファクス受信の通知を偽装するものが1種で、いずれも不正マクロを含んだWord文書ファイルが添付されている。これらの手口は、先日報告された手口と酷似しており、日本時間の朝6時から1~2時間の間に送信が集中していることも共通している。

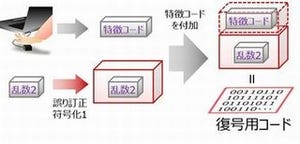

メールの受信者がWord文書を開いた場合、当初からマクロが有効になっている、もしくは、受信者が自分でマクロ機能を有効化してしまうと文書内の不正マクロが実行されてしまう。不正マクロは、インターネット上の不正サイトにアクセスし、ネットバンキングの認証情報を狙うオンライン銀行詐欺ツール「SHIZ」をダウンロードして受信者のPCに感染させる。

請求書偽装の2種は、偽装したメールアドレスの会社の社員と思われるメール署名が含まれていた。トレンドマイクロの分析では、発信元はメールヘッダ情報から見るところ海外のメールサーバであり、送信元アドレスは偽装であると考えられるという。

ブログでは「同様の手口による攻撃が今後も繰り返されることが予想される」と、注意を呼びかけている。一連の攻撃は、Microsoft Office製品の初期設定でマクロ機能を無効にすることで、基本的に防ぐことは可能。利用者はマクロの無効化の妥当性を判断し、実行してほしいとしている。