トレンドマイクロは23日、エクスプロイトキット「Nuclear Exploit Kit」が、2015年3月に修正されたばかりのAdobe Flash Playerの脆弱性(CVE-2015-0336)を利用するよう改変されていたと発表した。

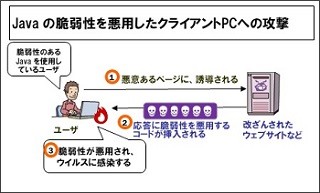

今回の攻撃に利用されたエクスプロイトコードは、同社製品で「SWF_EXPLOIT.OJF」の名前で検出されるもの。Internet Explorerの修復ツールや、日本の成人向けWebサイトを改ざんしたサイトを介して、「hxxp://_ibalinkmedia[.]com/S0ldSAZRTlpQVV8MXFhfUVcMUx1RW14.html」に誘導されたのち、Flashのエクスプロイトコードが読み込まれる。

同社は上記URLが「Nuclear Exploit Kit」による攻撃で使われたURLと一致すること、誘導先のWebサイトの内容が「Nuclear Exploit Kit」のものと一致することから、確認された攻撃が「Nuclear Exploit Kit」を利用するものと判断。同社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」のフィードバックによると、8,700人以上のユーザーが既に上記URLを訪れており、その90%以上が日本のユーザーという。

CVE-2015-0336は、米国時間3月12日に公開されたAdobe Flash Player最新版に含まれる修正プログラムのひとつで、コード実行の恐れがある脆弱性に対処する。Adobe Flash Player最新版は「17.0.0.134」(24日時点)だが、トレンドマイクロの調査によると、まだ多くのユーザーが旧バージョン「16.0.0.305」を利用しているため、同社はFlash Playerのアップデートの重要性を改めて告知している。