|

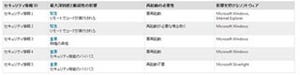

日本マイクロソフトは12日、毎月定例で提供している月例のセキュリティ更新プログラム(月例パッチ)の3月分を公開した。5件の脆弱性情報が公開されており、最大深刻度がもっとも大きい「緊急」が2件、2番目の「重要」が3件。事前通知で公表されていたものと同一で、すでに悪用が確認されている脆弱性もあるため、対象となるユーザーは早急なアップデートが推奨されている。

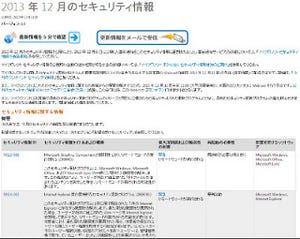

Internet Explorer 用の累積的なセキュリティ更新プログラム (2925418)(MS14-012)

MS14-012は、Internet Explorerに存在する18件の脆弱性に関するパッチで、すべてメモリ破損の脆弱性によりリモートでコードが実行される、というもの。このうち、1件の脆弱性が事前に一般公開されており、悪用も確認されていた。そのため、マイクロソフトでは2月の段階でセキュリティアドバイザリを発行し、攻撃を回避するFix itを提供していた。

今回のパッチはこのFix itを適用している場合でも、そのままインストールできる。回避策自体は不要になるため、手動で解除することも可能だ。

さらにもう1件の脆弱性は、情報は非公開ながら、標的型攻撃での悪用が確認されていた、という。

対象となるのはInternet Explorer 6/7/8/9/10/11で、Windows 8.1/8.1 RT上のIEも影響を受ける。最大深刻度は「緊急」、悪用可能性指標は「1」、適用優先度は「1」となっている。

Microsoft DirectShow の脆弱性により、リモートでコードが実行される (2929961)(MS14-013)

MS14-013は、DirectXの中でマルチメディアファイルのストリーミングなどに使われるDirectShowにメモリ破損の脆弱性が存在。特別に細工されたJPEGファイルを表示するだけでリモートでコードが実行されるというもの。

JPEGへの細工が難しく、さらにそこから攻撃を実行される可能性が低いということで悪用可能性指標は「3」と低く設定されている。脆弱性の公開・悪用は確認されていないという。

対象となるのはWindows XP/Vista/7/8/8.1、Server 2003/2008/2008 R2/2012/2012 R2で、最大深刻度は「緊急」、悪用可能性指標は「3」、適用優先度は「2」となっている。

Silverlight の脆弱性により、セキュリティ機能のバイパスが起こる (2932677)(MS14-014)

MS14-014は、SilverlightがDEP/ASLRセキュリティ機能を不適切に実装しているため、メモリロケーションが予測できることで、セキュリティ機能をバイパスできてしまうという脆弱性。

この脆弱性単体では攻撃が行えず、DEPやASLRを回避することで別の攻撃コードを実行させる、という使われ方をする。対象となるのはWindowsおよびMacにインストールされているSilverlight 5で、最大深刻度は「重要」、適用優先度は「2」となっている。優先度は2だが、セキュリティ機能がバイパスされてしまうため、ほかの攻撃に対して脆弱になる危険性があることから、マイクロソフトではできるだけ早急に適用するよう呼びかけている。

Windows カーネルモード ドライバーの脆弱性により、特権が昇格される (2930275)(MS14-015)

MS14-015は、Windowsカーネルモードドライバ(Win32k.sys)がメモリ内のオブジェクトを正しく処理しないために特権が昇格し、カーネルモード内の任意のコードが実行される危険性がある。さらに、ローカルのカーネルメモリ上の情報が読み取られる可能性がある情報漏えいの脆弱性も存在する。

対象となるのはWindows XP/Vista/7/8/8.1/RT/RT 8.1、Server 2003/2008 R2/2012/2012 R2。最大深刻度は「重要」、悪用可能性指標は「1」および「3」、適用優先度は「2」。ただし、情報漏えいの脆弱性に関しては、Windows 8以降は攻撃コードが動作せず、システムが応答しなくなる可能性があるという。また、コードの実行が困難なため、マイクロソフトでは悪用は難しいとみている。

Security Account Manager Remote (SAMR) プロトコルの脆弱性により、セキュリティ機能のバイパスが起こる (2934418)(MS14-016)

MS14-016は、Security Account Manager Remote(SAMR)プロトコルでユーザーのロックアウト状態を検証する機能に問題が存在し、ログイン試行を複数回行うとセキュリティ機能がバイパスされる、というもの。

攻撃者は登録されているユーザー名を知っていることが必要であるほか、Active Directory/Active Directory Application Mode(ADAM)/Active Directory Lightweight Services(AD LDS)がインストールされているシステムでしか攻撃は行われない。

対象となるのはWindows XP/Vista、Server 2003/2008/ 2008 R2/2012/2012 R2。最大深刻度は「重要」、適用優先度は「3」となっている。