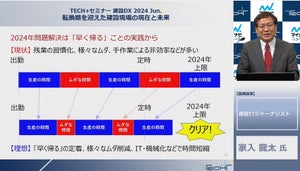

2022年5月(5月1日~5月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

-

国内マルウェア検出数*1の推移

(2021年12月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2022年5月の国内マルウェア検出数は、2022年4月と比較して増加しました。

増加要因として、 LNK/TrojanDownloader.Agent の検出数が大きく増加したことが挙げられます。LNK/TrojanDownloader.Agentは、ショートカットファイル形式(LNK形式)のダウンローダーです。ファイルを開くことによって、スクリプトが実行され、他のマルウェアがダウンロードされます。

2022年4月では、Emotetをダウンロードするものを多数検出していました。詳細については、2022年4月マルウェアレポートでご紹介しています。

検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2022年5月)

| JS/Adware.TerraClicks | 8.3% | アドウェア | |

| HTML/Pharmacy | 7.6% | 薬局を装った詐欺メール | |

| JS/Adware.Sculinst | 7.4% | アドウェア | |

| JS/Adware.Agent | 6.4% | アドウェア | |

| LNK/TrojanDownloader.Agent | 5.0% | ダウンローダー | |

| JS/Packed.Agent | 4.9% | パックされた不正なJavaScriptの汎用検出名 | |

| HTML/FakeAlert | 4.7% | 偽の警告文を表示させるHTMLファイル | |

| HTML/Phishing.Agent | 4.3% | メールに添付された不正なHTMLファイル | |

| DOC/TrojanDownloader.Agent | 3.3% | ダウンローダー | |

| PDF/Phishing | 2.6% | フィッシング目的のPDFファイル |

5月に国内で最も多く検出されたマルウェアは、JS/Adware.TerraClicksでした。

JS/Adware.TerraClicksは、Webサイト閲覧時に実行されるアドウェアです。感染すると、アドウェアサイトへのリダイレクト、アドウェアコンテンツの配布やブラウザー拡張機能としてアドウェアをインストールするなどの被害を生じさせる可能性があります。

5月30日にWindowsサポート診断ツール(Microsoft Support Diagnostic Tool:MSDT)に関する脆弱性CVE-2022-30190が公開されました。

この脆弱性は「Follina」と呼ばれており、Wordなどの呼び出しアプリケーションからMSDT URLプロトコルを使用してMSDTが呼び出されると、リモートでコードが実行されるという脆弱性です。本脆弱性は、以下のOSとバージョンが対象となります。詳細な情報については、Microsoftのセキュリティアップデートガイドに掲載されています。

対象となるWindows OSバージョン

| Windows Server version 20H2(Server Core Installation) | |

| Windows Server 2022 | |

| Windows Server 2019 | |

| Windows Server 2016 | |

| Windows Server 2012/2012 R2 | |

| Windows Server 2008/2008 R2 |

本脆弱性を悪用するマルウェアによって、任意のコードが実行されるまでの流れは以下の通りです。

本脆弱性を悪用したWordファイルを開いた場合でも、保護ビューが機能していると任意のコードの実行はありません。ユーザーが「ファイルの編集を有効にする」をクリックし保護ビューを解除することで、任意のコードを実行される恐れがあります。

また、この手法ではマクロを有効化する必要がないため、Word形式だけでなくリッチテキストファイル形式(RTF形式)としても悪用されています。RTF形式だと、保護ビューで開けないため、ファイルを開くだけで任意のコードが実行される恐れがあります。

本脆弱性を悪用して任意のコードが実行される様子が以下の通りです。今回はPoCを用いて、計算機アプリを起動させています。

Wordファイルを起動し、リモートテンプレート機能を利用して、HTMLファイルを取得しています。次に、取得したHTMLファイルからWindowsサポート診断ツールを起動しています。そして、任意のコードをWindowsサポート診断ツール経由で実行させています。

本脆弱性に対する正式なパッチが、6月の月例セキュリティ更新プログラムで公開されました。早急にセキュリティパッチの適用をご検討ください。

Microsoft社は、一時的な回避策としてMSDT URLプロトコルの停止を挙げています。

この回避策を実行すると、OS全体を通してリンクからのWindowsサポート診断ツールの起動が阻止されてしまいます。その一方で、Get Helpアプリケーションやシステム設定、追加のトラブルシューティングから手動で実行することは可能です。

・回避策(MSDT URLプロトコルを無効化)

- 管理者 としてコマンドプロンプト を起動

- 「 reg export HKEY_CLASSES_ROOT\ms-msdt 任意のファイル名」を実行して、レジストリキーのバックアップをとる

- 「 reg delete HKEY_CLASSES_ROOT\ms-msdt/f」を実行する

・回避策を元に戻す方法

- 管理者としてコマンドプロンプトを起動

- 「 reg import 上記指定したファイル名」を実行する

2022年5月には、脆弱性CVE-2022-30190を悪用して任意のコードを実行させるWordファイルが確認されています。実際にQbotマルウェアを配布する手段として利用された事例も報告されています。6月の月例セキュリティ更新プログラムにてセキュリティパッチが公開されていますので、早急にセキュリティパッチの適用をご検討ください。また、セキュリティパッチをすぐに適用できない環境では、Microsoft社の推奨する一時的な回避策の実施が推奨されます。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. セキュリティ製品の適切な利用

1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2. 脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3. セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。

4. 情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

引用・出典元

■マイクロソフト セキュリティ レスポンス センター | 「Microsoft Windows Support Diagnostic Tool (MSDT) Remote Code Execution Vulnerability」

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190■Microsoft Security Response Center | 「CVE-2022-30190 マイクロソフト サポート診断ツールの脆弱性に関するガイダンス」

https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability-jp/■WeliveSecurity | 「Vulnerabilidade critica “Follina” e explorada atraves de documentos do Office」

https://www.welivesecurity.com/br/2022/06/08/vulnerabilidade-critica-follina-e-explorada-atraves-de-documentos-do-office/■BleepingComputer | 「Qbot malware now uses Windows MSDT zero-day in phishing attacks」

https://www.bleepingcomputer.com/news/security/qbot-malware-now-uses-windows-msdt-zero-day-in-phishing-attacks/■Microsoft Security Response Center |「2022 年 6 月のセキュリティ更新プログラム(月例)」

https://msrc-blog.microsoft.com/2022/06/14/202206-security-updates/

※ESETは、ESET, spol. s r.o.の登録商標です。Microsoft、Windows、Windows server、PowerShellは、米国Microsoft Corporationの、米国、日本およびその他の国における登録商標または商標です。

※本記事はキヤノンマーケティングジャパンのオウンドメディア「サイバーセキュリティ情報局」から提供を受けております。著作権は同社に帰属します。

セキュリティ最前線

サイバー攻撃の最新動向とセキュリティ対策についてまとめたカテゴリです。

[PR]提供:キヤノンマーケティングジャパン