企業の無線LAN環境のセキュリティ対策が急務だ。MACアドレスフィルタリングのような技術は、企業情報を保護するうえで実効性がほとんどない。にもかかわらず、小中規模企業や支社、地方拠点などの無線LAN環境では、有効なセキュリティ対策のように誤解され、採用され続けている。いま求められるのはIEEE 802.1X認証サーバの構築だ。企業はどう取り組んでいくべきか。

ソリトンシステムズが提供する認証サーバアプライアンス「NetAttest EPS」 |

無線LANセキュリティ 特集記事1回目:MACアドレス制限は"効果ゼロ" - NetAttest EPSで見直す企業無線LANのセキュリティ2回目:IEEE 802.1Xの認証サーバ構築は難しくない!! NetAttest EPSが実現する、“専門家いらず”のセキュアな無線LAN認証構築!!(本稿) 3回目:Coming Soon(8月下旬 掲載予定) 無線LANセキュリティ 特集記事【連載特別企画】今さら聞けない「無線LANセキュリティの基本」 第1回 無線LANセキュリティの概要【連載特別企画】今さら聞けない「無線LANセキュリティの基本」 第2回 無線LANの認証環境を構築する |

|---|

持ち込みスマートフォンから情報が流出するリスク

別項にて説明したように、無線LANのMACアドレスフィルタリングは、企業情報を守るセキュリティ対策として極めて不十分だ。サイバー攻撃をしかけようとする攻撃者にとっては、ほとんど何の意味も持たない。それどころか、企業の"脇の甘さ"を露呈させてしまうケースもある。

また、近年は攻撃のためのツールを誰でも入手できるようになり、悪意をもった攻撃の前では、SSIDのステルス化やWPA2-PSKでも十分に対応できない状況だ。

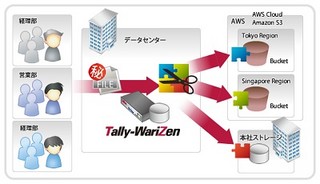

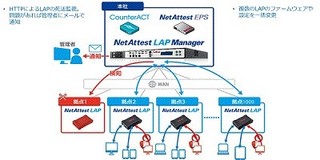

そうしたなか強く求められるのが、IEEE 802.1X認証に基づいた無線LANセキュリティ対策の導入だ。ソリトンシステムズが展開する「NetAttest EPS」を例に、IEEE 802.1X認証を構築することの重要性、必要な機能、構築方法を見ていく。

まず、IEEE 802.1X認証について、少しおさらいしておこう。IEEE 802.1X認証は、いわゆるクライアント認証と呼ばれる認証方式で、認証されていないクライアントからの通信をすべて遮断し、認証されたユーザーや端末にのみ通信を許可するものだ。

構成要素は、クライアント側の認証用ソフトウェア(端末)、IEEE 802.1X認証に対応したアクセスポイント、RADIUS(Remote Authentication Dial-In User Service)認証サーバの3つ。認証プロトコルとしてはEAP(Extended authentication protocol)を用い、認証方式としては、大きく、IDとパスワードを使った「EAP-PEAP」認証と、電子証明書を使った「EAP-TLS」の2つがある。

EAP-PEAPとEAP-TLSの特徴を比較したのが下図だ。

大きな違いは、クライアント側に電子証明書をインストールするかどうかだ(サーバ側にはいずれも電子証明書を使う)。

たとえば、EAP-PEAPは、クライアント側でIDとパスワードを使った認証を行う。IDとパスワードはユーザーごとに共通であり、クライアント側に電子証明書が不要であることから、設定が簡単で済むというメリットがある。だが、パスワードを知っていれば、社内PCからでも、私物端末からでもネットワークへの接続ができてしまうことがデメリットになる

社内ネットワークへの参加が社内PCだけに限定されている環境ならばそれほど大きな問題にはならない。しかし、近年は、私物スマートフォンを無線LANに参加させ、社内情報を外部に持ち出すリスクが増えた。また、IDとパスワードが漏れた場合、それを使って社内PCではない他の端末からでも不正にアクセスされるというリスクもある。

認証強度の高いEAP-TLSを利用すべき

そうしたなかで、情報漏洩のリスクを避けるために必要になるのがEAP-TLSだ。EAP-TLSでは、クライアントに電子証明書をインストールして、許可されていない端末からの接続を拒否する。電子証明書がインストールされていないPCやスマートフォンからはそもそもアクセスできない。このため、EAP-PEAPよりも認証強度を高めることができるのだ。

だが、EAP-TLSは、電子証明書をそれぞれのクライアントに配布したりといった管理面での課題がでてくる。EAP-TLSが強固なセキュリティを担保できる認証方式でありながら、企業向けに広く採用されていなかった背景の1つは、この構築と運用の手間があると言っていい。

EAP-TLSの構築と運用において求められる要素を列挙すると、以下のようになる。

【EAP-TLSの構築と運用において求められる、7つの要素】(1) IEEE 802.1Xに対応したLANスイッチ/アクセスポイント(2) RADIUS認証サーバ (3) CA(認証局)サーバ (4) 正しいIPを払い出すためのDHCPサーバ (5) 証明書配布やユーザーデータベースとの連携の仕組み (6) 各サーバの情報をバックアップする仕組み (7) これらシステムの設計、運用、障害復旧するための手順とノウハウ |

|---|

単にクライアント認証のための認証基盤を立てるだけならそれほど手間ではないだろう。だが、その認証基盤を適切に運用するためには、プライベートCAの設置や、社内のActive Directory(AD)やLDAPとの連携、証明書をクライアントに配布する仕組みなどを構築する必要がある。場合によっては、AD連携の可否や耐障害性の設計、管理ツールのことなども考慮する必要がでてくる。

企業システムの認証サーバの検討材料を整理すると以下のようになるだろう。

拡張性の検討(1) SSL-VPN認証、業務専用ブラウザ認証、Webシングルサインオン認証、リモート デスクトップ認証などにも利用できるかどうか。(2) 認証方法の見直し(証明書に加え、ワンタイムパスワードを適用する等)が容易に行えるかどうか |

|---|

マルチデバイス対応の検討(1) デジタル証明書配布はマルチOSに対し行えるかどうか |

|---|

運用負担の検討(1) デジタル証明書は、利用環境に応じて簡易・安全に配布できるかどうか(2) システムを一定期間利用していないユーザーの整理が容易にできるかどうか (3) 社内のADやID管理システムと容易に連携できるかどうか |

|---|

信頼性の検討(1) 安定稼動を実現できるかどうか(2) 国内サポート体制はどうか |

|---|

EAP-TLSを簡単に実現したうえで、こうしたさまざまな企業の課題に1台で対応するのがNetAttest EPSだ。

SIerとNIerのノウハウを結集。EAP-TLSを簡単に構築できる「NetAttest EPS」

NetAttest EPSは、RADIUS認証機能、プライベートCA機能、証明書の配布・管理機能などをオールインワンで備えた認証アプライアンス製品だ。累計1万台以上の導入実績のあるNetAttestシリーズの中核製品で、特別な知識や技術がなくても簡単に導入し運用することができることが最大の特徴だ。

たとえば、社内にEAP-TLSに対応した認証基盤を構築する場合、以下のような6つのステップを踏む。

EAP-TLSに対応した認証基盤を構築する場合の通常ステップ1.ハードウェアの用意→ 2.OSインストール → 3.プライベートCA構築 → 4.RADIUSインストール → 5.RADIUS設定 → 6.ユーザー設定 |

|---|

これがNetAttest EPSの場合は、以下の3つのステップで済んでしまう。工数で言えば2分の1以下だ。

NetAttest EPS の場合の、EAP-TLSに対応した認証基盤構築ステップ1. NetAttest EPS設置→ 2.初期設定ウィザード → 3.ユーザー設定 |

|---|

なぜこうした工数削減が可能なのか。大きな理由は、ソリトンシステムズが、SIer(サーバ構築運用)とNIer(ネットワーク構築運用)それぞれで求められるスキルやノウハウを持つことにある。

一般に、無線LAN環境の構築というとNIerが担当することが多く、AD連携、RADIUSサーバ、CAサーバなどのサーバについてSIerが担当することが多い。このような分担を行うと、両方のスキルとノウハウが必要な場合にどうしても対応に遅れが出る。結果それが工数の多さになって表れる。

そこでソリトンシステムズでは、NIerかSIerか問わずに導入できるよう、それぞれのノウハウをアプライアンスに反映させ、その結果、特別な知識がなくても短時間で導入可能な製品「NetAttest EPS」ができたという。

一般的にはNIerとSIerが分担し無線LANの認証環境は構築されるが、そこには「連携の難しさ」という課題が介在する。NetAttest EPSの場合、双方の特別な知識を必要とせず、短時間での導入が実現可能だ |

このほか、豊富なRADIUS認証機能、直観的な日本語Web UI、容易なAD連携、設定のバックアップ/リストア機能、冗長構成対応、Wi-Fi/VPNメーカーの機器との豊富な連携実績など、IEEE 802.1Xの認証サーバ構築に求められる機能がオールインワンでそろっている。

NetAttest EPSを導入するだけで、IEEE 802.1Xに基づいた安全な認証基盤が簡単に導入できると言えよう。

次回は、こうしたNetAttest EPSの持つ機能のうち、一般的にはもっとも手間がかかり、ニーズも高いと思われる「証明書配布」の機能を詳しく紹介していこう。

無線LANセキュリティ 特集記事1回目:MACアドレス制限は"効果ゼロ" - NetAttest EPSで見直す企業無線LANのセキュリティ2回目:IEEE 802.1Xの認証サーバ構築は難しくない!! NetAttest EPSが実現する、“専門家いらず”のセキュアな無線LAN認証構築!!(本稿) 3回目:Coming Soon(8月下旬 掲載予定) 無線LANセキュリティ 特集記事【連載特別企画】今さら聞けない「無線LANセキュリティの基本」 第1回 無線LANセキュリティの概要【連載特別企画】今さら聞けない「無線LANセキュリティの基本」 第2回 無線LANの認証環境を構築する |

|---|

(マイナビニュース広告企画 提供:株式会社ソリトンシステムズ)

[PR]提供:ソリトンシステムズ