新たな脅威やマルウェア感染対策として「多層防御」という言葉がよく使われています。そして誰もが一度は「なぜ多層防御が必要なのか?」と感じたはずです。

多層防御とは?

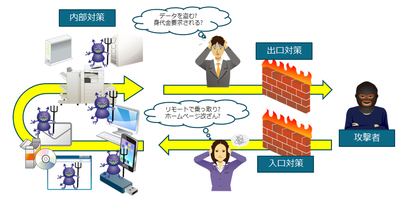

これまでのマルウェア対策は「予防策」が重要とされてきました。ただ昨今、予防策をいくら講じても侵入を防ぎきれないと認識されており、こうした課題に対して「入口対策」「内部対策」「出口対策」という”多層”に分けて、それぞれの領域における対処策が求められることから「多層防御」という言葉が重要となるのです。

ではそもそも、マルウェアの活動目的はどこにあるのでしょうか? それは、前回解説した「ばらまき型メール攻撃」を始め、「やりとり型(ソーシャルエンジニアリング)攻撃」や「水飲み場型攻撃」などを起点に、情報搾取を目的としたものが中心となっています。

ここで重要なポイントは、さまざまな攻撃名称が付けられていても、最終的には侵入後に行動する「マルウェア」そのものが一番の鍵ということです。多層防御の「入口対策」「内部対策」「出口対策」のそれぞれの領域におけるマルウェアとの関わりについて、今回は説明していきます。

なぜマルウェアを検出できないのか

「出口対策でアウトバウンドのトラフィックを監視して……」という話を聞くと、そもそも「入口対策」「内部対策」でマルウェアを検出できないのはなぜかという疑問が湧いてきます。これには、運用面と技術面で理由があります。

運用面で問題となるのは、「ウイルス対策の更新間隔」。感染に関する相談をヒアリングしていくと、数年前から同じ運用ルールで設定されているケースが目立ちます。例えばゲートウェイやメールサーバーで1日1回のシグネチャ更新、中には更新の保守が切れていて、ウイルス対策に必要なデータが古いままだったりするケースも存在します。

現在のサイバー攻撃の概況を見ていると、1日1回の更新では新しい脅威の検出が難しく弊社の取り扱い製品でも、1日に5~6回のデータ配信を行っています。それほどまでに攻撃量が増加しているため、セキュリティ環境見直しの初めの一歩として、使用しているウイルス対策の運用状況を再確認することをオススメします。

もう一方の技術面では、「マルウェア自身の難読化」という問題があります。いわゆるファイルの表面上をウイルス対策ソフトで検査しても、パターンを見出しにくくすることで検出を逃れるというものです。例えば、暗号化されたzipファイルの中身を見ようとしても、パスワードを入力してファイルを復号化しなければ中身が見られないことと同じ理屈です。第一回で紹介したランサムウェアの侵入に利用された「.jsファイル」も、難読化されていたことで被害が拡大しました。

難読化されたマルウェアの中身を知るには、正常化されたマルウェアの検査が必要となります。そこで技術的にこの課題を解決したものが、「ビヘイビア技法」や「ヒューリスティック技法」となります。

「ビヘイビア技法」は「マルウェアが発症した際の動作監視」に用いられます。マルウェアは、任意のファイルやレジストリを書き換えたり、C&Cサーバーと通信するといったさまざまな環境変化を起こしますので、それを検知するための方法として使われてきています。

一方の「ヒューリスティック技法」は、マルウェアが引き起こす可能性のある動作をあらかじめデータとして持っておき、マルウェアの動作と比較するものです。さらに、遺伝子工学の手法も組み込むことで、マルウェアの亜種をより発見しやすくしています。

なお、これらの対策のキーワードとして「ふるまい(検知)」「ヒューリスティック(検知)」「サンドボックス(検知)」などがあります。さらに、今後はAIなども起用した技術も加わり、より一層監視を強化したものが登場してくるでしょう。

「入口対策」のゲートウェイ部分、「内部対策」のPCなどの領域においては、こうした新たな技術が組み込まれたセキュリティ製品を活用して、昨今再び流行しているメール攻撃に対処する必要があります。特に「入口対策」において、「迷惑メール(スパムメール)」対策が、現状の攻撃に対して重要な役割を果たします。

迷惑メールは、広告メールやフィッシングメールのイメージが強いかと思いますが、そこにはマルウェアが添付されたものも増加しています。「入口対策」で迷惑メール対策をしっかり行えば、従業員の目に触れることなく対処できるので、ぜひ活用してください。例えば、ランサムウェア感染を狙って送りつけてくるメールの多くは英文メールです。英文のやりとりが必要な相手先との取引がなければ、英文メールそのものを迷惑メール対策に登録して排除してしまえば、リスクを大幅に下げられるわけです。

これらの新たなウイルス対策や迷惑メール対策といった機能は、「入口対策」として主流になりつつある次世代ファイアウォール(UTM製品)などで搭載されてきています。「内部対策」においては、最新バージョンのウイルス対策製品や総合セキュリティ製品を活用し、こうした新たな攻撃に備えて活用しましょう。

突如必要となった「出口対策」の背景

「入口対策」から「内部対策」は一言でいうと「事前対策」に過ぎません。そして「内部対策」から「出口対策」は「事後対策」です。

「出口対策」の必要性は、改めて説明する必要もないでしょう。内部に侵入したマルウェアが外部への接続を試みて、機密データを送信する行為をどのように検知し、通信を遮断するかがこの対策の本質です。

この対策としては、SOC(Security Operation Center)を利用した通信監視サービスやアウトバウンドデータやファイルを検査するゲートウェイ製品、最初から暗号化した状態でデータを送出し、目的の相手しかデータを開けないようにする製品など、多種多様なソリューションが登場しています。これらは「事後」を想定したソリューションになります。

もちろん、こうしたソリューションも「入口と内部で対策できれば必要ない」という見方もありますが、昨年はマルウェアのみならず、内部犯によるデータ流出事件もありました。多角的な視点でセキュリティを検討する必要がある状況では、「ここは大丈夫」と思わないことが大切です。

こうした環境で、これまで触れてきた「ばらまき型攻撃」とは異なり、いわゆる標的型攻撃のマルウェア「korplug(別名PlugX)」による攻撃被害が、次々と発生しています。このマルウェアは「やりとり型攻撃」と呼ばれる手法で感染し、情報流出やコンピューターの乗っ取り・制御されるリスクを持ちます。次回はこの「やりとり型攻撃」から派生する標的型攻撃について触れたいと思います。

著者紹介

|

石川 堤一 (いしかわ ていいち)

キヤノンITソリューションズ株式会社 基盤セキュリティ企画センター マルウェアラボ推進課長

約20年に渡りESET製品をはじめとした海外製品のローカライズ業務に携わり数多くの日本語版製品を世に送り出す。また、ウイルス感染やスパム対策、フィッシング被害のサポート業務にも従事。

現在はこれまでの経験を活かして、マルウェア情報局にて、国内で確認された新しい脅威に対するレポートや注意喚起などの啓蒙活動をはじめ、マルウェア解析サービスのマネージャーとしても活動中。