BlackHuntランサムウェア

FortiGuard Labsは、BlackHuntランサムウェアの新しい亜種を検出しました。これは脆弱なRDP設定を悪用して感染する比較的新しいランサムウェアと報告されています。

RDPとは「リモート・デスクトップ・プロトコル」の略であり、Windowsのデスクトップにリモートからアクセスするためのプロトコル(通信手順)を意味します。

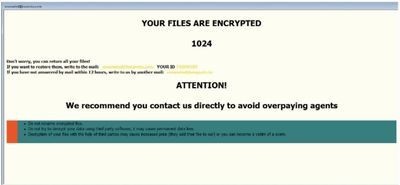

このランサムウェアも、ターゲットとなったマシンのファイルを暗号化し、身代金要求のノートを残していきます。暗号化されたファイルは、感染した各マシンに割り当てられた固有のID、攻撃者の連絡先メールアドレスと、「.Black」という拡張子を組合せた名前に変更されます。

BlackHuntの亜種で興味深いのは、テキスト形式の身代金要求ノートだけではなく、HTA形式のノートも残すことです。HTAとは「HTMLアプリケーション」を略した拡張子であり、HTMLドキュメントから実行できるアプリケーションを格納するためのものです。

しかもそれぞれのノートには、異なる連絡先のメールアドレスが記載されており、被害者に割り当てられたIDも異なっています。また、HTA形式のノートにはTORサイトへのリンクも記載されていますが、2023年1月時点ではそのサイトにはアクセスできなくなっています。

CrySIS/Dharmaランサムウェア

CrySIS/Dharmaランサムウェアは、少なくとも2016年には発見されている、比較的歴史のあるランサムウェアです。感染手段としては前述のRDPを使う方法が知られていますが、他にもさまざまな方法で感染を試みます。

このランサムウェアが起動すると、コンピューターのコンソールのコードページ(言語設定)を「1251」に設定します。これはロシア語などで使う「キリル文字」用の設定です。

また、ファイルを暗号化するだけでなく、ファイルバックアップで使用されるシャドーコピーも削除します。さらに感染直後には、スタートアップフォルダーにランサムウェアがコピーされるため、感染に気づいてPCをシャットダウンしても、再起動時にランサムウェアが自動的に実行されてしまう、かなり巧妙な仕組みと言えるでしょう。

ランサムウェアが実行されると、システムファイル以外の個人文書や業務文書などが暗号化されます。このランサムウェアには亜種が多く、暗号化されたファイルに付けられる拡張子にもさまざまなバリエーションがあります。

暗号化が完了すると、身代金要求の詳細を記載したHTMLファイルを表示しますが、その内容にも様々なバリエーションがあります。HTMLファイルに加えて、テキスト形式のノートも残されます。

以下に示すのは脅迫ノートのバリエーションです。

なおこのランサムウェアは、スキルの低い攻撃者でも利用できるようにランサムウェアをサービス化した「RaaS(Ransomware as a Service)」モデルを採用している他、一部のバージョンではソースコードが流出していることもわかっています。そのため利用が容易であり、前述のように亜種も数多く存在するため、防御する側としてはやっかいなランサムウェアの1つだと言えます。

これらのランサムウェアについて、もっと詳しく知りたい方に

今回紹介したランサムウェアは、FortiGuard Labsが隔週で公開するブログシリーズ「Ransomware Roundup」のうち、以下の記事から選定し、フォーティネットジャパンのスペシャリストが概要を平易に解説したものです。より詳細な技術情報は、以下のページをご参照ください。

プーチン・ランサムウェア、Montiランサムウェア、BlackHuntランサムウェア

「Ransomware Roundup:Monti、BlackHunt、Putinランサムウェア」(Shunichi Imano and James Slaughter、2023年1月5日)

CrySIS/Dharmaランサムウェア

「Ransomware Roundup:新しいCrySIS/Dharma亜種に対するその場しのぎの対応」(James Slaughter、2023年1月19日)

著者プロフィール

フォーティネットジャパン 寺下 健一(チーフセキュリティストラテジスト)、今野 俊一(上級研究員)、James Slaughter(Fortinet Senior Threat Intelligence Engineer)