昨今、ITシステムのセキュリティ対策は重要な課題だ。セキュリティを適切に確保しておかなければ、業務に支障がでるだけでなく、クラッカーに踏み台として利用されてしまい、知らないうちに加害者になってしまう危険性もある。ほとんどのITシステムは、ネットワーク化されているため、ネットワークのセキュリティ対策は特に重要になる。ネットワークのセキュリティ技術にはさまざまなものがある。内部ネットワークへの不正侵入を防止するための技術として、有効なセキュリティ技術がIEEE802.1Xによる認証だ。

本稿では、2回構成でIEEE802.1Xの目的やその仕組みと、NETGEAR社のスイッチを利用したIEEE802.1Xの設定を解説する。

内部ネットワークのセキュリティ対策の重要性

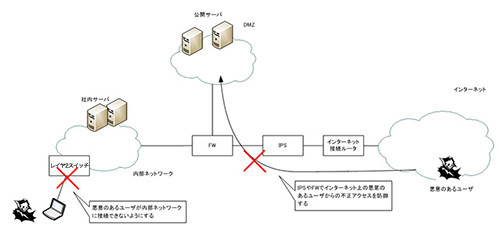

ネットワークのセキュリティ対策というと、インターネットとの境界部分に注目が行きがちだ。インターネットには、悪意を持つユーザも存在していて、そのようなユーザからWebサーバやメールサーバなどインターネットに公開しているサーバを保護するために、セキュリティ対策を行う。具体的には、ファイアウォールやIPSを導入して、公開サーバへの不正アクセスを防止する。また、インターネット経由でやり取りするデータをVPNゲートウェイで暗号化し、拠点間の通信を保護するなどだ。

一方、内部ネットワーク、すなわち社内ネットワークのセキュリティ対策はおろそかにされがちである。その理由としては、内部ネットワークを利用するユーザは社員であるという前提があるからだろう。しかし、内部ネットワークにも悪意を持つユーザが存在する可能性はある。たとえば、オフィスの中に社員以外の人物が入り込み、内部ネットワークに接続するようなケースが考えられる。内部ネットワークの入口になるのは、通常、レイヤ2スイッチだ。レイヤ2スイッチにPCを接続することで内部ネットワーク上のシステムを利用できるようになる。レイヤ2スイッチには、デフォルトでは何もセキュリティ対策が施されていない。どんなPCでもレイヤ2スイッチに接続できてしまうのだ。

では、こうした状況を回避するためにはどういった対策が必要かつ重要なのか。それは、内部ネットワークのセキュリティ対策として、入口をしっかりと防御するために、レイヤ2スイッチに接続できるPCまたはユーザを限定することだ。つまり、ネットワークレベルの認証を行い、正規のPCおよび正規のユーザのみがレイヤ2スイッチに接続して、内部ネットワークのシステムを利用できるようにするのだ。

こうしたレイヤ2スイッチで不正なユーザのアクセスを遮断するためのセキュリティ技術として、よく利用されているものが次の2つだ。

・ポートセキュリティ

・IEEE802.1X

ポートセキュリティは、レイヤ2スイッチのポートに接続できるPCのMACアドレスを限定する。あらかじめ登録しているMACアドレスのPCのみレイヤ2スイッチに接続できるので、不正なPCが内部ネットワークに接続できなくなる。いわば、MACアドレスによる認証だ。しかし、このポートセキュリティは手軽だが、MACアドレスを偽装することは簡単なため、あまり強固なセキュリティ対策とは言えない。また、ポートセキュリティで登録されている正規のMACアドレスを調べることも難しくはない。さらに、登録しているMACアドレスの管理も煩雑になってしまう。

そこで、より高度なネットワーク認証を行えるのがIEEE802.1Xだ。IEEE802.1Xを利用すると、PCを利用するユーザの認証ができる。ポートセキュリティに比べると、利用する機器などの敷居が高くなるが、悪意を持つ不正なユーザが内部ネットワークに侵入できてしまうリスクを大幅に軽減することができる。なお、IEEE802.1Xの認証は、有線LANだけでなく無線LANでも利用可能だ。

IEEE802.1Xの仕組み

IEEE802.1Xの要素

IEEE802.1xの認証には、

・サプリカント

・オーセンティケータ

・認証 (RADIUS)サーバ

の3つの要素が連携する。

サプリカントとは、IEEE802.1Xの認証を行うためのクライアントソフトウェア。現在のWindowsやMac OSなどのOSでは、サプリカントの機能が備わっている。オーセンティケータは、IEEE802.1Xに対応した無線LANアクセスポイントやレイヤ2スイッチのことで、サプリカントからの認証要求を認証サーバへ中継する役割を持っている。そして、認証サーバによって実際にユーザ認証を行う。認証サーバはRADIUSサーバだ。

また、IEEE802.1Xのこうした3つの要素の間で使われるプロトコルがEAP(Extensible Authentication Protocol)である。EAPはもともとPPPから派生していて、次のようなさまざまな方式がある。

・EAP-TLS

・EAP-TTLS

・EAP-PEAP

・EAP-FAST

EAP方式の違いは、認証するためにどのような情報を利用するかということだ。また、社内ネットワークに接続するクライアントだけではなく、認証サーバが正規のサーバであるかも認証することもできる。EAP方式のそれぞれについて、認証に利用する情報をまとめたものが以下の表となる。

表 1 EAP方式

| EAP方式 | クライアント認証 | サーバ認証 |

|---|---|---|

| EAP-TLS | デジタル証明書 | デジタル証明書 |

| EAP-TTLS | ユーザ名/パスワード | デジタル証明書 |

| EAP-PEAP | ユーザ名/パスワード | デジタル証明書 |

| EAP-FAST | ユーザ名/パスワード | ユーザ名/パスワード |

EAP-TLSはサーバだけでなくクライアントもデジタル証明書を利用して認証する方式で、最も強固なセキュリティを確保することができる。その一方、多くのデジタル証明書の管理が必要になるので、導入の敷居は高くなる。EAPのどの方式を利用するかは、確保したいセキュリティレベルと管理上の負荷などを考慮して決定する。

IEEE802.1X認証の手順

IEEE802.1xでサプリカントを認証する手順は次のようになる。

- サプリカントからEAP-StartまたはオーセンティケータからのEAP-Request/IdentityでEAPシーケンス開始する。

- サプリカントはEAP-Response/Identityでユーザ識別情報を送信する。

- オーセンティケータはEAP-Response/IdentityをRadius Access-Requestに変換してRADIUSサーバに転送する。

- RADIUSサーバはChallengeを発行して、オーセンティケータがEAP-Requestに変換してサプリカントに転送する。

- 設定されているEAP認証方式に応じたユーザ認証を行う。

- RADIUSサーバからRadius Access-Acceptが返ってくるとオーセンティケータはEAP-Successをサプリカントに転送する。

- サプリカントはオーセンティケータを越えてデータを転送可能になる。

RADIUSサーバはオーセンティケータに対して、認証の可否以外にもユーザに関連したパラメータを送信することも可能だ。たとえば、ユーザに応じたVLAN番号をオーセンティケータであるレイヤ2スイッチに送信して、VLANの割り当てをダイナミックに行うこともできる。

こうしたIEEE802.1Xの仕組みを踏まえて、次回は、NETGEAR社のレイヤ2スイッチをオーセンティケータとして設定する様子を解説する予定だ。

まとめ

・インターネットの境界部分だけではなく、内部ネットワークに悪意をもつユーザが不正アクセスできないように対策することも重要である

・IEEE802.1Xによってレイヤ2スイッチに接続するユーザを認証することができる

・IEEE802.1Xでは以下の3つの要素が連携して強固な認証を実現する

サプリカント

オーセンティケータ

RADIUSサーバ