サイバー攻撃が増え続けている。しかし、中小・中堅企業では「うちのような規模では狙われない」という意識を持つ経営者層や情報セキュリティ担当者もいるのではないだろうか。それに対し、「企業の大小に関わらず、きっちり対策を取らないといけない」と警鐘を鳴らすのは日本デジタルトランスフォーメーション推進協会(以下、JDX) セキュリティ部会 部会長の白水公康氏だ。

2月25日~27日に開催された「TECH+フォーラム セキュリティ 2025 Feb. 今セキュリティ担当者は何をすべきか」に同氏が登壇。「DX推進におけるセキュリティ戦略のポイント」と題して、講演を行った。

DXの推進には情報セキュリティ対策が不可欠

白水氏はまず、情報セキュリティのCIA(機密性、完全性、可用性)の3要素について説明しつつ、忘れられがちだという可用性、つまり「止まってはいけない」ことは大きな要素だと強調した。

では、情報セキュリティを考えるうえで欠かせない守るべき資産とは何か。一般的に守るべき資産というと、顧客の個人情報に目が行きがちだが、実は他にも留意すべき情報があるという。例えば、従業員の情報や、特許情報や新技術の提携に関するNDA(機密保持契約)などの技術情報、さらには事業計画やIR(Investor Relations)関連など事業情報にも注意が必要だ。

「何を、どれくらいの量、どういったかたちで保有しているのかを、あらかじめ理解しておくことがとても重要です」(白水氏)

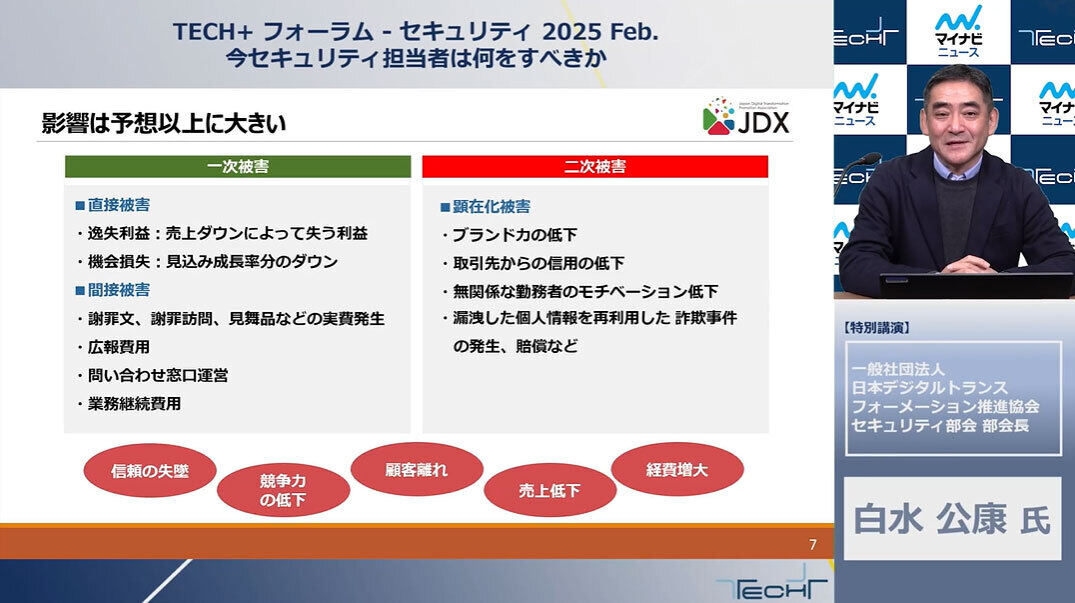

事故が起きた際の被害は「予想以上に大きい」と同氏は言う。まず一次被害のうち直接被害、事故による逸失利益やランサムウェア攻撃で可用性が失われた場合の機会損失がある。間接被害では、被害者であっても情報漏えいさせた加害者となるため、謝罪をはじめとする対応に迫られる。また、攻撃で事業が停止した場合は調査や復旧のための費用が必要となる。

二次被害では、ブランド力や顧客/取引先からの信用低下による事業への影響、事故に関係していない社員のモチベーション低下、漏えいした情報を使用した事件が発生した場合の賠償などがある。

このような事態に陥っては、DXを進めることもままならない。

「DXを推進していくベースとして、セキュリティの担保が必要なのです」(白水氏)

「狙われるのは大手」「守るべき資産はない」などの思い込みは通用しない

JDXでは中小・中堅企業を対象にセキュリティに関するセミナーを開催している。白水氏はセミナーでの印象として、「うちは狙われないだろう」「狙われるのは大手だ」「うちには守るべき資産などない」といった考えが、経営者層のみならず、セキュリティ担当者にも見受けられると語る。さらに、「セキュリティ対策を導入しても売上につながらない」「投資ではなくコスト」だという見方をする人もいるそうだ。

しかし実際には、事故発生時には大きな損害が発生することから、同氏は「自分たちのビジネスを守るための投資だとの意識を持っていただきたい」と呼びかけた。

中小・中堅企業においても、情報セキュリティ対策が必要な理由は以下の5つだ。

・サプライチェーンを狙う攻撃の対象となりうること ・セキュリティ対策の不備により、自らが加害者となる危険性があること ・損害賠償や社会的な信用の失墜により大きな損害を受けること ・上位企業や業界が国際的なセキュリティ規格に合わせて対策しているため、中小・中堅企業もその規格を守らなければサプライチェーンから排除される可能性があること ・事故発生時に経営陣が責任を問われるケースが出てきていること

中小・中堅企業もセキュリティ対策を疎かにできない時代

続いて白水氏は、情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」の内容を紹介した。

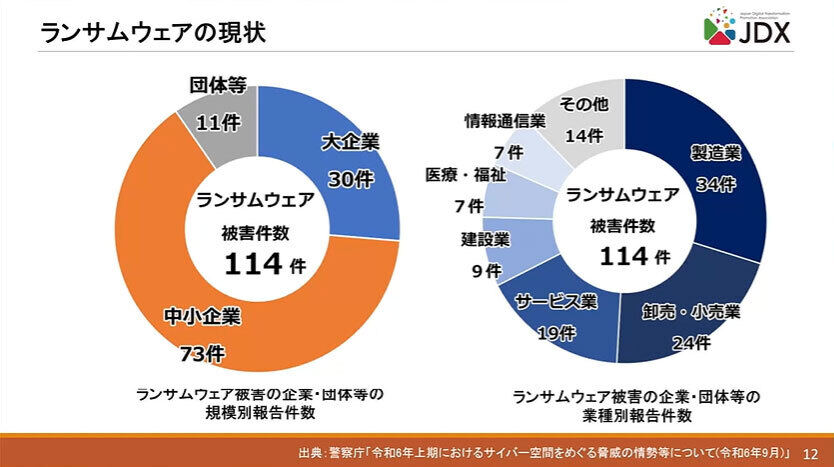

組織向けの脅威では、1位のランサム攻撃と2位のサプライチェーン攻撃が依然として多い。ランサム攻撃では、従来型のランサムウェア攻撃に加え、「情報を取得した」と脅迫するノーウェア・ランサム攻撃が増えているという。

感染経路については、メールの添付ファイルよりも、VPN機器やリモート・デスクトップの脆弱性を突くものが大多数を占めている。

報告件数では中小企業が7割以上を占め、「うちのような規模では狙われない」との思い込みは通用しないのが実状だ。

復旧に要した期間は1週間以上が7割以上を占め、復旧費用も75%が100万円を超えている。なお復旧できなかったケースは75%に上り、理由の大半がバックアップも暗号化されてしまったためだった。ネットワークに接続している機器やクラウドも暗号化される危険があり、白水氏は「バックアップのとり方にもご注意いただきたい」と警鐘を鳴らした。

サプライチェーン攻撃について同氏が着目したのは「委託先を狙った」との表現が追加されたことだ。サプライチェーンに組み込まれている企業のなかでもとくに情報セキュリティ対策が薄い企業を狙う攻撃が増えており、「企業の大小に関わらず、きっちり対策を取らないといけない」と語った。

構成部品/ソフトウェアでは、調達過程でスパイチップやマルウェアが混入されるケースがあり得る。

「大手企業を中心に、国際的なセキュリティ規格をサプライチェーン構成企業にも求める状況になってきています」(白水氏)

EUサイバーレジリエンス法への対応は待ったなしの状態に

国際的なセキュリティ規格に関して、JDXにはEUサイバーレジリエンス法(CRA)に関する問い合わせが「現在最も多く寄せられている」と白水氏は語る。

同法はEU市場に提供する製品のうち、ネットワーク/データ接続を有する一部を除くデジタル機器が対象となるため、適用範囲が広い。対応するにはSBOM(ソフトウェア部品表)を含む脆弱性管理、サプライチェーン管理、セキュリティ更新、インシデント報告などが必要となり、罰則規定があるため、要注意だ。全面適用は2027年12月だが、同氏は適合する製品の開発や検査を受ける期間を考慮すると、「実は待ったなしの状態」だと注意を促した。

米国では米連邦通信委員会(FCC)が「U.S. Cyber Trust Mark」という、米国立標準技術研究所(NIST)のセキュリティ基準を満たす一般消費者向けIoT機器に対するラベリング制度を提唱している。CRAとは異なり罰則規定はないものの、対象は広範囲に及ぶそうだ。

日本では、経済産業省が「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」を開始し、2025年の3月下旬から申請を受け付ける予定だ。

ルール、人、技術の三位一体の情報セキュリティ対策を

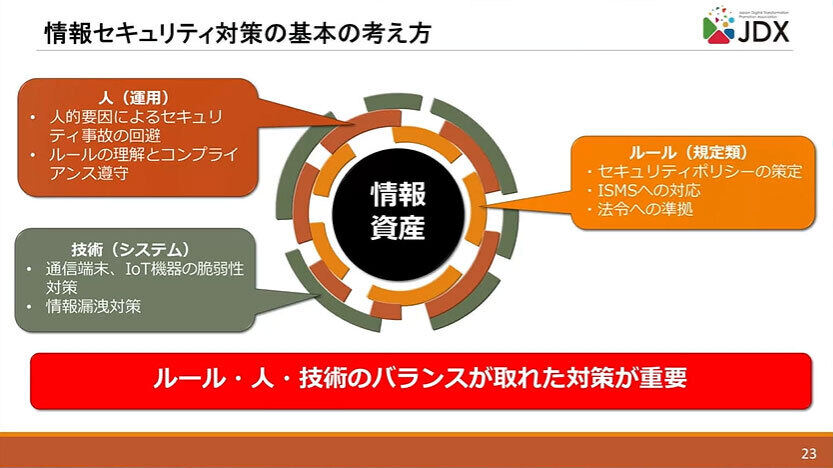

具体的にセキュリティ対策を考えるためには、何が必要だろうか。システムを強固にするといった技術的な面に着目しがちだが、白水氏は「ルール、人、技術の三位一体の対策が必要」だと説く。

ルールは、例えばセキュリティ・ポリシーの制定や情報セキュリティマネジメントシステム(ISMS)対応、法令順守などを指す。人の対策は、運用に関する部分になり、定めたポリシーに基づき正しく運用できるような教育を含めた対応や、コンプライアンスについて正しく学ぶことなどが含まれる。そして、これらを補完する意味で、技術で守っていこうということだ。

同氏はセキュリティ対策の基本として、ソフトウェアの更新、セキュリティソフトの利用、パスワード管理・認証の強化、設定の見直し、脅威や手口を知ることの5点を挙げた。

これらの点を踏まえて対策することは当然としながら、「定期的な健康診断」、つまり、セキュリティの監査や脆弱性診断を定期的に受けることの重要性も説く。

また、白水氏は経営責任もセキュリティと大きく結び付いていると指摘した。

前述のとおり、インシデント発生時には経営者層に責任が求められるケースがある。同氏は経産省の「サイバーセキュリティ経営ガイドライン」Ver.3.0から「経営者が認識すべき3原則」を紹介し、「事故が発生した場合には、行政指導を含むペナルティが発生する可能性もあることをご理解いただきたい」とした。

そして講演の最後に、セキュアIoTプラットフォーム協議会が最新のセキュリティ情報を提供するWebサイト「JAPANSecuritySummit Update」を紹介し、「敵を知ることも重要なポイントであり、参考にしてほしい」と締めくくった。