VMwareは11月18日(米国時間)、「Support Content Notification - Support Portal - Broadcom support portal」において、VMware vCenter Serverに存在した修正済みの2件の脆弱性が悪用されたと発表した。

9月17日に公開されたこれら脆弱性は、10月21日にリリースした2度目のパッチにおいて修正されており、パッチを適用していない、または1度目の修正パッチのみを適用した環境が被害に遭ったものとみられる。

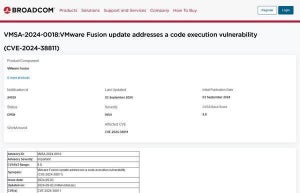

脆弱性の情報

脆弱性の情報(CVE)は次のとおり。

- CVE-2024-38812 - vCenter Serverにヒープオーバーフローの脆弱性。vCenter Serverにアクセスできるリモートの攻撃者は、特別に細工したネットワークパケットを送信することでコードを実行できる可能性がある(CVSSスコア:9.8)

- CVE-2024-38813 - vCenter Serverに特権昇格の脆弱性。vCenter Serverにアクセスできる攻撃者は、特別に細工したネットワークパケットを送信することで管理者権限を取得できる可能性がある(CVSSスコア:7.5)

脆弱性が存在する製品

脆弱性が存在する製品およびバージョンは次のとおり。

- VMware vCenter Server 8.0

- VMware vCenter Server 7.0

- VMware Cloud Foundation 5.x

- VMware Cloud Foundation 5.1.x

- VMware Cloud Foundation 4.x

脆弱性が修正された製品

脆弱性が修正された製品およびバージョンは次のとおり。

- VMware vCenter Server 8.0 U3d

- VMware vCenter Server 8.0 U2e

- VMware vCenter Server 7.0 U3t

- VMware Cloud Foundation 5.x Async patch to 8.0 U3d

- VMware Cloud Foundation 5.1.x Async patch to 8.0 U2e

- VMware Cloud Foundation 4.x Async patch to 7.0 U3t

影響と対策

VMwareは確認した攻撃について詳細を公表していない。そのため、1度目の修正パッチのみを適用したユーザーに、どの程度の影響があったのかは明らかになっていない。

対象お脆弱性のうち最も深刻度の高いものは緊急(Critical)と評価されており注意が必要。脆弱性の回避策はないとされ、影響を受ける製品を運用している管理者には、上記の修正バージョンにアップデートすることが推奨されている。