クラウドの利用が拡大し続けている昨今では、守るべきものが社内外に点在することも多く、セキュリティに対して従来のオンプレミスとは異なる考え方が必要になる。そこで注目されているものの1つが、誰も信用しないことを基本の考え方とするゼロトラストだ。

9月17日~19日に開催された「TECH+フォーラム セキュリティ2024 Sep. 次なる時代の対応策」に慶應義塾大学 グローバルリサーチインスティテュート 特任教授の手塚悟氏が登壇。ゼロトラストの導入に向けて留意すべきこと、構築や利用において考えるべきことを解説した。

ゼロトラストの基本的な考え方とは

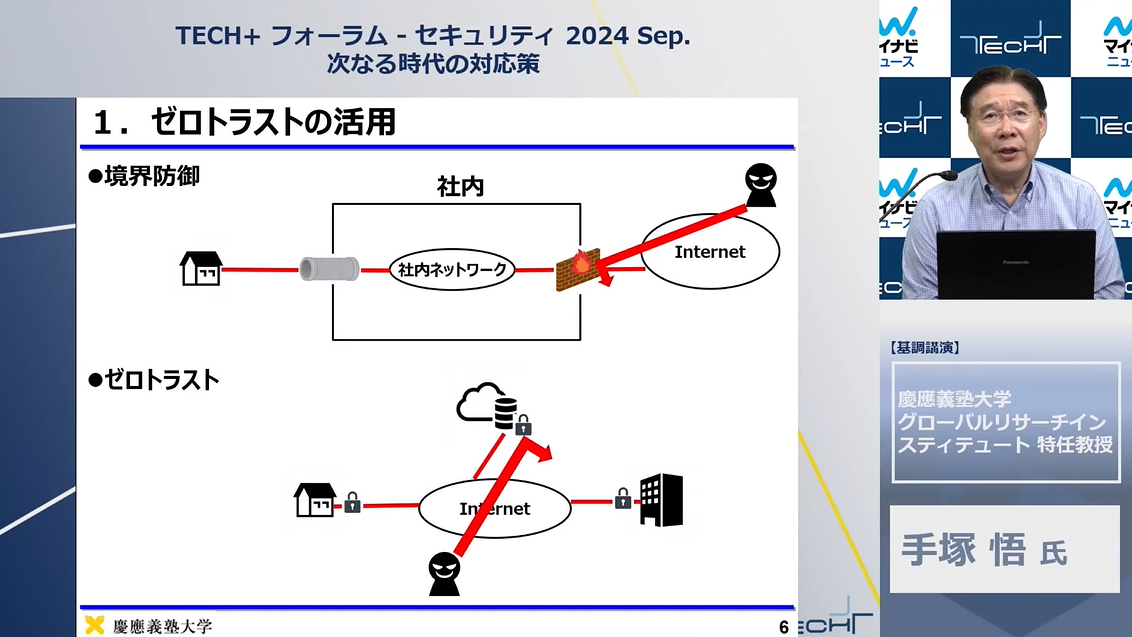

講演冒頭で手塚氏は昨今のセキュリティの状況について、環境とシステムの両面で変化が起きていると述べた。環境面では、新型コロナウイルス感染症の流行の影響などによりリモートワークが拡大してきた。そしてシステム面では、オンプレミスからクラウドへの移行が加速している。さらにサイバー攻撃の手法も多様化・巧妙化し、エンドポイントが直接狙われるケースも増加。従来の主流だった境界防御では防ぎきれなくなっているため、防御のモデルとして、クラウドセキュリティ、ゼロトラストセキュリティ、エンドポイントセキュリティが注目されている。

ゼロトラストとは、信頼できるネットワークやデバイスが存在しない、つまりトラストがゼロであることを前提として、ユーザーやデバイス、アプリケーションに対して厳格なアクセス制御と認証を行うものだ。クラウドやモバイルデバイスが普及する一方、サイバー攻撃も増加しており、アイデンティティおよびアクセス管理(Identity and Access Management、IAM)やエンドポイントのセキュリティの重要性は高まっている。また企業のリモートワーク推進により、クラウドベースのアプリケーションとインフラはさらに多く採用されていくことが予想される。そこで重要になるのがゼロトラストの活用なのだ。

従来の境界防御の代表はファイアウォールで、攻撃を境界で防ぎ、その中は安全な環境に保つという考え方である。これに対しゼロトラストは、エンド側にあるリソースやデバイスにアクセスする際に、そのアクセス者が正当どうかをつねに検証するという考え方になる。

構築のためには、従業員とデータの分類が必須

ゼロトラストを構築するには、まず従業員とデータそれぞれについて分類することが必要となる。従業員の分類でもっとも分かりやすいのは役職による分類だ。例えば社長以下役員レベル、中間管理職、一般職員と3つに分類し、それぞれに認証用の情報、つまりデジタルクレデンシャルを発行する。これによって、誰が今システムに入ってきているかが一目瞭然になる。

データについても従業員と同じく、役員がアクセスできるデータ、中間管理職がアクセスできるデータ、全社員がアクセスできるデータといったふうに分類する。さらに、これに合わせてデータベースを構築することも必要だ。

従業員からのデータアクセスにおける、アクセスポイントの構築も必要で、ここにゼロトラストの考え方を導入する。これはオンプレミスでもクラウドでも同じで、最初にアクセスした際、認証サーバがデジタルクレデンシャルによって誰がアクセスしてきたかを判別する。そして、認可サーバによって、その人物が許可されるデータだけにアクセスできるようにするというシステムだ。

実際に利用する際、ゼロトラストではエンドユーザーが社内にいるか社外にいるかを意識する必要がなくなる。境界防御であれば、社内と社内の間に境界があり、まず社内に入らなければ社内のデータを使った業務はできないが、ゼロトラストではゲートウェイによるアクセスコントロールだけでデータへのアクセスの認可を行えるので、境界は存在しない。社内データと社外データを分離して置いておく必要もなく、どちらのデータに対しても、認可されたユーザーであればどこからでもアクセスできるようになる。

クレデンシャルの発行組織によって、保証レベルが決まる

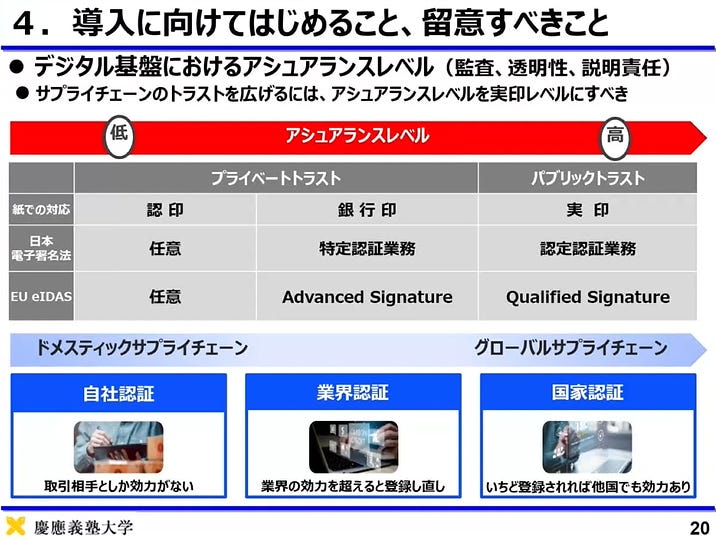

ゼロトラストを導入するにあたり、データや人の分類について、ゼロトラストの考え方に合わせて整理しておくことも重要だ。データの分類については機密レベルや社内外での配置などを決め、人の分類についてはクレデンシャルを何にするのかを決めておくことになる。クレデンシャルにはIDとパスワードという方式もあるが、マイナンバーカードで使われているPKI(Public Key Infrastructure)と呼ばれる公開鍵暗号方式など高度なものも利用できる。ここで重要なのは、セキュリティの厳格さを示すアシュアランスレベル、つまりクレデンシャルを発行する組織がどの程度信頼できるかということだ。さらに、他企業との連携の際には、トラストをお互いに同等レベルにしておくという、国内相互認証、国際相互認証の考え方も理解しておく必要がある。

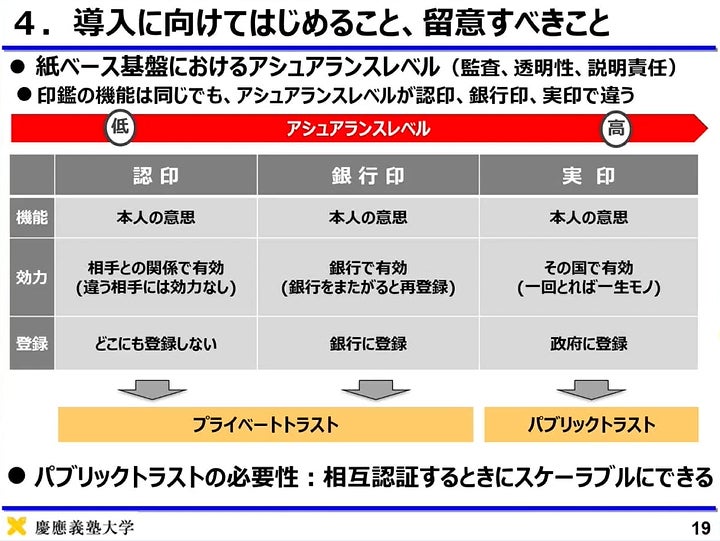

手塚氏はアシュアランスレベルについて、印鑑に例えて説明した。一般に印鑑には認印、銀行印、実印の3種類がある。この中でもっともアシュアランスレベルが高いのが実印だ。印鑑を見ただけでは認印なのか銀行印なのか判別できないこともあるだろう。しかしそれが自治体に登録されたものということになれば、保証レベルが高くなるのだ。その次に保証レベルが高いのは銀行印だ。民間の中でもっとも信用できるとされている銀行が認めたということで、三文判の認印よりも信用度が高くなる。

これをトラストという視点から見ると、オールマイティにどこでも使える実印はパブリックトラストであり、民間で認められた銀行印や個人的に使用する認印はプライベートトラストということになる。パブリックトラストの実印はどこでも使える代わりに、必要ないところで使ってしまうと悪用の危険もある。それゆえ、適材適所の印鑑が用途に応じて使い分けられているのだ。

「アプリケーションによってリスクを考え、どの印鑑を使うのかを選んでいる。これがトラストの本質です」(手塚氏)

保証レベルを高めるには対面で渡したクレデンシャルを使う

では、デジタル界のクレデンシャルで、実印に相当するアシュアランスレベルとは何か。手塚氏は「パブリックトラストの世界においてもっとも高レベルな本人確認の方法は、実は対面」だと話す。マイナンバーカード、運転免許証、パスポートの3つは本人確認に使えるものだが、いずれも最初に必ず対面で受け取ることになっている。

オンラインで本人確認をする際、最初に対面で受け取ったものを使えば保証レベルは維持できると考えられる。例えば出入国審査の際、以前はパスポートを担当職員に渡して対面で審査していたが、現在は顔認証というオンライン方式が採用され始めている。その基になるパスポートは最初に対面で受け取ったものであるためだ。つまり、オンライン化していくデジタル基盤上で最も高いアシュアランスレベルを維持するには、最初に対面で処理しておくことが必要になるのだ。

これは企業の社員証でも同じことだ。とくにクレデンシャルの入った社員証であれば、最初は対面で直接渡すか、あるいは免許証やマイナンバーカードを提示して受け取れる本人限定郵便で郵送するといった方法をとることで、アシュアランスレベルを維持することができる。

「このように、誰がアクセスできるのかというデータ分類を厳格に行い、人を分類して適切なアシュアランスレベルのクレデンシャルを設定する。そして対面で渡したクレデンシャルを使うことでアクセスコントロールを行う。さらに国内相互認証、国際相互認証も理解しておくことが望ましいでしょう。こうした手順をきちんと行うことで、ゼロトラストの世界が実現できるのです」(手塚氏)