キヤノンマーケティングジャパン子会社のキヤノンITソリューションズ(キヤノンITS)は10月8日、記者説明会を開催し、2024年上期のデータを基にしたランサムウェアの最新動向を解説した。

サイバーセキュリティに関する研究などを行うキヤノンITS サイバーセキュリティラボ マルウェアアナリストの池上雅人氏は「ランサムウェアによる攻撃は巧妙化し、被害は増加傾向にある。また、攻撃者のエコシステムが形成され、攻撃手法が多様化している」とランサムウェアの最新動向を説明した。

2024年上期データから見るランサムウェアの被害

ランサムウェアとは、ファイルを暗号化するなどの障害を意図的に発生させ、その解決のための身代金(Ransom)を要求するマルウェアのこと。出版大手のKADOKAWAが6月に大規模なランサムウェア攻撃を受けたことが記憶に新しいだろう。同社は、ランサムウェアによって複数サーバのデータが暗号化され、子会社のドワンゴが運営する「ニコニコ動画」などのサービスがランサムウェアに感染した。

警察庁の発表資料によると、2024年上半期(1~6月)のランサムウェア被害件数は114件だった。暗号化を行わず、盗んだデータの公開・ばらまきを対価に身代金を要求する「ノーウェアランサム」を合わせると128件と過去最多となった。また、そのうち6割以上が中小企業をターゲットにした攻撃で、業種別にみると製造業や情報通信業の被害が多いことが分かった。

池上氏は「警察へ被害届を出したのが114件であって、実際の被害件数はさらに多いだろう。また、大企業の被害事例はニュースで取り上げやすいため『大きな企業が狙われている』というイメージが強いですが、実際はあらゆる規模の組織で被害に遭遇する可能性がある」と説明した。

狙われるのは「大企業」だけではない

同説明会で池上氏は、ランサムウェア被害に遭った従業員数十人規模のある物流会社の事例を紹介。発注・配送・仕分け・勤怠など自社システムの構築・運用をすべてシステム会社に委任していたこの会社は、コロナ禍でシステム会社の訪問対応が困難になったため、ネットワーク機器のリモートアクセス設定を有効化した。その際、企業側とシステム会社に技術者がおらず設定代行業者に依頼したが、その設定に問題があった。

設定2日後にサイバー攻撃に遭い、ランサムウェアに感染。システム会社にセキュリティ専門家がいなかったため、専門の会社にインシデントレスポンス支援を要請。ここで初めてリモートアクセスの設定の不具合や共通パスワードの使用が被害を拡大したことを知った。各種システムの再構築を進めたが、完全復旧までの5日間は業務停止する事態となった。

さらに、追い打ちをかけたのが取引先の再発防止要請への対応だった。新たなセキュリティソリューションを導入したり、コンサルティング会社と契約したりと多大な費用が発生した。しかし、被害発生時に復旧時間を取引先に明確に提示できなかったことが原因で一部の取引先が契約解除。そして、この物流会社は資金繰り悪化により被害発生から1年後に倒産してしまったという。

「これは最悪のケースだが実際に起きた事例だ。ランサムウェアに感染してしまうと、調査や復旧作業などの追加費用の発生や、社会的信用の低下、顧客からの取引縮小など、企業にとって死活問題となる重大なリスクが発生してしまう」(池上氏)

近年は、ターゲットとする大企業を直接狙って攻撃するのではなく、ターゲット企業と取引関係のある下請け企業などに攻撃を仕掛ける「サプライチェーン(供給網)攻撃」も増加傾向にある。大企業は近年のサイバー攻撃の激化に応じてセキュリティ対応を進めており強固な守りを築けているが、中小企業はそうとは限らない。

2022年にはトヨタ自動車に連なる小島プレス工業がマルウェア被害を受け、トヨタの14工場の28ラインが停まった。「ターゲット企業と取引関係にある企業はネットワークにおける特別なアクセス権限を与えられている場合が多い。その権限を使うことで容易に本来のターゲットに潜入されてしまうのだ」(池上氏)

ランサムウェアはどのような流れで感染する?

では具体的に、ランサムウェアはどのような流れで感染するのだろうか。

先述した警察庁の発表資料によると、2024年上半期に国内で確認されたランサムウェアの感染経路はVPN機器が47%でリモートデスクトップが36%を占めた。

攻撃者はVPN機器の脆弱性やすでに漏えいしていた認証情報を悪用し、組織のネットワークに侵入する。そして、リモートデスクトップ端末などに対して「ブルートフォース攻撃」や「パスワードリスト攻撃」などを行い感染の起点を確立する。VPN機器を経由することなく、直接リモートデスクトップ端末に攻撃を仕掛けるケースもあるという。

リモートデスクトップ端末への感染によって攻撃の起点を確立した攻撃者は、あらかじめ攻撃者が設置したC&Cサーバと通信をしながら、リモートデスクトップ端末やファイルサーバなどを攻撃し、感染範囲を拡大させる。

そして、最終的に情報の窃取やランサムウェアのダウンロード実行を行うのだ。池上氏は「インターネットと接続できないネットワークであっても、インターネットとの接点となるVPN機器に脆弱性があれば、攻撃の足がかりとされてしまう」という。このように、ランサムウェア攻撃は、組織の内部のネットワークと外部のインターネットを接続する境界面に存在する脆弱性を利用するケースが多いということだ。

ランサムウェア攻撃者の背中を押す「RaaS」の存在

ランサムウェア攻撃が増加している背景には、攻撃者の背中を押す「RaaS(Ransomware as a Service)」やエコシステムの存在がある。

RaaSとはランサムウェアを使った攻撃を容易に行うことができるサービスのこと。悪意のあるマルウェア開発者が提供しているサービスだ。

RaaSのほかにも、攻撃者に初期侵入手段を提供する「イニシャルアクセスブローカー」や、ランサムウェアの実行ファイルを配布するための「ボットネット」、身代金として得た仮想通貨をマネーロンダリングする「ミキシングサービス」など、さまざまなサービスが提供されており、攻撃者を支援するエコシステムが形成されている。攻撃者の分業化により、攻撃のサイクルが加速しているともいえる。

RaaSの流れはこうだ。まずサービス提供者がダークウェブ上でサービス利用者を募り、攻撃に必要となるインフラを提供し、サービス利用者はそれらのインフラを使って組織に攻撃を実行する。被害者から得られた利益は最終的にサービス利用者と提供者の間で分配される。

2024年上半期に特に注目を集めたランサムウェアである「LockBit 3.0」と「8BASE」はRaaSを活用したものだ。LockBitグループに関しては、2024年10月に日本を含む12カ国の法執行機関とEUの機関は共同作戦によって関係者4名が逮捕されている。

「RaaSに加え、初期侵入やマネタイズの手段を提供し、攻撃者を支援するエコシステムが形成されているのが現状だ。そのため、攻撃手法が多様化している」と池上氏は危機感を示した。

ランサムウェアへどう立ち向かう? 重要な3つの対策

では一体、ランサムウェアに対してどのような対策を講じればいいのだろうか。

池上氏によると、第一に攻撃の糸口となるアタックサーフェスを特定することが重要だという。脆弱性のあるVPN機器やリモートデスクトップ端末が該当する。セキュリティパッチの適用や、サイバー攻撃の対象となる外部に公開されたIT資産などを継続的に発見・管理する「ASMサービス」の導入などが対策の1つとしてあげられるだろう。

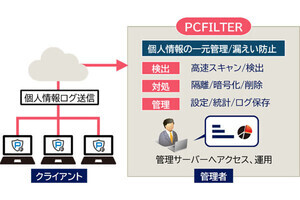

また、攻撃者による機密情報の摂取を防ぐため、データの窃取対策も必須だ。データの窃取を想定し、個人情報の暗号化といった対策が重要となる。

そして最後に、感染端末やサーバ上のファイルが暗号化されることを防ぐために、ファイルの暗号化を検知し、プロセスを遮断することも必須だ。

「アタックサーフェスの特定、データの窃取を想定した対策、そして暗号化の検知遮断の3つはランサムウェア対策に欠かせない要素だ。それらを実現するセキュリティ製品の導入は欠かせないだろう」(池上氏)