GitHubは2024年8月20日(現地時間)、GitHub Enterpise Serverの3件の脆弱性を修正したバージョン3.13.3をリリースした。3件のうちの1件は深刻度が「Critical」(緊急)に分類されており、管理者権限の取得に悪用できる可能性があるため早急に対処する必要がある。

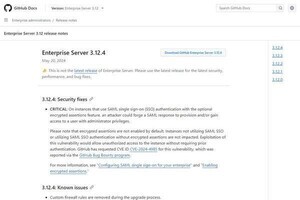

詳細は以下のリリースノートにまとめられている。

SAML認証における重大な脆弱性

GitHub Enterpise Serverは、GitHubプラットフォームのセルフホスト版であり、オンプレス環境でGitHubと同じGitリポジトリー環境を展開できる。今回のリリースで修正された最も深刻な脆弱性は「CVE-2024-6800」として識別されており、CVSS v3のベーススコアは9.5となっている。

リリースノートによれば、この脆弱性は特定の環境でSAML認証を使用している場合に影響を受ける可能性があるという。標的のGitHub Enterprise Serverに対して直接ネットワークアクセス権限を持つ攻撃者は、SAML応答を偽造することによって、管理者権限を持つユーザーをプロビジョニングしたり、そのユーザーにアクセスしたりできるようになる。

CVE-2024-6800の影響を受けるバージョンは以下の通り。

- バージョン3.13.0から3.13.2

- バージョン3.12.0から3.12.7

- バージョン3.11.0から3.11.13

- バージョン3.10.0から3.10.15

それぞれ、バージョン3.13.3、3.12.8、3.11.14、3.10.16にアップデートすることで影響を回避することができる。

中程度の深刻度の2件の脆弱性

GitHubでは、このリリースで深刻度"Medium"(中程度)に分類された次の2件の脆弱性も修正している。

- CVE-2024-7711: 認証の不具合により、パブリックリポジトリ内の任意のIssueのタイトル、担当者、ラベルを不正に変更できる脆弱性

- CVE-2024-6337: 認証の不具合により、contents:read および pull request:write の権限のみを持つGitHub Appを使用してプライベートリポジトリ内のIssueの中身を読み取れる脆弱性

GitHubでは、ユーザーを潜在的なセキュリティの脅威から保護するために、GitHub Enterprise Serverを最新バージョンにアップデートすることを推奨している。