Google Chromeチームは8月21日(米国時間)、「Chrome Releases: Stable Channel Update for Desktop」において、Chrome 128のリリースを発表した。このリリースには新機能の他に、38件の脆弱性の修正が含まれている。

リリースアップデート後のバージョン

リリースアップデート後のバージョンは次のとおり。このアップデートは今後数日または数週間かけて展開される予定。

- 安定版 (Windows, Mac) - 128.0.6613.84/.85

- 安定版 (Linux) - 128.0.6613.84

- 拡張安定版 (Windows, Mac) - 128.0.6613.84

脆弱性の情報

修正された脆弱性の情報(CVE)は次のとおり。

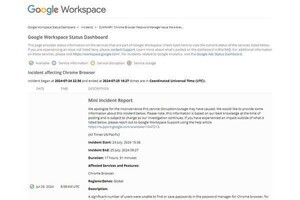

- CVE-2024-7964 - パスワードに解放後使用(UAF: use-after-free)の脆弱性

- CVE-2024-7965 - V8(JavaScriptエンジン)に不適切な実装の脆弱性

- CVE-2024-7966 - Skiaに境界外メモリアクセスの脆弱性

- CVE-2024-7967 - フォントにヒープバッファオーバーフローの脆弱性

- CVE-2024-7968 - オートフィルに解放後使用の脆弱性

- CVE-2024-7969、CVE-2024-7971 - V8(JavaScriptエンジン)に型の取り違えの脆弱性

- CVE-2024-7972 - V8(JavaScriptエンジン)に不適切な実装の脆弱性

- CVE-2024-7973 - PDFiumにヒープバッファオーバーフローの脆弱性

- CVE-2024-7974 - V8 APIに不十分なデータ検証の脆弱性

- CVE-2024-7975 - 不適切な権限の脆弱性

- CVE-2024-7976 - FedCMに不適切な実装の脆弱性

- CVE-2024-7977 - Windows版インストーラーに不十分なデータ検証の脆弱性。ローカルの攻撃者は悪意のあるファイルを使用して権限を昇格する可能性がある

- CVE-2024-7978 - データ転送におけるポリシーの適用が不十分な脆弱性

- CVE-2024-7979、CVE-2024-7980 - Windows版インストーラーに不十分なデータ検証の脆弱性。ローカルの攻撃者は細工したシンボリックリンクを使用して特権昇格の可能性がある

- CVE-2024-7981 - Viewsに不適切な実装の脆弱性

- CVE-2024-8033 - Windows版のWebAppインストールに不適切な実装の脆弱性

- CVE-2024-8034 - カスタムタブに不適切な実装の脆弱性

- CVE-2024-8035 - Windows版の拡張機能に不適切な実装の脆弱性

推奨事項

Googleは脆弱性の修正が広く行き渡るまで詳細を伏せる方針を取っており、一部の脆弱性の情報を公開していない。今回は外部の研究者により発見された脆弱性の情報を公開している。これら公開された脆弱性の中で最も高い深刻度は「高(High severity)」と評価されており注意が必要(参考:「Chromium Docs - Severity Guidelines for Security Issues」)。

また、GoogleはCVE-2024-7971のエクスプロイト(侵害手段)がすでに存在すると報告している。そのため、Google Chromeを利用しているユーザーは、速やかなアップデートの実施が望まれている。