独立系VPNレビューサイトの「Top10VPN」はこのほど、「New WiFi Vulnerability: The SSID Confusion Attack」において、あらゆるオペレーティングシステムのWi-Fiクライアントをだまし、安全性の低いネットワークに接続させる攻撃手法「SSID混乱攻撃(SSID confusion attack)」を発見したと報じた。この手法を悪用すると、「信頼できるネットワーク」に接続したと誤認させ、VPN(Virtual Private Network)を自動的に無効にさせる可能性があるという。

攻撃手法

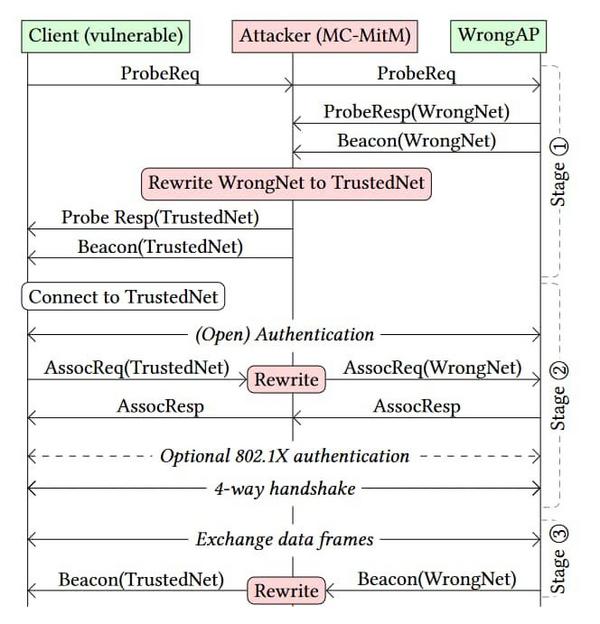

発見された攻撃手法はIEEE 802.11(Wi-Fi標準規格)の設計上の欠陥を悪用する。そのため、すべてのWi-Fiクライアントに影響する。この攻撃手法は論文が公開されており、「(PDF) SSID Confusion: Making Wi-Fi Clients Connect to the Wrong Network」から全文を閲覧することができる。

Wi-Fiではアクセスポイントを認識するためにサービスセット識別子(SSID: Service Set Identifier)を使用する。Wi-FiのセキュリティプロトコルのWPA3は従来のWPA2などよりも安全とされるが、SAEハンドシェイクでペアワイズマスターキー(PMK: Pairwise Master Key)を生成する際に、SSIDを使用しないオプションモードが存在する。

このSSIDを使用しないモードのとき、SSID混乱攻撃に脆弱とされる。企業向けの802.1X認証およびEAPプロトコルはSSIDを使用しないため常に脆弱となる。メッシュネットワークとFILS(Fast Initial Link Setup)も条件によっては脆弱となる。

改善案

Top10VPNはこの攻撃手法を防御する方法として、次の3つの改善案を提案している。

Wi-Fi標準規格の修正

最も信頼できる改善案として、次の2つを提案している。

- 保護されたネットワークに接続する際、高速ローミング(FT: Fast Transition)プロトコルの処理方法と同様に、4-wayハンドシェイク中のキー導出にSSIDを含める

- 4-wayハンドシェイクに追加の認証データとしてSSIDを含め、クライアントがSSIDを安全に検証できるようにする

Wi-Fiクライアントの改善

Wi-FiクライアントがネットワークのSSIDを含む参照ビーコンを保存し、4-wayハンドシェイク中にその信頼性を検証できるようにする。4-wayハンドシェイクのメッセージ3にてビーコン整合性グループキー(IGTK: Integrity Group Key)を受信した後、Wi-Fiクライアントは保存していた参照ビーコンを認証する。

資格情報の再利用を回避

ユーザーが実践できる軽減策として、SSID間の資格情報を共有しないことが推奨される。企業では個別のRADIUSサーバCommonNameを使用する。

Top10VPNはこの攻撃手法をWi-Fi Allianceに報告しており、Wi-Fi標準規格が修正され、デバイスに実装されることが期待されている。しかしながら、規格の修正およびデバイスの改善には数年かかると見込まれており、それまでの間、ユーザーにはSSID間で資格情報を共有しない軽減策の実施が推奨されている。