Cybereasonは3月7日(米国時間)、「Unboxing Snake - Python Infostealer Lurking Through Messaging Services」において、サイバー攻撃者が3つの情報窃取型マルウェアの配布を2023年から継続しているとして注意を呼びかけた。これらマルウェアのうち、2つはPythonスクリプトで、残り1つはPyInstallerによってアセンブルされた実行可能ファイルとされる。

マルウェアの感染経路

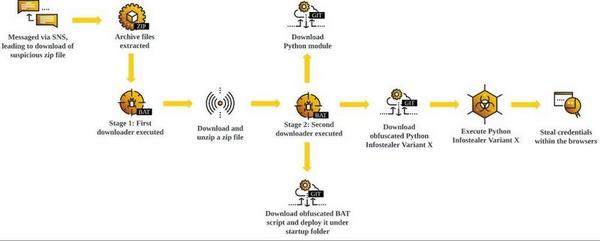

Cybereasonによると、攻撃者はFacebookのダイレクトメッセージを通じてアーカイブファイルを配布しているという。アーカイブファイルにはマルウェアローダーとして機能するバッチファイルが含まれており、バッチファイルを実行すると追加のZIPファイルがダウンロードされ、そこに含まれているPowerShellスクリプトが実行される。

PowerShellスクリプトはGoogle Chromeを起動し、中国の通販サイト「Alibaba」のホームページを表示する。これはバックグラウンドで実行される悪意のある処理を隠す意図があるとみられる。次に、GitLabから悪意のある3つのファイルをダウンロードして実行する。それぞれ永続性確保のバッチファイル、Pythonの実行環境構築、情報窃取型マルウェアとされる。

3種類のマルウェア

最終的にダウンロード・実行される情報窃取型マルウェアは、まず「ipinfo[.]io」へのHTTP(S)リクエストを介してユーザーの大まかな位置情報を取得する。この位置情報は別のソーシャルエンジニアリング攻撃に悪用される可能性がある。次に、ブラウザの資格情報を収集して攻撃者のTelegramに送信する。

Cybereasonは同じ手段を用いて配布された別のマルウェアを2つ発見している。どちらのマルウェアも実行までの手順は上記とほぼ同一とされる。そのうちの1つは、マルウェア本体の処理をGitHubからダウンロードして実行するように変更が加えられているが、マルウェアとしての機能自体はほぼ同一とみられる。

最後の1つはPyInstallerを使用してアセンブルされた実行可能ファイルとされる。Cybereasonの分析によると、先程のGitHubから本体をダウンロードするマルウェアと機能が一致しており、これをアセンブル化しただけと推測されている。これはセキュリティ研究者に分析されることを回避する目的があったものとみられる。

CybereasonはバッチファイルやPythonスクリプトから、ベトナム語の特徴を発見している。また、標的とするブラウザにベトナムで広く使用されている「Coc Coc」が含まれていることから、攻撃者はベトナム語を母国語とする人物とみられている。

対策

このような攻撃を回避するため、検知と対応のマネージドサービス(MDR: Managed Detection and Response)の導入が推奨されている。また、ダイレクトメッセージなどの信頼できないソースからファイルをダウンロードしないように、従業員に対して最新のフィッシング攻撃に関連した教育とトレーニングを実施することが望まれている。