Securonixは11月16日(米国時間)、「New SEO#LURKER Attack Campaign: Threat Actors Use SEO Poisoning and Fake Google Ads to Lure Victims Into Installing Malware - Securonix」において、WinSCPユーザーを標的とした進行中のマルバタイジングキャンペーン「SEO#LURKER」を確認したとして、注意を呼び掛けた。

-

New SEO#LURKER Attack Campaign: Threat Actors Use SEO Poisoning and Fake Google Ads to Lure Victims Into Installing Malware - Securonix

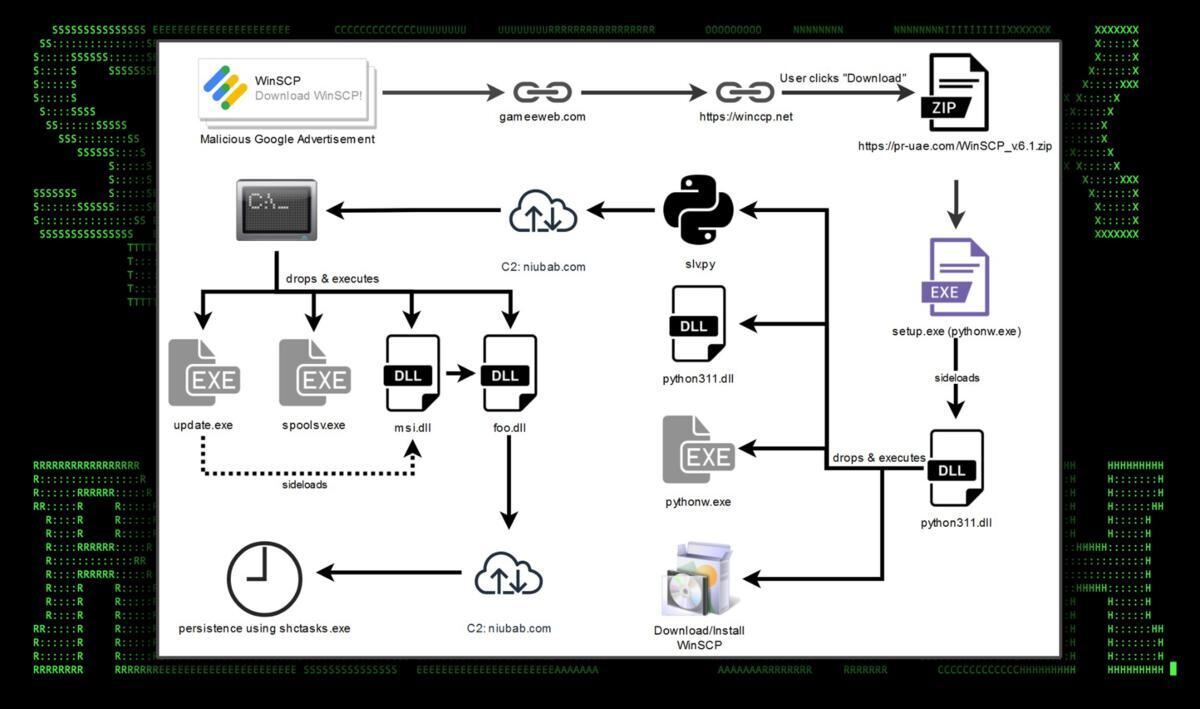

Securonixの脅威分析チームによると、Google検索において「WinSCP」を検索すると最上位に悪意のある広告が表示されることがあるという。この悪意のある広告にアクセスすると、侵害されたWordPressサイト「gameeweb[.]com」を経由して脅威アクターのフィッシングサイトにリダイレクトされるという。

このフィッシングサイトは「winccp[.]net」ドメインで運用されており、正規のWinSCPサイト「winscp[.]net」と1文字だけ異なっている。サイトの外観は正規サイトとほぼ同じで、WinSCPをダウンロードしようとすると、悪意のある圧縮ファイルをダウンロードすることになるとされる。

脅威分析チームは、この攻撃で脅威アクターがGoogleの動的検索広告(DSA: Dynamic Search Ads)を利用している可能性が高いと推測している。これはGoogleの動的検索広告によって、悪意のあるソフトウェアを正規のソフトウェアであるかのように宣伝することが可能だからとされる。このため、過去にも脅威アクタによって広く悪用されてきており、Googleの改善の努力にもかかわらず今後も悪用が続く可能性が高いと指摘している。

この攻撃で配布される悪意のある圧縮ファイルにはSetup.exeに名を変えたpythonw.exeファイルが含まれている。この実行ファイルはpython311.dllをサイドロードするだけで、他に特別な機能はないとされる。python311.dllはサイドロードされると、正規のWinSCPインストーラをダウンロードして実行する。その後、マルウェアドロッパとして機能し、システムにマルウェアをインストールする。ユーザーは正規のWinSCPのインストールが開始されるため、バックグラウンドで悪意のある処理が実行されていることに気づくことは難しいとされる。

Securonixはこのようなマルバタイジング攻撃に対抗するために、次のような対策を推奨している。

- ソフトウェアのダウンロードサイトを検索する場合は検索結果に注意する

- ソフトウェアをダウンロードする際、アクセスしているサイトが正規のサイトかドメインを確認する

- ダウンロードしたファイルのサイズとチェックサムが正規のサイトで公開されているものと同一であるかを確認する