Malwarebytesは10月11日(米国時間)、「Ransomware review: October 2023」において、ダークWeb上のランサムウェアに関する活動の調査結果を伝えた。この調査はMalwarebytesのランサムウェアスペシャリストであるMarcelo Rivero氏の報告に基づくもの。

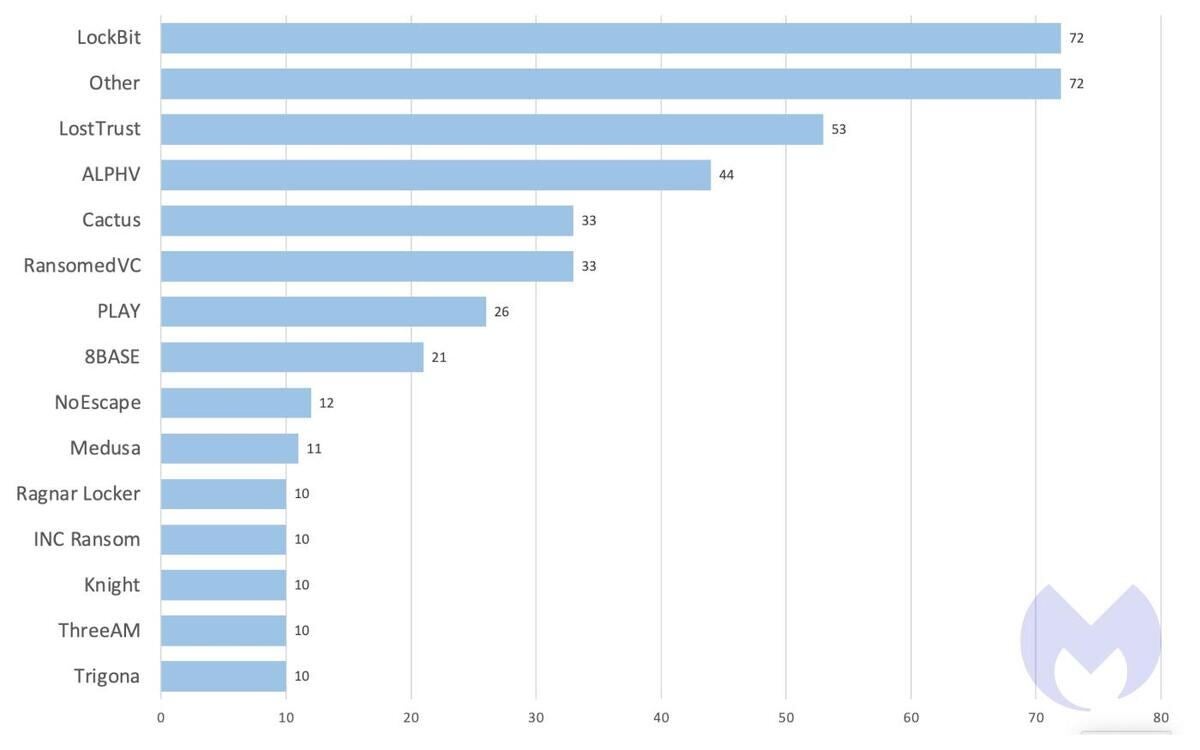

Malwarebytesによると、9月のランサムウェアの被害は427件を記録したという。これらのうち、LockBitによる被害が72件で最多となっている。そのほか、新しいランサムウェアグループとして、LostTrust(53件)、ThreeAM(10件)、CiphBit(8件)が出現している。

9月の主な被害としては、MGMリゾートとシーザーエンターテイメントがScattered Spiderとして知られるALPHVに関係したサイバー犯罪グループにより攻撃された事案が挙げられている。この攻撃により、MGMリゾートは1億ドルの損害を負い、シーザーエンターテイメントは1,500万ドルの身代金を支払ったとされる。加えて、いずれも大量の顧客データを窃取されたという。

また、Cl0pによるMOVEitゼロデイ攻撃によりカナダの医療機関であるBetter Outcomes Registry & Network(BORN)がデータ侵害を受けた事案も挙げられている(参考:「カナダの医療機関から子供の健康情報が流出、被害は全米の学校にも | TECH+(テックプラス)」)。

Scattered Spiderによる侵害について、Malwarebytesはランサムウェア・アズ・ア・サービス(RaaS: Ransomware-as-a-Service)とベテランの攻撃者の融合の危険性を指摘している。ランサムウェア・アズ・ア・サービスは比較的未熟な攻撃者により利用される傾向があるとされる。これに対し、Scattered Spiderはランサムウェア・アズ・ア・サービスを活用しつつ綿密な偵察、ソーシャルエンジニアリング、高度な横方向の移動など高度な戦術、技術、手順(TTPs: Tactics, Techniques, and Procedures)を採用したとされる。

Malwarebytesは、このようなランサムウェアの脅威を回避する方法として、以下を挙げている。

- インターネットに接続されたシステムを常に最新の状態に維持するための計画を作成する。また、RDPやVPNなどのリモートアクセスを無効にする。可能であれば不具合やマルウェアを検出できるエンドポイントセキュリティソリューションを導入する

- ネットワークをセグメント化し、アクセス権には最小限の権限のみ割り当てる。また、エンドポイント検出応答(EDR: Endpoint Detection and Response)や検知と対応のマネージドサービス(MDR: Managed Detection and Response)を導入して、攻撃が発生する前に異常なアクティビティを検出する

- EDRなどを活用してランサムウェアを特定し、ランサムウェアのロールバック機能から破損したシステムファイルを復元できるようにする

- バックアップを改竄されないようにオフラインに保管する。また、定期的に復元テストを実施する

- 1度目の攻撃を阻止したのち2度目の攻撃を受けないように、攻撃者、マルウェア、ツール、侵入方法の痕跡をすべて削除できるセキュリティソリューションを導入する

ランサムウェアの被害は年々増加する傾向にある。加えて、新しいランサムウェアグループも複数確認され、その戦術、技術、手順(TTPs)もより高度化してきている。企業や組織のシステムおよびネットワークを保護するためにはより高度な防衛策が必要とされており、上記のような対策と適切なセキュリティソリューションの導入が望まれている。